Especialistas en ciberseguridad reportan la detección de tres vulnerabilidades día cero en los dispositivos de suministro de energía ininterrumpida (UPS) desarrollados por APC, firma subsidiaria de Schneider Electric. El conjunto de vulnerabilidades, identificadas como TLStorm, reside en los dispositivos APC Smart-UPS, muy populares en sectores como la industria, el comercio y la seguridad informática.

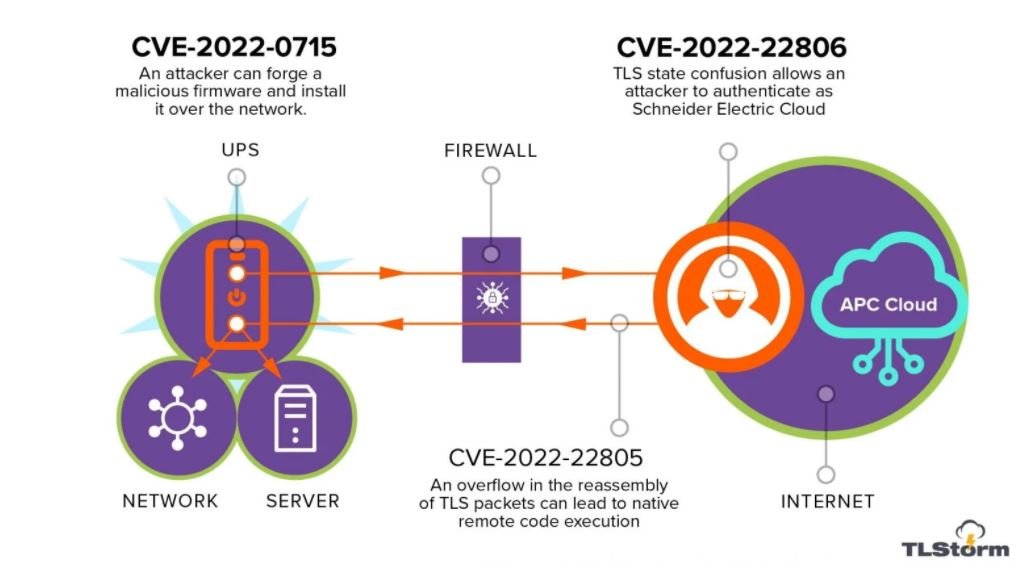

La firma de seguridad Armis, a cargo de este hallazgo, menciona que dos de las fallas reportadas, identificadas como CVE-2022-22805 y CVE-2022-22806 residen en la implementación del protocolo Transport Layer Security (TLS), que conecta los dispositivos Smart-UPS SmartConnect con la nube de gestión Schneider Electric.

Por otra parte, la falla conocida como CVE-2022-0715 se relaciona con el firmware de casi todos los dispositivos Smart-UPS, el cual no está firmado criptográficamente y su autenticidad no se puede verificar durante su instalación en el sistema.

Esta ausencia de firma permitiría a los actores de amenazas crear una versión maliciosa del firmware y entregarla como una actualización a los dispositivos UPS afectados, llevando a un escenario de ejecución remota de código (RCE).

Durante las pruebas, los investigadores pudieron explotar la falla y crear una versión de firmware de APC maliciosa que fue aceptada por los dispositivos Smart-UPS como una actualización oficial. Las consecuencias del ataque varían dependiendo del dispositivo afectado:

- Los dispositivos Smart-UPS que cuentan con la funcionalidad de conexión a la nube SmartConnect se pueden actualizar desde la consola de administración de la nube

- Los dispositivos Smart-UPS más antiguos que usan la tarjeta de administración de red (NMC) se pueden actualizar a través de la red local

- La mayoría de los dispositivos Smart-UPS también se pueden actualizar mediante una unidad USB

Las unidades UPS de APC vulnerables se utilizan en aproximadamente ocho de cada 10 empresas, por lo que la explotación maliciosa de estas vulnerabilidades podrís tener un gran impacto en diversas industrias. Para incrementar el riesgo, Armis señala que las fallas TLS reportadas parecen ser mucho más graves de lo que se pensaba, pues podrían ser explotadas en ataques de cero clics sin la interacción del usuario objetivo.

Se recomienda a los usuarios de dispositivos afectados apegarse a las recomendaciones emitidas por la firma para mitigar el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad