Como todos sabemos, Tor se utiliza para la comunicación anónima en una red anónima. Los módulos de EXITMAP implementan tareas que se ejecutan sobre un subconjunto de todos los relays de salida. Es un escáner rápido y modular basado en Python para los relays de salida Tor. Exitmap es útil para monitorear la precisión de todos los relays de salida. Acorde a un investigador de hacking ético del Instituto Internacional de Seguridad Cibernética, si cuenta con alguna experiencia de programación, estos módulos pueden realizar tareas de red basadas en TCP, buscar una página web, cargar un archivo, conectarse a un servidor SSH o unirse a un canal IRC.

Primero instale el navegador Tor en Kali Linux y escriba apt-get install tor en el terminal Linux.

Si el navegador Tor ya está configurado, omita el paso anterior y descargue EXITMAP.

- Teclee git clone https://github.com/NullHypothesis/exitmap.git for downloading exitmap

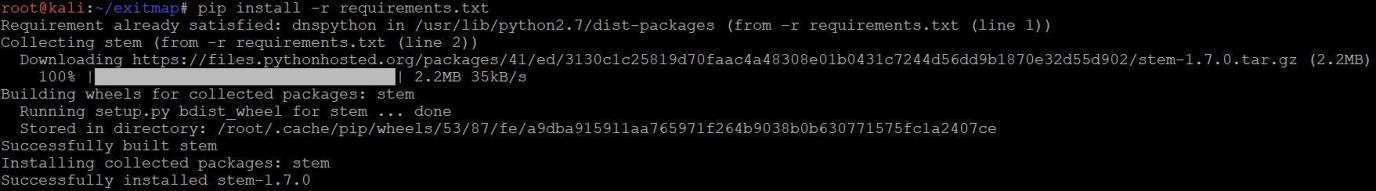

- Como estábamos en el directorio /root EXITMAP será descargado en el mismo directorio. Luego de descargar, navegue a /root/exitmap/bin y teclee pip install -r requirements.txt como se muestra a continuación:

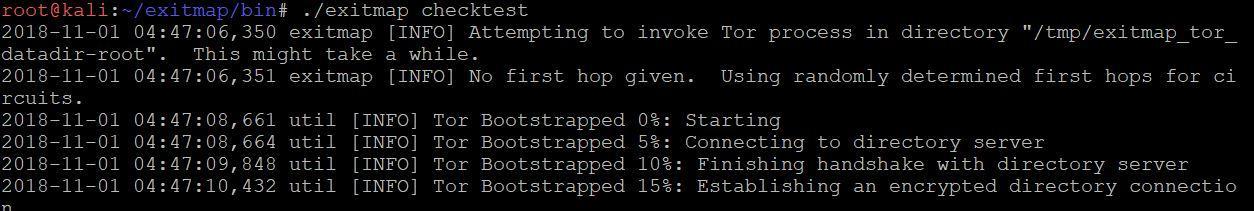

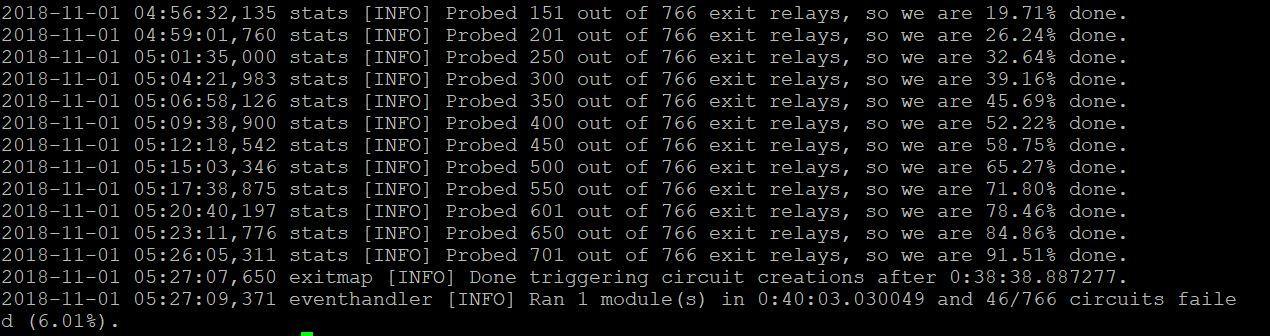

- Después de instalar txt en el paso anterior, escriba el comando ./exitmap checktest en la carpeta bin de la herramienta

- La salida muestra los bootstraps de TOR y la salida del módulo de comprobación y el resumen del escaneo

Prueba usando fingerprinting

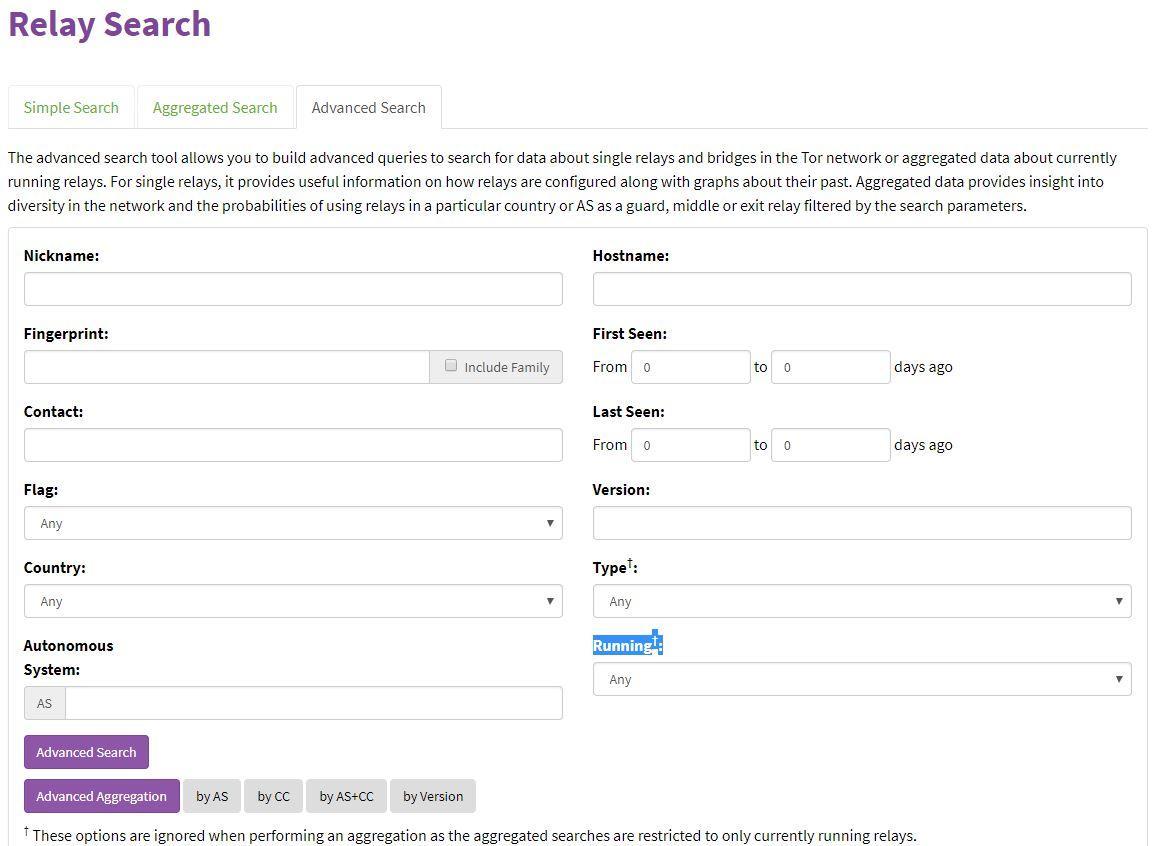

- Para obtener la huella digital del nodo Tor, ir a https://metrics.torproject.org/rs.html#advanced

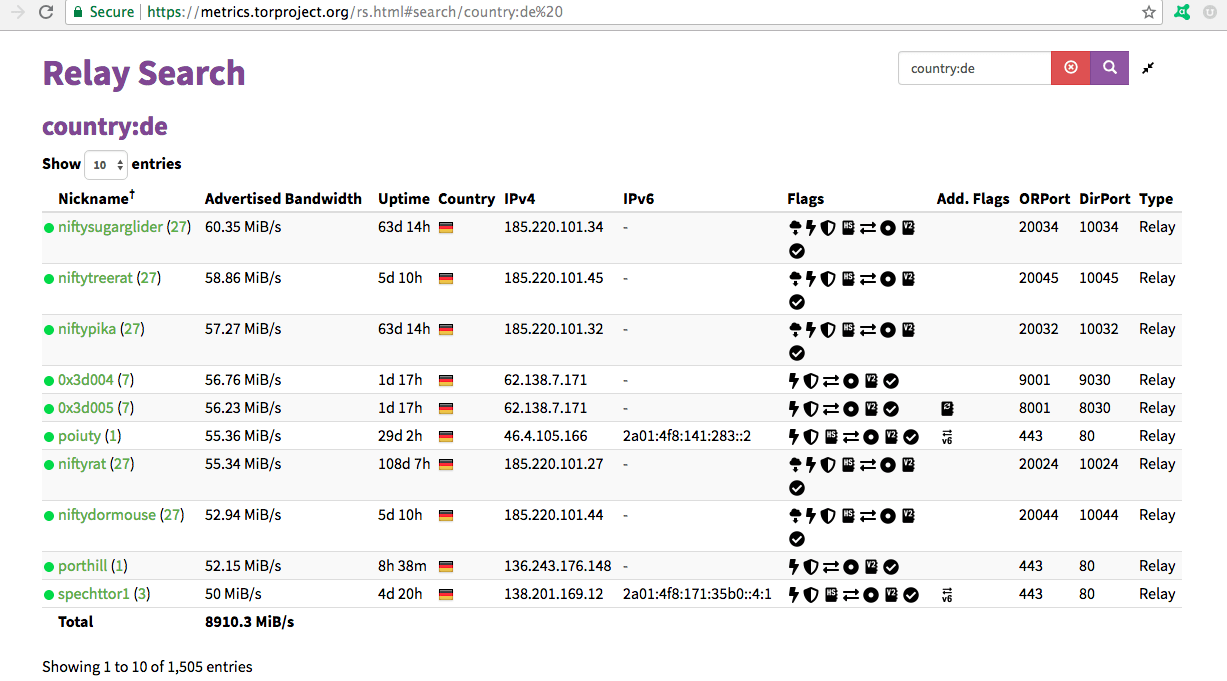

- Supongamos que seleccionamos un país del menú desplegable, como DE para Alemania

- A continuación, haga clic en Buscar. Aparecerá una lista de nodos para Alemania

- Después de la búsqueda anterior, la huella digital se generará como se muestra a continuación:

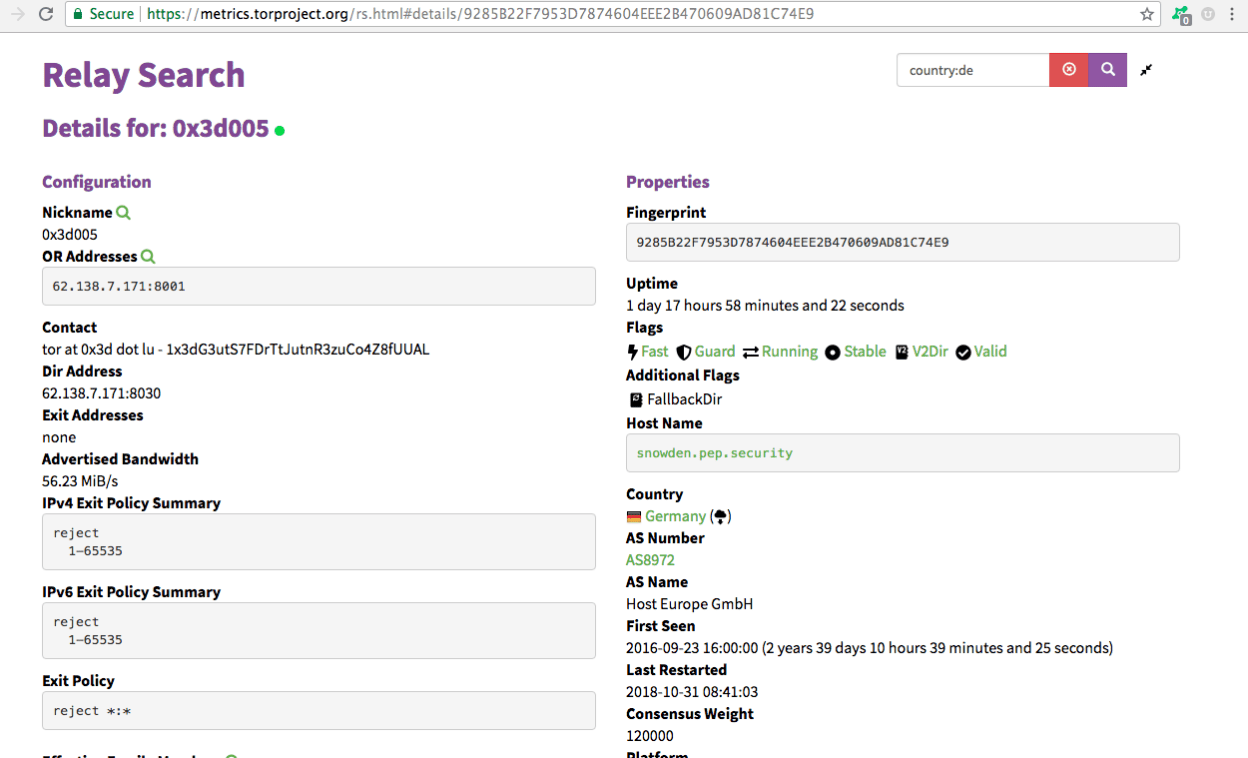

- Seleccione y haga clic en cualquier nodo, supongamos que seleccionamos: 0x3d005 (7) 56.23 MiB/s 1d 18h Germany 62.138.7.171. Obtendremos respuesta como se muestra a continuación:

- En la captura de pantalla anterior se puede ver el footprint del nodo Tor

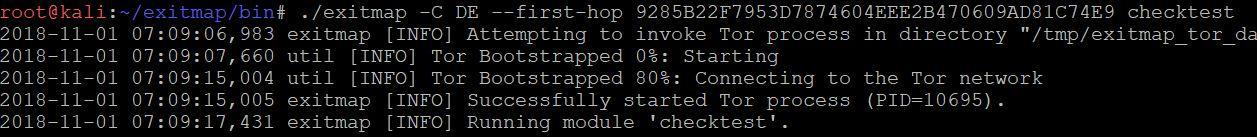

Usar el fingerprint deseado

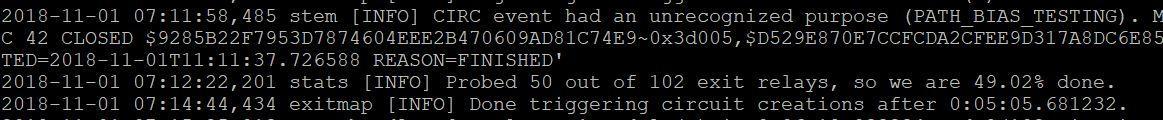

Teclee ./exitmap -C DE –first-hop 9285B22F7953D7874604EEE2B470609AD81C74E9 checktest como se muestra a continuación:

El output se muestra como los bootstraps de TOR y la salida del módulo de prueba de verificación, y el resumen del escaneo de los relays de salida solamente para Alemania.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad