La Agencia de Seguridad de Infraestructura y Ciberseguridad (CISA) ha elaborado una lista de herramientas gratuitas que las empresas pueden usar para protegerse en entornos basados en la nube . Según el artículo publicado por CISA, estas herramientas ayudarán a los analistas de respuesta a incidentes y a los defensores de la red a mitigar, identificar y detectar amenazas, vulnerabilidades conocidas y anomalías que ocurren en entornos híbridos o basados en la nube. Durante un ataque, los actores de amenazas generalmente han centrado su atención en los servidores ubicados en las instalaciones. Sin embargo, varios actores de amenazas se han visto atraídos por la rápida expansión de la migración a la nube para apuntar a los sistemas en la nube debido a la gran cantidad de vectores de ataque que están disponibles cuando se trata de la nube.

Las organizaciones que no tienen las capacidades esenciales para protegerse contra los ataques basados en la nube pueden beneficiarse de las herramientas que proporciona CISA . Estas tecnologías pueden ayudar a los usuarios a proteger sus recursos en la nube contra el robo de datos, la exposición de la información y el robo de información, respectivamente.

La Cloud Industry Security Alliance (CISA) declaró que las empresas deben utilizar las funciones de seguridad proporcionadas por los proveedores de servicios en la nube y combinarlas con las herramientas gratuitas recomendadas por la CISA para defenderse de estos ataques. La siguiente es una lista de las herramientas que proporciona el CISA:

- Herramienta de Evaluación de Ciberseguridad (CSET).

- La herramienta SCuBAGear.

- La herramienta de Untitled Goose

- Herramienta de Decider

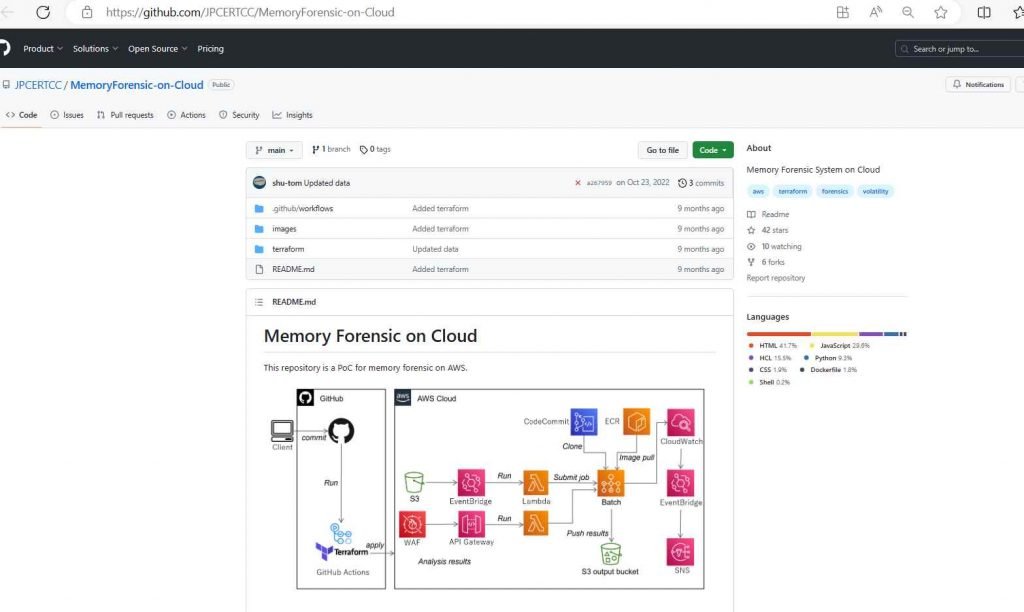

- Memory Forensic on Cloud (JPCERT/CC) es una oferta de Japan CERT.

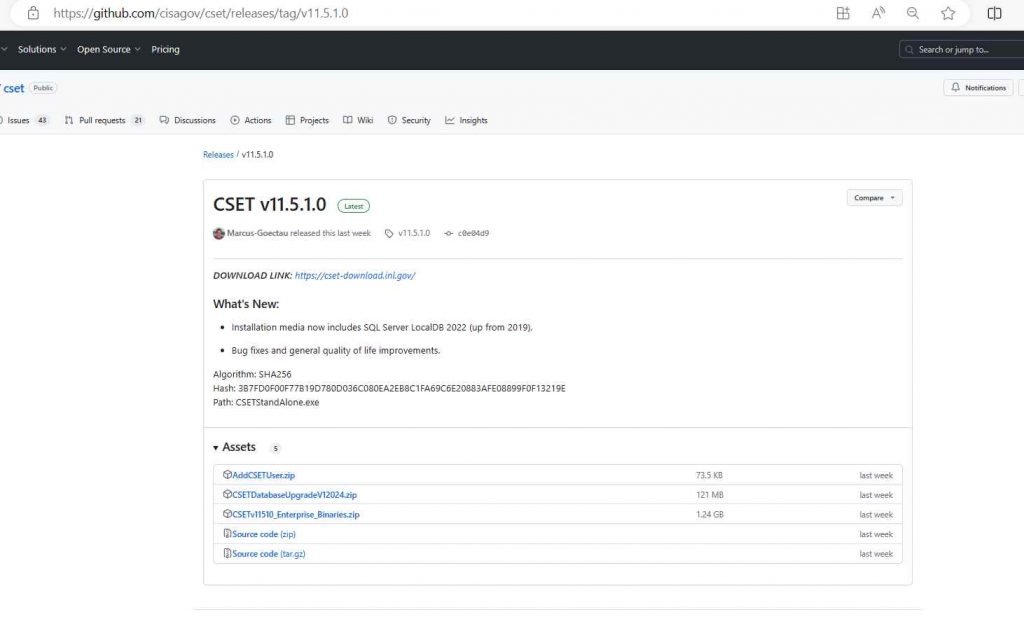

LA HERRAMIENTA DE EVALUACIÓN DE CIBERSEGURIDAD, TAMBIÉN CONOCIDA COMO CSET.

Con el propósito de asistir a las empresas en la evaluación de su postura de ciberseguridad, CISA creó esta herramienta, que hace uso de estándares, lineamientos y recomendaciones ampliamente aceptados en la industria. La herramienta hace múltiples preguntas sobre reglas y procedimientos operativos, así como consultas sobre el diseño del sistema. Luego, esta información se utiliza para desarrollar un informe que brinda una visión integral de las fortalezas y deficiencias de los negocios, junto con sugerencias para remediarlo. Los Objetivos de rendimiento cibernético (CPG) intersectoriales están incluidos en la versión 11.5 de CSET. Estos objetivos fueron establecidos por el Instituto Nacional de Estándares y Tecnología (NIST) en colaboración con la Asociación de la Industria de Seguridad Informática (CISA).

La GPC es capaz de dar las mejores prácticas y pautas que deben seguir todas las organizaciones. Esta herramienta puede ayudar en la lucha contra los TTP predominantes y significativos.

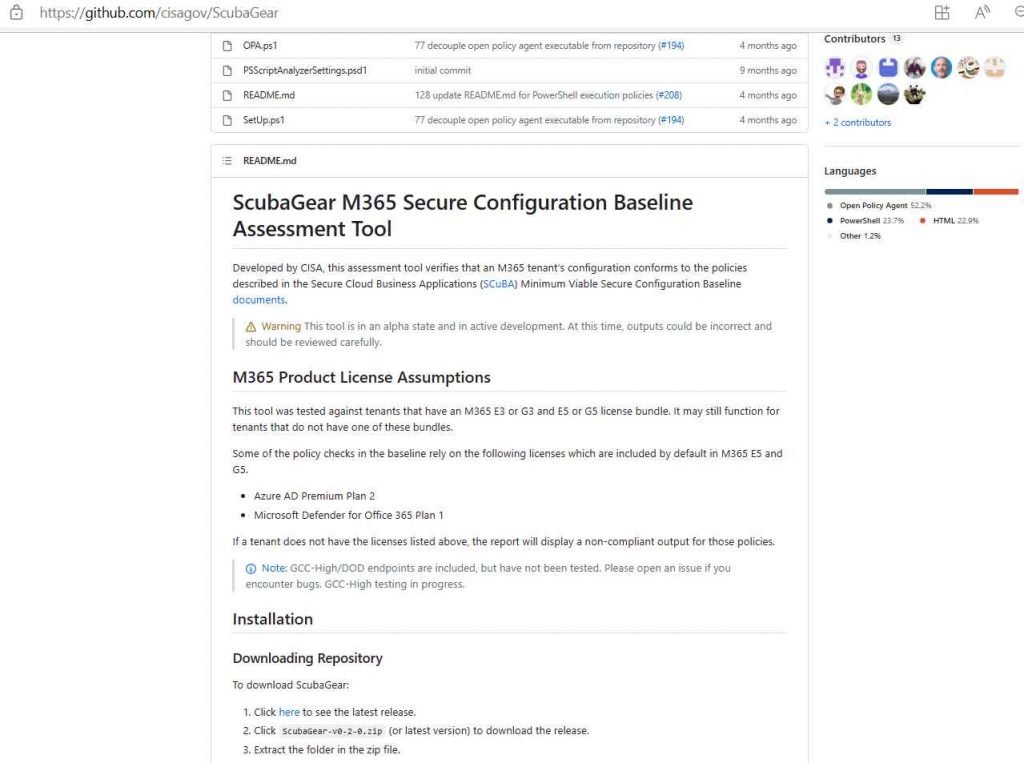

HERRAMIENTA DE EVALUACIÓN DE REFERENCIA DE CONFIGURACIÓN SEGURA DE M365, SCUBAGEAR

SCuBAGear es una herramienta que se desarrolló como parte del proyecto SCuBA (Secure Cloud Business Applications). Este proyecto se inició como una reacción directa al hackeo de la cadena de suministro que ocurrió con el software SolarWinds Orion. SCuBA es una pieza de software automatizado que hace comparaciones entre el Poder Ejecutivo Civil Federal (FECB) y las configuraciones M365 Secure de CISA. CISA, en conjunto con SCuBAGear, ha producido una serie de materiales que pueden servir como guía para la seguridad en la nube y son de utilidad para todo tipo de empresas. Esta herramienta resultó en la creación de tres documentos diferentes:

Arquitectura de referencia técnica (TRA) de SCuBA: ofrece bloques de construcción fundamentales para reforzar la seguridad de los entornos de almacenamiento en la nube. Las aplicaciones comerciales basadas en la nube (para modelos SaaS) y los servicios de seguridad que se utilizan para protegerlos y monitorearlos están incluidos en el ámbito de TRA.

La arquitectura de soluciones de identidad híbrida proporciona los mejores métodos posibles para abordar la gestión de identidades en un entorno alojado en la nube.

Línea de base de configuración de seguridad (SCB) de M365: ofrece configuraciones de seguridad fundamentales para Microsoft Defender 365, OneDrive, Azure Active Directory, Exchange Online y otros servicios. Esta aplicación genera un informe HTML que detalla las desviaciones de políticas descritas en las pautas de M365 SCB y las presenta.

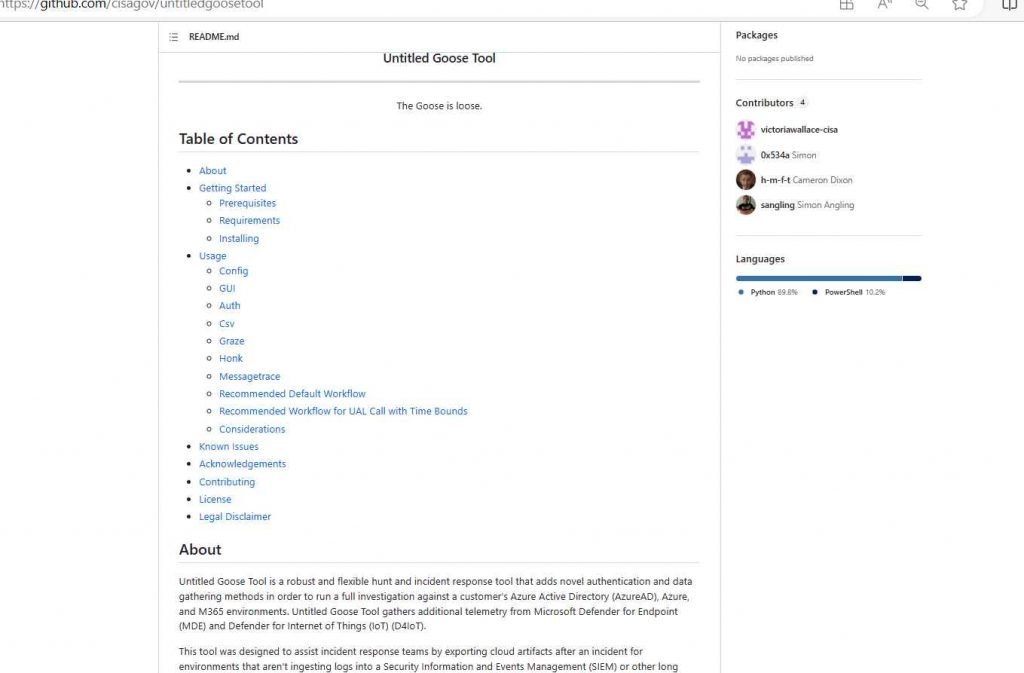

HERRAMIENTA DE UNTITLED GOOSE

La herramienta, que se creó en colaboración con Sandia National Laboratories, está diseñada para ayudar a los defensores de la red a localizar comportamientos dañinos en Microsoft Azure, Active Directory y Microsoft 365. Además, permite consultar, exportar e investigar registros de auditoría. Organizaciones Quienes no importen este tipo de registros en su plataforma de Gestión de incidentes y eventos de seguridad (SIEM) encontrarán que esta aplicación es muy útil. Se diseñó como una alternativa a las herramientas de PowerShell que estaban disponibles en ese momento, ya que esas herramientas carecían de la capacidad de recopilar datos para Azure, AAD y M365.

Esta es una herramienta que Network Defenders puede usar para,

Extracción de artefactos en la nube de Active Directory, Microsoft Azure y Microsoft 365

Los registros de auditoría unificados (UAL) deben tener un límite de tiempo realizado en ellos.

Recopile datos utilizando la función de límite de tiempo de la herramienta de decisión de datos MDE (Microsoft Defender Endpoint).

Los analistas de respuesta a incidentes pueden encontrar útil mapear acciones maliciosas utilizando esta herramienta junto con la metodología MITRE ATT&CK. Además de esto, hace que sus métodos sean más accesibles y ofrece orientación para diseñar sus acciones de manera adecuada.

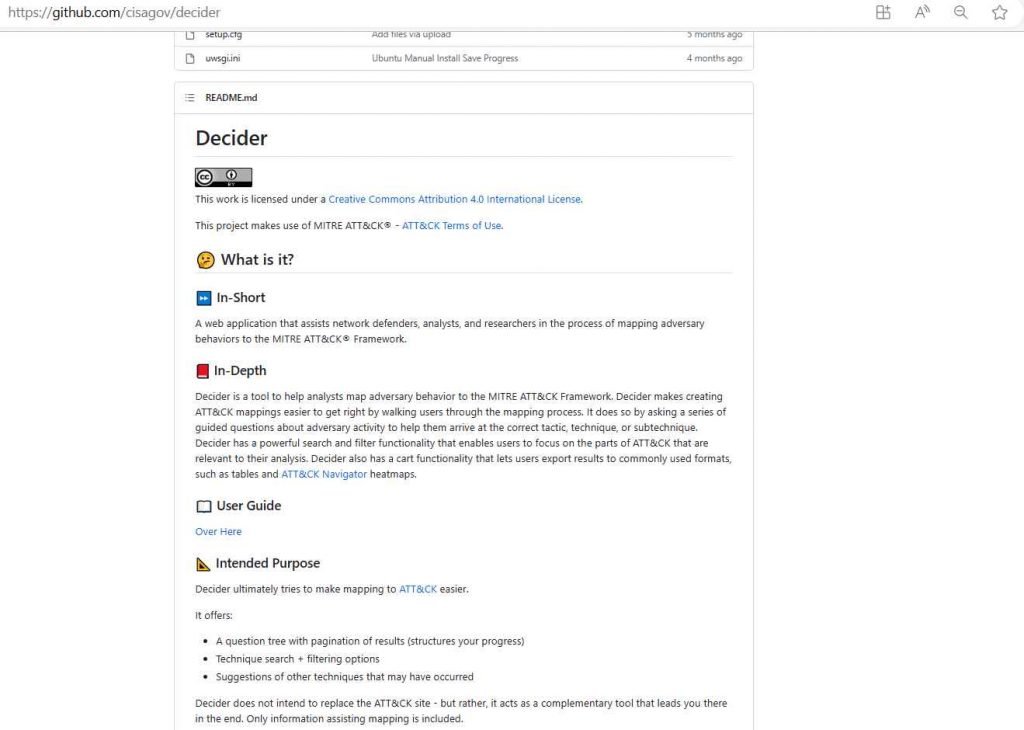

HERRAMIENTA DE DECIDER

Esta herramienta, al igual que el CSET, hace una serie de preguntas para dar a los usuarios consultas relevantes con el fin de seleccionar la técnica de identificación más eficaz. Los usuarios ahora tienen la capacidad de, dada toda esta información:

Exporte mapas de calor desde ATT&CK Navigator.

Publique informes sobre la inteligencia de amenazas que ha recopilado.

Determinar y poner en práctica las medidas preventivas oportunas.

Prevenir la explotación

Además, CISA ha proporcionado un enlace que describe cómo utilizar la herramienta Decider.

ANÁLISIS FORENSE DE MEMORIA EN LA NUBE (JPCERT/CC)

Fue creado para construir y analizar la imagen de memoria de Windows en AWS utilizando Volatility 3, razón por la cual se desarrolló. Además, Memory Forensics es necesario cuando se trata de los ataques LOTL (Living-Off-the-Land) recientemente populares, que también se conocen como malware sin archivos.

El análisis de imágenes de memoria puede ser útil durante los compromisos de respuesta a incidentes, que a menudo requieren el uso de equipos de alta especificación, una cantidad significativa de tiempo y otros recursos para preparar adecuadamente el entorno.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.