Los equipos de seguridad de Siemens y Schneider Electric anunciaron la corrección de decenas de vulnerabilidades en algunos de sus productos. Las actualizaciones cubren toda clase de fallas, incluyendo errores de ejecución remota de código.

Siemens lanzó 18 alertas de seguridad junto con su parche para julio de 2021, abordando casi 80 vulnerabilidades en algunos productos de la compañía. La mayoría de las fallas ya han sido abordadas, mientras que aún restan algunas que están en proceso de corrección y que pueden ser mitigadas con soluciones alternativas.

Las alertas de seguridad principales abordan problemas en JT2Go y Teamcenter Visualization, productos afectados por casi 40 fallas relacionadas con el análisis de archivos. Los actores de amenazas podrían engañar a un usuario objetivo para que abra un archivo especialmente diseñado, bloquear la aplicación o lograr la ejecución de código arbitrario en el sistema host.

Tres avisos más describen vulnerabilidades críticas y relacionadas con componentes de terceros. La explotación de estas fallas permitiría la ejecución de código arbitrario y ataques de denegación de servicio (DoS) relacionados con el protocolo LLDP que afectan a varios productos industriales.

Otro aviso destacado de Siemens advierte sobre dos problemas graves de CodeMeter Runtime que permitirían a los atacantes no autenticados bloquear el servidor de forma remota y acceder al contenido de memoria.

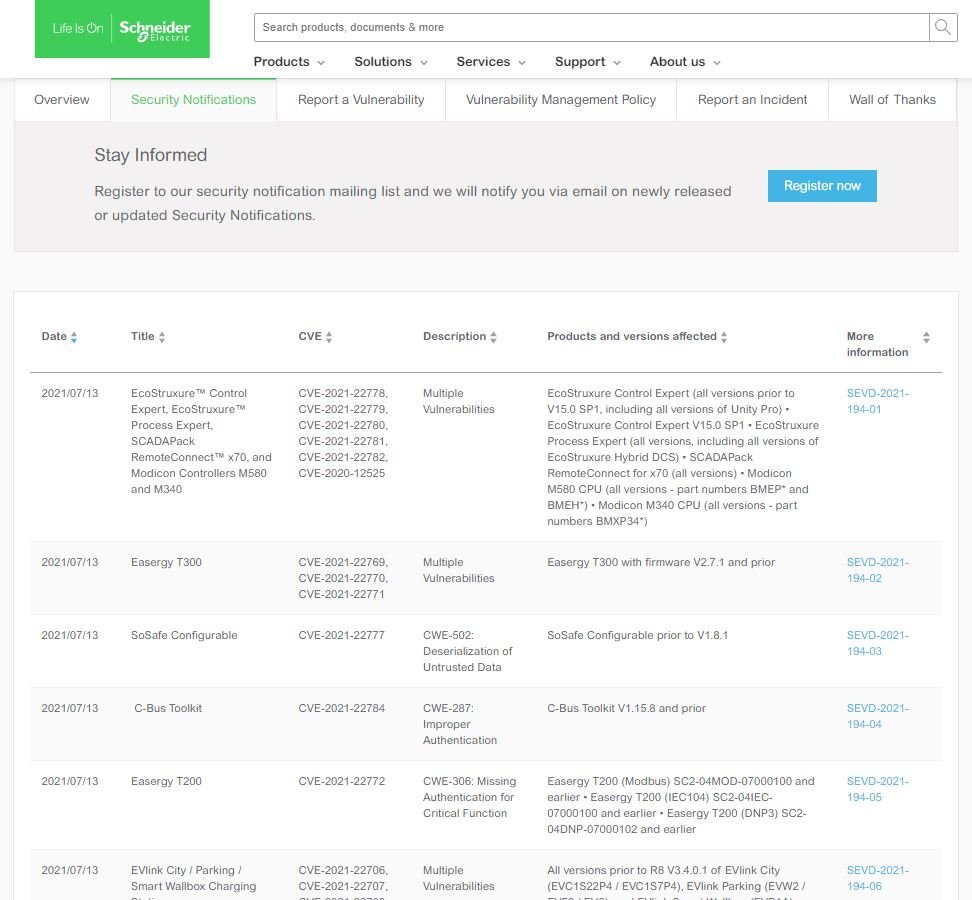

Por otra parte, Schneider Electric publicó seis avisos que cubren 25 vulnerabilidades en productos EcoStruxure, SCADAPack, Modicon, Easergy, C-Bus Toolkit y EVlink. Una de las vulnerabilidades que afectan a los PLC Modicon fue descubierta por la empresa de seguridad de IoT empresarial Armis, que detalló la falla y advirtió que se puede aprovechar para tomar el control completo de los controladores

Según el reporte de la compañía, “los atacantes pueden cambiar la configuración de la estación de carga de forma arbitraria, cargar sin autorización o enviar registros de datos de carga arbitrarios al sistema de supervisión. Además, los atacantes pueden obtener acceso persistente al sistema operativo de la estación de carga y utilizar este acceso para más ataques dentro de la red comprometida.”

Schneider lanzó parches para las vulnerabilidades reveladas esta semana. Se han abordado problemas críticos y de alta gravedad en los productos EcoStruxure, SCADAPack, Modicon, Easergy T200 y EVlink.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad