En un avance significativo que podría remodelar el panorama de la ciberseguridad de los sistemas de control industrial (ICS), un equipo de investigadores del Instituto de Tecnología de Georgia ha revelado una nueva forma de malware dirigido a controladores lógicos programables ( PLC ). El estudio, dirigido por Ryan Pickren, Tohid Shekari, Saman Zonouz y Raheem Beyah, presenta un análisis exhaustivo del malware de PLC basado en web (WB PLC), una sofisticada estrategia de ataque que explota las aplicaciones web alojadas en los PLC. Esta amenaza emergente subraya los desafíos cambiantes para proteger la infraestructura crítica contra los ciberataques.

Los PLC son la columna vertebral de las operaciones industriales modernas y controlan todo, desde las instalaciones de tratamiento de agua hasta las plantas de fabricación. Tradicionalmente, los PLC se han considerado seguros debido a sus entornos operativos aislados. Sin embargo, la integración de tecnologías web para facilitar el acceso y el seguimiento ha abierto nuevas vías para las ciberamenazas.

Según la investigación , se han identificado varios métodos de ataque dirigidos a controladores lógicos programables (PLC). Estos métodos van desde estrategias tradicionales centradas en la lógica de control y la manipulación del firmware hasta enfoques más innovadores que explotan interfaces basadas en web. A continuación se ofrece una descripción general de los métodos de ataque conocidos para los PLC:

MÉTODOS DE ATAQUE TRADICIONALES

El malware tradicional PLC (controlador lógico programable) se dirige a los aspectos operativos de los sistemas de control industrial (ICS), con el objetivo de manipular o interrumpir los procesos físicos controlados por los PLC. Históricamente, estos ataques se han centrado en dos áreas principales: manipulación de la lógica de control y modificación del firmware. Si bien son efectivos en ciertos escenarios, estos métodos de ataque tradicionales presentan importantes deficiencias que limitan su aplicabilidad e impacto.

MANIPULACIÓN DE LA LÓGICA DE CONTROL

Este método implica inyectar o alterar la lógica de control de un PLC. La lógica de control es el conjunto de instrucciones que siguen los PLC para monitorear y controlar maquinaria y procesos. Las modificaciones maliciosas pueden hacer que el PLC se comporte de manera no deseada, lo que podría provocar daños físicos o la interrupción de las operaciones industriales.

Deficiencias :

- Requisitos de acceso : la modificación exitosa de la lógica de control generalmente requiere acceso de red al PLC o acceso físico a la estación de trabajo de ingeniería utilizada para programar el PLC. Esto puede ser una barrera importante si se implementan medidas sólidas de seguridad de la red.

- Conocimiento específico del proveedor : cada proveedor de PLC puede utilizar diferentes lenguajes de programación y entornos de desarrollo para la lógica de control. Los atacantes a menudo necesitan un conocimiento detallado de estos detalles, lo que dificulta el desarrollo de un ataque único para todos.

- Riesgo de detección : En ocasiones, los operadores o los sistemas de seguridad que monitorean el funcionamiento del PLC pueden detectar cambios en la lógica de control, especialmente si las alteraciones conducen a cambios notables en el comportamiento del proceso.

MODIFICACIÓN DE FIRMWARE

El firmware de un PLC proporciona funciones de control de bajo nivel para el dispositivo, incluida la interfaz con la lógica de control y la gestión de operaciones de hardware. La modificación del firmware puede brindar a los atacantes un control profundo sobre el PLC, permitiéndoles eludir los controles de seguridad, alterar los controles de procesos u ocultar actividades maliciosas.

Deficiencias :

- Complejidad y riesgo : el desarrollo de firmware malicioso requiere un conocimiento profundo de la arquitectura de hardware y software del PLC. También existe el riesgo de “bloquear” el dispositivo si el firmware modificado no funciona correctamente, lo que podría alertar a las víctimas sobre la manipulación.

- Acceso físico : en muchos casos, la modificación del firmware requiere acceso físico al PLC, lo que puede no ser factible en entornos industriales seguros o monitoreados.

- Dependencia de la plataforma : el firmware es muy específico del hardware de un modelo de PLC en particular. Un ataque dirigido al firmware de un modelo podría no funcionar en otro, lo que limita la escalabilidad de los ataques basados en firmware.

DEFICIENCIAS GENERALES DEL MALWARE PLC TRADICIONAL

- Aislamiento y segmentación : muchas redes industriales están segmentadas o aisladas de las redes de TI corporativas e Internet, lo que hace que los ataques remotos sean más desafiantes.

- Prácticas de seguridad en evolución : a medida que crece la conciencia sobre las amenazas de ciberseguridad a los sistemas industriales, las organizaciones están implementando medidas de seguridad más sólidas, que incluyen parches periódicos, monitoreo de red y listas blancas de aplicaciones, que pueden mitigar el riesgo de malware de PLC tradicional.

- Persistencia limitada : los ataques de malware tradicionales a los PLC a menudo se pueden mitigar restableciendo el dispositivo a su configuración de fábrica o reprogramando la lógica de control, aunque esto no siempre es sencillo o no tiene impacto operativo.

En respuesta a estas deficiencias, los atacantes evolucionan continuamente sus métodos. La aparición de vectores de ataque basados en la web, como se analiza en investigaciones recientes, representa una adaptación al cambiante panorama de la seguridad, explotando la mayor conectividad y funcionalidad de los PLC modernos para eludir las defensas tradicionales.

MÉTODOS DE ATAQUE BASADOS EN WEB

La integración de tecnologías web en controladores lógicos programables (PLC) marca una evolución significativa en el panorama de los sistemas de control industrial (ICS). Esta tendencia hacia la incorporación de servidores web en los PLC ha transformado la forma en que se interactúa, se monitorea y se controla estos dispositivos. Las aplicaciones web de PLC emergentes ofrecen numerosas ventajas, como facilidad de acceso, interfaces de usuario mejoradas y funcionalidad mejorada. Sin embargo, también introducen nuevas preocupaciones de seguridad exclusivas del entorno de control industrial. A continuación se ofrece una descripción general del surgimiento de las aplicaciones web PLC, sus beneficios y las implicaciones de seguridad que aportan.

VENTAJAS DE LAS APLICACIONES WEB PLC

- Accesibilidad remota : las aplicaciones web permiten el acceso remoto a los PLC a través de navegadores web estándar, lo que permite a los ingenieros y operadores monitorear y controlar los procesos industriales desde cualquier lugar, siempre que tengan acceso a Internet.

- Interfaces fáciles de usar : el uso de tecnologías web permite el desarrollo de interfaces de usuario más intuitivas y visualmente atractivas, lo que facilita a los usuarios interactuar con el PLC y comprender información de procesos complejos.

- Personalización y flexibilidad : las aplicaciones web se pueden personalizar para satisfacer necesidades operativas específicas, ofreciendo flexibilidad en cómo se presentan los datos y cómo se implementan las funciones de control.

- Integración con otros sistemas : los PLC basados en web pueden integrarse más fácilmente con otros sistemas de TI y tecnología operativa (OT), lo que facilita el intercambio de datos y permite capacidades de análisis y automatización más sofisticadas.

- Necesidad reducida de software especializado : a diferencia de los PLC tradicionales, que a menudo requieren software propietario para la programación y la interacción, se puede acceder a los PLC basados en web y programarlos mediante navegadores web estándar, lo que reduce la necesidad de instalaciones de software especializado.

IMPLICACIONES DE SEGURIDAD

Si bien los beneficios de las aplicaciones PLC basadas en web son claros, también introducen varios problemas de seguridad que deben abordarse:

- Mayor superficie de ataque : la integración de servidores web en PLC aumenta la superficie de ataque, haciéndolos más accesibles para posibles atacantes. Esta accesibilidad puede aprovecharse para obtener acceso no autorizado o lanzar ataques contra el PLC y los procesos industriales que controla.

- Vulnerabilidades web : las aplicaciones web de PLC son susceptibles a vulnerabilidades web comunes, como secuencias de comandos entre sitios (XSS), inyección SQL y falsificación de solicitudes entre sitios (CSRF). Estas vulnerabilidades pueden explotarse para manipular las operaciones del PLC o para obtener acceso a información confidencial.

- Problemas de autenticación y autorización : los mecanismos de autenticación y autorización inadecuados pueden provocar un acceso no autorizado a las aplicaciones web del PLC. Garantizar un control de acceso sólido es fundamental para evitar acciones no autorizadas que podrían alterar los procesos industriales.

- Actualizaciones de firmware y software : mantener actualizado el servidor web y el software de la aplicación es fundamental para la seguridad. Los atacantes pueden aprovechar las vulnerabilidades del software obsoleto, pero actualizar los PLC en un entorno industrial puede resultar complicado debido a la necesidad de un funcionamiento continuo.

- Falta de cifrado : no todas las aplicaciones web de PLC utilizan cifrado para la transmisión de datos, lo que puede exponer información confidencial a la interceptación y manipulación. La implementación de protocolos de comunicación seguros como HTTPS es esencial para proteger la integridad y confidencialidad de los datos.

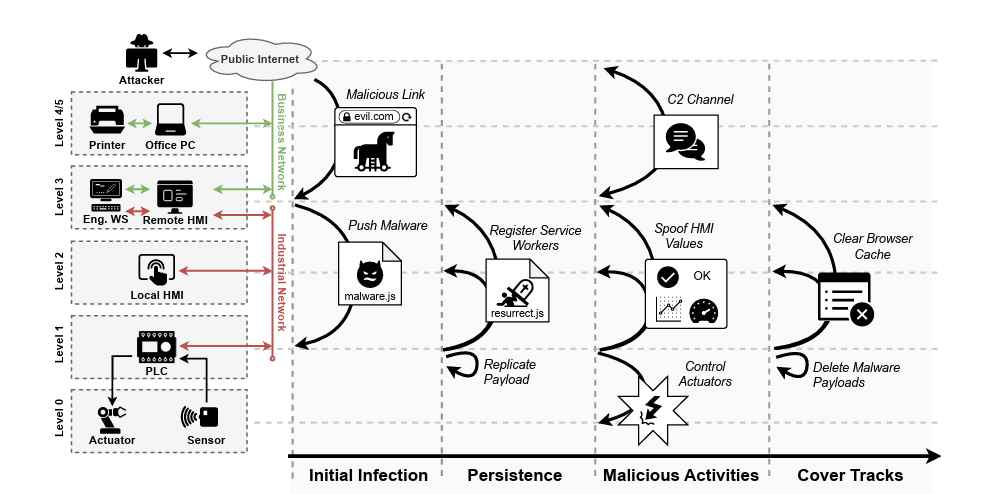

ETAPAS DEL MALWARE DEL PLC DE WEB

Las etapas del malware del controlador lógico programable (PLC) basado en web (WB), tal como se presentan en el documento, abarcan un enfoque sistemático para comprometer sistemas industriales utilizando malware implementado a través de servidores web integrados de PLC. Estas etapas están diseñadas para infectar, persistir, realizar actividades maliciosas y cubrir pistas sin comprometer directamente el nivel del sistema. Al explotar las vulnerabilidades en las aplicaciones web alojadas en los PLC, el malware puede manipular sigilosamente procesos del mundo real. Esto incluye falsificar lecturas de sensores, desactivar alarmas, controlar actuadores y, en última instancia, ocultar su presencia, lo que representa una amenaza importante para los sistemas de control industrial.

1. INFECCIÓN INICIAL

La etapa de “infección inicial” del ciclo de vida del malware del controlador lógico programable basado en web (WB PLC) se centra en la implementación de código malicioso en el entorno de aplicaciones web del PLC. Esta etapa es crucial para establecer un punto de apoyo dentro del sistema objetivo, desde el cual el atacante puede lanzar más operaciones. A continuación se ofrece un vistazo más de cerca a la etapa de “infección inicial” según la investigación proporcionada:

MÉTODOS DE INFECCIÓN INICIAL

La infección inicial se puede lograr a través de varios medios, aprovechando tanto las vulnerabilidades de las aplicaciones web alojadas en los PLC como el entorno de red más amplio. Los métodos clave incluyen:

- Páginas web maliciosas definidas por el usuario (UWP) : explotación de la funcionalidad que permite a los usuarios crear páginas web personalizadas con fines de seguimiento y control. Los atacantes pueden cargar páginas web maliciosas que contienen código JavaScript o HTML diseñado para ejecutar acciones no autorizadas o servir como puerta trasera para futuros ataques.

- Configuraciones incorrectas de secuencias de comandos entre sitios (XSS) y uso compartido de recursos entre orígenes (CORS) : aprovechando las vulnerabilidades en la aplicación web, como fallas XSS o políticas CORS configuradas incorrectamente, los atacantes pueden inyectar secuencias de comandos maliciosas que se ejecutan en el contexto de un usuario legítimo. sesión. Esto puede provocar un acceso no autorizado o una fuga de datos.

- Ingeniería social o phishing : utilizar tácticas de ingeniería social para engañar a los usuarios para que visiten sitios web maliciosos o hagan clic en enlaces que faciliten la inyección de malware en el servidor web del PLC. Este enfoque a menudo apunta al elemento humano de la seguridad, explotando la confianza y la falta de conciencia.

DESAFÍOS Y CONSIDERACIONES

- Sigilo y evasión : lograr la infección inicial sin ser detectado es primordial. Los atacantes deben diseñar cuidadosamente sus cargas maliciosas para evitar activar mecanismos de seguridad o alertar a los administradores del sistema.

- Acceso y entrega : el método de entrega del código malicioso a la aplicación web del PLC varía según la configuración de la red, las medidas de seguridad implementadas y las vulnerabilidades específicas del sistema de destino. Es posible que los atacantes necesiten realizar un reconocimiento para identificar el vector de infección más eficaz.

- Explotación de vulnerabilidades específicas : la eficacia de la etapa de infección inicial a menudo depende de la explotación de vulnerabilidades específicas dentro de la aplicación web del PLC o de la infraestructura de red circundante. Esto requiere conocimiento actualizado de las fallas existentes y la capacidad de adaptarse rápidamente a nuevas vulnerabilidades a medida que se descubren.

La etapa de “Infección inicial” sienta las bases para las fases posteriores del ciclo de vida del malware de WB PLC, lo que permite a los atacantes ejecutar actividades maliciosas, establecer persistencia y, en última instancia, comprometer la integridad y seguridad de los procesos industriales. Abordar las vulnerabilidades y las brechas de seguridad que permiten la infección inicial es fundamental para proteger los sistemas de control industrial de amenazas tan sofisticadas.

2. PERSISTENCIA

La investigación describe varias técnicas que el malware WB PLC puede utilizar para lograr persistencia dentro del entorno web del PLC:

- Modificación de la configuración del servidor web : el malware puede alterar la configuración del servidor web en el PLC para garantizar que el código malicioso se cargue automáticamente cada vez que se accede a la aplicación web. Esto podría implicar cambiar los archivos de inicio o manipular el comportamiento del servidor web para ofrecer contenido malicioso como parte de la aplicación web legítima.

- Explotación de vulnerabilidades de aplicaciones web : si la aplicación web del PLC contiene vulnerabilidades, el malware puede aprovecharlas para reinfectar el sistema periódicamente. Por ejemplo, el malware puede utilizar vulnerabilidades que permiten la carga de archivos no autorizada o la ejecución remota de código para garantizar su persistencia.

- Uso de mecanismos de almacenamiento web : las aplicaciones web modernas pueden utilizar varios mecanismos de almacenamiento web, como el almacenamiento local HTML5 o el almacenamiento de sesiones, para almacenar datos en el lado del cliente. El malware puede aprovechar estas opciones de almacenamiento para mantener cargas útiles o scripts maliciosos dentro del entorno del navegador, asegurando que se ejecuten cada vez que se acceda a la aplicación web del PLC.

- Registro de trabajadores de servicios : los trabajadores de servicios son scripts que el navegador ejecuta en segundo plano, separados de una página web, lo que abre la puerta a funciones que no necesitan una página web ni la interacción del usuario. El malware puede registrar trabajadores de servicios maliciosos para interceptar y manipular solicitudes de red, almacenar en caché recursos maliciosos o realizar tareas que ayuden a mantener la presencia del malware.

3. ACTIVIDADES MALICIOSAS

En el contexto de la investigación sobre el malware del controlador lógico programable basado en la web (WB PLC), la etapa de “actividades maliciosas” es crucial ya que representa la ejecución de los objetivos principales del atacante dentro del sistema de control industrial (ICS) comprometido. Esta etapa aprovecha el punto de apoyo inicial establecido por el malware en el entorno de la aplicación web del PLC para llevar a cabo acciones que pueden interrumpir las operaciones, causar daños físicos o filtrar datos confidenciales. Según la información proporcionada en la investigación, a continuación se ofrece una descripción general de los tipos de actividades maliciosas que se pueden realizar durante esta etapa:

MANIPULACIÓN DE PROCESOS INDUSTRIALES

El malware puede emitir comandos no autorizados al PLC, alterando la lógica de control que gobierna los procesos industriales. Esto podría implicar cambiar los puntos de ajuste, desactivar alarmas o manipular actuadores y sensores. Estas acciones pueden provocar condiciones operativas inseguras, daños al equipo o tiempos de inactividad imprevistos. La capacidad de manipular procesos directamente a través de las interfaces de la aplicación web del PLC proporciona un medio sigiloso para afectar las operaciones físicas sin la necesidad de realizar modificaciones directas en la lógica de control o el firmware.

EXFILTRACIÓN DE DATOS

Otra actividad clave implica robar información confidencial del PLC o de la red ICS más amplia. Esto podría incluir información de proceso patentada, datos operativos o credenciales que brinden acceso adicional dentro del entorno ICS. El malware puede aprovechar la conectividad de la aplicación web para transmitir estos datos a ubicaciones externas controladas por el atacante. La exfiltración de datos plantea riesgos importantes, incluido el robo de propiedad intelectual, violaciones de la privacidad y violaciones del cumplimiento.

MOVIMIENTO LATERAL Y PROPAGACIÓN

El malware de WB PLC también puede servir como punto de pivote para atacar sistemas adicionales dentro de la red ICS. Al explotar la naturaleza interconectada de los entornos ICS modernos, el malware puede propagarse a otros PLC, interfaces hombre-máquina (HMI), estaciones de trabajo de ingeniería o incluso sistemas de TI. Esta propagación puede amplificar el impacto del ataque, permitiendo al atacante obtener un control más amplio sobre el ICS o lanzar acciones coordinadas en múltiples dispositivos.

SABOTAJE Y PERTURBACIÓN

El objetivo final de muchos ataques a entornos ICS es provocar un sabotaje físico o interrumpir operaciones críticas. Al cronometrar cuidadosamente las acciones maliciosas o al apuntar a componentes específicos del proceso industrial, los atacantes pueden lograr impactos significativos con consecuencias potencialmente catastróficas. Esto podría incluir provocar fallas en los equipos, desencadenar incidentes de seguridad o detener líneas de producción.

La etapa de “Actividades maliciosas” del malware WB PLC resalta el potencial de daño significativo a las operaciones industriales mediante la explotación de interfaces basadas en web en PLC. La investigación subraya la importancia de proteger estas interfaces e implementar mecanismos de detección sólidos para identificar y mitigar dichas amenazas antes de que puedan causar daños.

4. CUBRIR PISTAS

Para garantizar la longevidad del ataque y evitar la detección por parte de los sistemas de seguridad o administradores de red, el malware WB PLC incluye mecanismos para cubrir sus huellas:

- Eliminación de registros : todos los registros o registros que puedan indicar actividades maliciosas o la presencia de malware se eliminan o modifican. Esto hace que sea más difícil para las investigaciones forenses rastrear el origen o la naturaleza del ataque.

- Enmascaramiento del tráfico de red : la comunicación de red del malware está diseñada para imitar patrones de tráfico legítimos. Esto ayuda a que el malware evada la detección de las herramientas de monitoreo de red que buscan anomalías o firmas maliciosas conocidas.

- Autoeliminación : en escenarios en los que el malware detecta el riesgo de ser descubierto, puede eliminarse del sistema comprometido. Este mecanismo de autoeliminación está diseñado para impedir el análisis del malware, ocultando así las técnicas e intenciones de los atacantes.

La etapa “Cover Tracks” es esencial para que el malware mantenga su presencia dentro del sistema comprometido sin alertar a las víctimas de su existencia. Al borrar eficazmente la evidencia de sus actividades y mezclarse con el tráfico normal de la red, el malware tiene como objetivo mantener sus operaciones y evitar los esfuerzos de remediación.

EVALUACIÓN E IMPACTO

Los investigadores llevaron a cabo una evaluación exhaustiva del malware WB PLC en un banco de pruebas controlado, simulando un entorno industrial. Sus hallazgos revelan el potencial del malware para causar interrupciones significativas en las operaciones industriales, destacando la necesidad de medidas de seguridad sólidas. El estudio también destaca la adaptabilidad del malware, capaz de atacar varios modelos de PLC ampliamente utilizados en diferentes sectores.

CONTRAMEDIDAS Y MITIGACIONES

El artículo de investigación sugiere inherentemente la necesidad de medidas de seguridad sólidas para proteger contra la nueva amenaza del malware Web-Based PLC (WB PLC). A partir de las prácticas generales de ciberseguridad y los desafíos únicos que plantea el malware de WB PLC, a continuación se presentan posibles contramedidas y mitigaciones que podrían inferirse para proteger los sistemas de control industrial (ICS):

1. AUDITORÍAS DE SEGURIDAD PERIÓDICAS Y EVALUACIONES DE VULNERABILIDAD

Realice auditorías de seguridad integrales y evaluaciones de vulnerabilidad de los PLC y sus aplicaciones web para identificar y remediar vulnerabilidades potenciales antes de que puedan ser explotadas por atacantes.

2. GESTIÓN DE ACTUALIZACIONES Y PARCHES

Asegúrese de que los PLC, sus servidores web integrados y cualquier software asociado se mantengan actualizados con los últimos parches de seguridad y actualizaciones de firmware proporcionadas por los fabricantes.

3. SEGMENTACIÓN DE RED Y FIREWALL

Implemente la segmentación de la red para separar las redes ICS críticas de las redes de TI corporativas e Internet. Utilice firewalls para controlar y monitorear el tráfico entre diferentes segmentos de la red, especialmente el tráfico hacia y desde los PLC.

4. PRÁCTICAS SEGURAS DE DESARROLLO DE APLICACIONES WEB

Adoptar prácticas de codificación segura para el desarrollo de aplicaciones web PLC. Esto incluye la validación de entradas, la codificación de salidas y el uso de encabezados de seguridad para mitigar vulnerabilidades web comunes, como secuencias de comandos entre sitios (XSS) y falsificación de solicitudes entre sitios (CSRF).

5. AUTENTICACIÓN Y AUTORIZACIÓN SÓLIDAS

Implemente mecanismos de autenticación sólidos para acceder a las aplicaciones web de PLC, incluida la autenticación multifactor (MFA) cuando sea posible. Asegúrese de que existan controles de autorización para limitar el acceso según el principio de privilegio mínimo.

6. CIFRADO DE DATOS EN TRÁNSITO Y EN REPOSO

Utilice cifrado para proteger los datos confidenciales transmitidos entre los PLC y los clientes, así como los datos almacenados en los PLC. Esto incluye el uso de HTTPS para aplicaciones web y protocolos seguros para cualquier acceso remoto.

7. DETECCIÓN Y MONITOREO DE INTRUSIONES

Implemente sistemas de detección de intrusos (IDS) y soluciones de monitoreo continuo para detectar y alertar sobre actividades sospechosas o anomalías en las redes ICS, incluidos posibles indicadores de infección de malware de WB PLC.

8. CONCIENTIZACIÓN Y CAPACITACIÓN EN MATERIA DE SEGURIDAD

Proporcionar capacitación en concientización sobre seguridad para que los operadores e ingenieros de ICS reconozcan intentos de phishing y otras tácticas de ingeniería social que podrían usarse para iniciar un ataque de malware a PLC de WB.

9. PLANES DE RECUPERACIÓN Y RESPUESTA A INCIDENTES

Desarrollar y mantener un plan de respuesta a incidentes que incluya procedimientos para responder y recuperarse de una infección de malware de WB PLC. Esto debería incluir la capacidad de aislar rápidamente los sistemas afectados, erradicar el malware y restaurar las operaciones a partir de copias de seguridad limpias.

10. COLABORACIÓN DE PROVEEDORES E INTERCAMBIO DE INFORMACIÓN

Colabore con proveedores de PLC y participe en comunidades de intercambio de información para mantenerse informado sobre nuevas vulnerabilidades, amenazas de malware y mejores prácticas para proteger los entornos ICS.

La implementación de estas contramedidas y mitigaciones puede reducir significativamente el riesgo de infecciones de malware de WB PLC y mejorar la postura general de seguridad de los sistemas de control industrial.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.