Nikto es un escáner web que prueba los servidores web/URL del sistema objetivo. Nikto realiza el escaneo completo, además de verificar versiones desactualizadas de los servidores. Analiza más de 6 mil 700 programas/directorios vulnerables. Nikto verifica la configuración del servidor como múltiples archivos de índice, archivos de respaldo que se encuentran en el servidor y otras cosas. El mantenimiento de esta herramienta se encuentra a cargo de David Lodge, pero muchos contribuyentes han participado en su fabricación.

Según investigaciones anteriores realizadas por especialistas en hacking ético en el Instituto Internacional de Seguridad Cibernética, Nikto es capaz de examinar servidores web/URL y se puede utilizar en otras actividades de hacking.

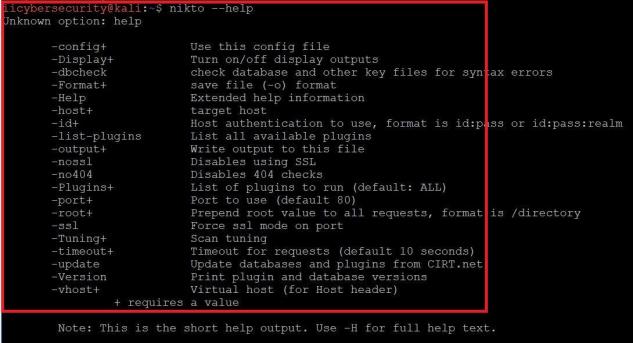

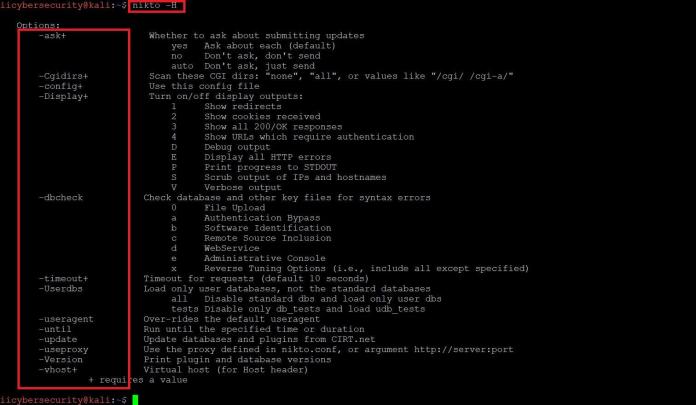

- Para iniciar Nikto, simplemente escriba nikto –help en el terminal de Linux. Esta herramienta se encuentra instalada por defecto en la distribución Kali Linux

En la captura de pantalla anterior, Nikto también ofrece una lista completa de opciones que le indica qué es exactamente lo que cada opción realiza mientras escanea el sistema objetivo.

Escaneo de URL

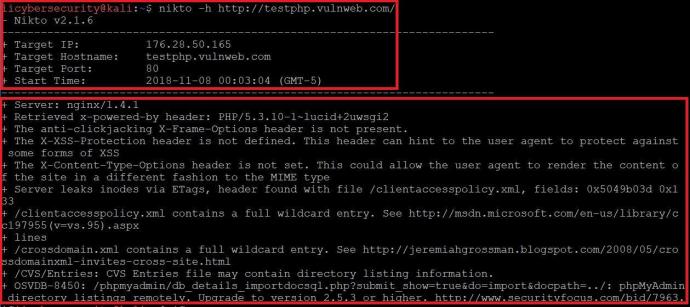

- Teclee nikto -h https://testphp.vulnweb.com

- Después de analizar la URL, la consulta ha detectado que el encabezado XSS no está cifrado, por lo que cualquier atacante puede usar el método de ataque de script para secuestrar los scripts del sistema analizado

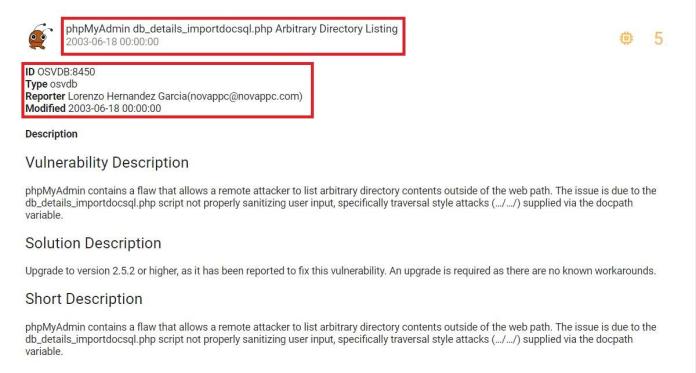

- En el resultado escaneado anterior hay otra vulnerabilidad con OSVDB-8450. Esta entrada de OSVDB (Open Source Vulnerability Database) se puede encontrar en Google simplemente escribiendo la clave OSVDB-8450 en el buscador de Google. A continuación se muestra uno de los enlaces que se encontraron al buscar los detalles de este OSVDB:

En la captura de pantalla anterior, la vulnerabilidad puede revelar los directorios en el servidor remoto. Este atacante también puede usar el método de fuerza bruta para encontrar la contraseña. Esta vulnerabilidad puede ser explotada como se muestra a continuación:

https:///mysql/db_details_importdocsql.php?submit_show=true&do=import&docpath=%5B../../../]

Escaneo usando cualquier plugin

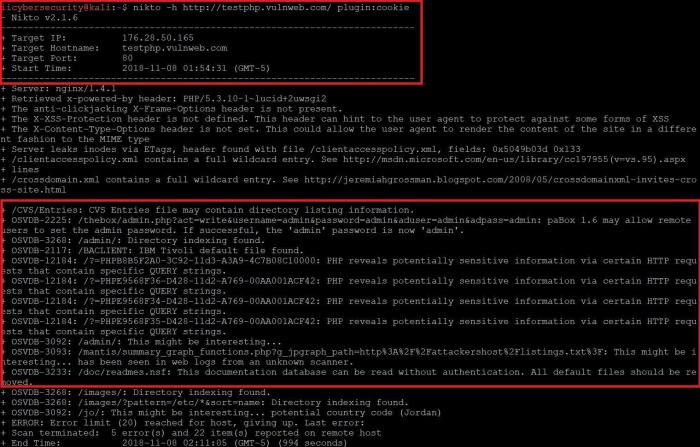

- Escriba nikto -h https://testphp.vulnweb.com/ plugins:cookie

- La cookie del plugin se utiliza para capturar las cookies del objetivo. Si se encuentra una vulnerabilidad particular, se puede usar en el secuestro de sesión

- El atacante puede obtener información no autorizada que no está disponible públicamente. Esta exploración puede mostrar algunas credenciales del objetivo

Nota: Si conoce alguna URL específica sobre el objetivo, puede probar otras opciones según el escaneo, pero la forma predeterminada proporciona mucha información sobre los objetivos. Cualquier sitio web con IDS (sistema de detección de intrusos) detectará que está escaneando su sitio web. Nikto se usa para encontrar vulnerabilidades, no para robar información

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad