W3af es una herramienta utilizada en la auditoría y explotación de aplicaciones web. Es un escáner de vulnerabilidades web de código abierto basado en Python. La herramienta también cuenta con una versión GUI.

Especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética han descubierto que W3af se utiliza para explotar la privacidad de muchas grandes compañías tecnológicas, mostrando información que no está disponible públicamente.

W3af no se encuentra preinstalado en Kali Linux, así que para su instalación, siga los siguientes pasos recomendados a continuación.

¿Cómo instalar W3af en Kali Linux?

- Escriba git clone https://github.com/andresriancho/w3af en el terminal de Linux

- Después de clonar el w3af en Kali Linux, se creará una carpeta con el nombre w3af. Ahora vaya al directorio w3af y escriba ./w3af_console

- Cuando se ejecute ./w3af_console, se podría mostrar un error al instalar los paquetes faltantes, como se muestra a continuación:

iicybersecurity @ kali: ~ /w3af $ ./w3af_console

Su instalación de Python necesitará los siguientes módulos para ejecutar w3af:

pybloomfilter phply nltk tblib pdfminer ndg lxml guess_language cluster ntlm Halberd darts .lib.utils vulndb markdown psutil ds_store mitmproxy ruamel.ordereddict Flask yaml tldextract pebble acora esmre diff_match_patch bravado_core lz4 vulners

Después de instalar los paquetes del sistema operativo que faltan, use pip para instalar los módulos restantes:

sudo pip install pybloomfiltermmap==0.3.14 phply==0.9.1 nltk==3.0.1 tblib==0.2.0 pdfminer= =20140328 ndg-httpsclient==0.4.0 lxml==3.4.4 guess-language==0.2 cluster==1.1.1b3 python-ntlm= =1.0.1 halberd==0.2.4 darts.util.lru==0.5 vulndb==0.1.0 markdown==2.6.1 psutil==2.2.1 ds-store ==1.1.2 mitmproxy==0.13 ruamel.ordereddict==0.4.8 Flask==0.10.1 PyYAML==3.12 tldextract==1.7.2 pebble==4.3.8 acora==2.1 esmre==0.3.1 diff-match-patch==20121119 bravado-core==5.0.2 lz4==1.1 .0 vulners==1.3.0

Los programas externos utilizados por w3af no están instalados o no se encontraron. Ejecute estos comandos para instalarlos en su sistema:

npm install -g retire

Se ha creado un script con estos comandos en /tmp/w3af_dependency_install.sh

- Cuando se ejecute ./w3af_console, se le pedirá que ejecute el comando npm install -g retire. Pero antes de ejecutar npm install -g retire, debe asegurarse de que npm esté instalado en Kali Linux.

- Para instalar el paquete npm, escriba apt-get install npm

- Si el paquete npm ya está instalado, omita el último paso. Después de instalar los paquetes npm, escriba npm install -g retire y la salida mostrará un resultado similar a:

npm install -g retire

/usr/local/bin/retire -> /usr/local/lib/node_modules/retire/bin/retire

+ retire@2.0.1

added 84 packages from 83 contributors in 15.165s

- Después de ejecutar el comando anterior, teclee ./w3af_console Podría mostrar otro error:

root@kali:/home/iicybersecurity/w3af# ./w3af_console

Su instalación de Python necesita los siguientes módulos para ejecutar w3af:

pybloomfilter phply nltk tblib pdfminer ndg lxml guess_language cluster ntlm Halberd darts.lib.utils vulndb markdown psutil ds_store mitmproxy ruamel.ordereddict Flask yaml tldextract pebble acora esmre diff_match_patch bravado_core lz4 vulners

Después de instalar los paquetes del sistema operativo que faltan, use pip para instalar los módulos restantes:

sudo pip install pybloomfiltermmap==0.3.14 phply==0.9.1 nltk==3.0.1 tblib==0.2.0 pdfminer==20140328 ndg-httpsclient==0.4.0 lxml==3.4.4 guess-language==0.2 cluster==1.1.1b3 python-ntlm==1.0.1 halberd==0.2.4 darts.util.lru==0.5 vulndb==0.1.0 markdown==2.6.1 psutil==2.2.1 ds-store==1.1.2 mitmproxy==0.13 ruamel.ordereddict==0.4.8 Flask==0.10.1 PyYAML==3.12 tldextract==1.7.2 pebble==4.3.8 acora==2.1 esmre==0.3.1 diff-match-patch==20121119 bravado-core==5.0.2 lz4==1.1.0 vulners==1.3.0

Se ha creado un script con estos comandos en /tmp/w3af_dependency_install.sh

Tal como se solicita en el mensaje de error, escriba /tmp/w3af_dependency_install.sh. Durante la instalación puede obtener un error más como se muestra a continuación:

In file included from src/lxml/lxml.etree.c:239:0:

/tmp/pip-build-uH3XZ6/lxml/src/lxml/includes/etree_defs.h:14:10: fatal error: libxml/xmlversion.h: No such file or directory

#include “libxml/xmlversion.h”

compilation terminated.

error: command ‘i686-linux-gnu-gcc’ failed with exit status

Can’t rollback lxml, nothing uninstalled.

Command “/usr/bin/python -u -c “import setuptools, tokenize;__file__=’/tmp/pip-build-uH3XZ6/lxml/setup.py’;f=getattr(tokenize, ‘open’, open)(__file__);code=f.read().replace(‘\r\n’, ‘\n’);f.close();exec(compile(code, __file__, ‘exec’))” install –record /tmp/pip-DgrWhh-record/install-record.txt –single-version-externally-managed –compile” failed with error code 1 in /tmp/pip-build-uH3XZ6/lxml/

- Para deshacerse de este error, instale las dependencias de w3af, ahora ejecute sudo apt-get install libxml2-dev libxslt1.dev porque falta el archivo de desarrollo libxml (libxml / xmlversion.h:) y viene con estos paquetes dedesarrollo

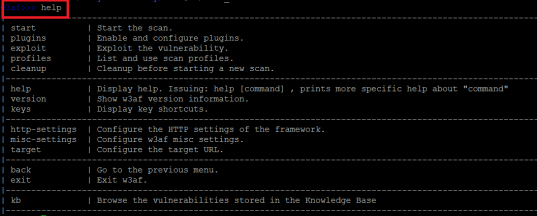

- Ahora casi hemos instalado todo lo necesario para ejecutar w3af sin problemas, ahora escriba ./w3af_console en el terminal de Linux. Al ejecutar este comando con éxito, aparecerá la pantalla para iniciar las pruebas de penetración con w3af

En w3af, el primer atacante debe establecer el objetivo y luego verificar los plugins y luego iniciar el escaneo de w3af.

Después de abrir la consola w3af en la terminal de Linux:

- Escriba target y luego escriba set target https://testphp.vulnweb.com/

- Escriba back para volver a la shell principal de Linux de w3af

w3af>>> target

w3af/config:target>>> set target https://testphp.vulnweb.com/

w3af/config:target>>> back

- Escriba plugins y luego escriba audit all

- Escriba back para volver a la shell principal de Linux de w3af

The configuration has been saved.

w3af>>> plugins

w3af/plugins>>> audit

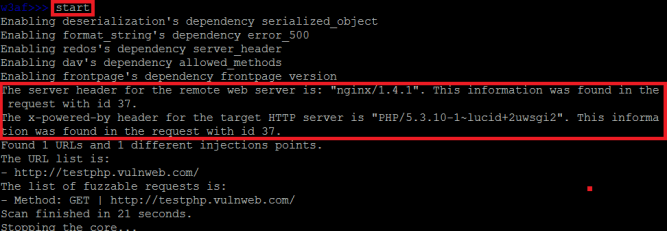

- Luego teclee start

w3af/plugins>>> audit all

w3af/plugins>>> back

w3af>>> start

- Una vez que se inicia el escaneo, obtendrá algo como se muestra a continuación:

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad