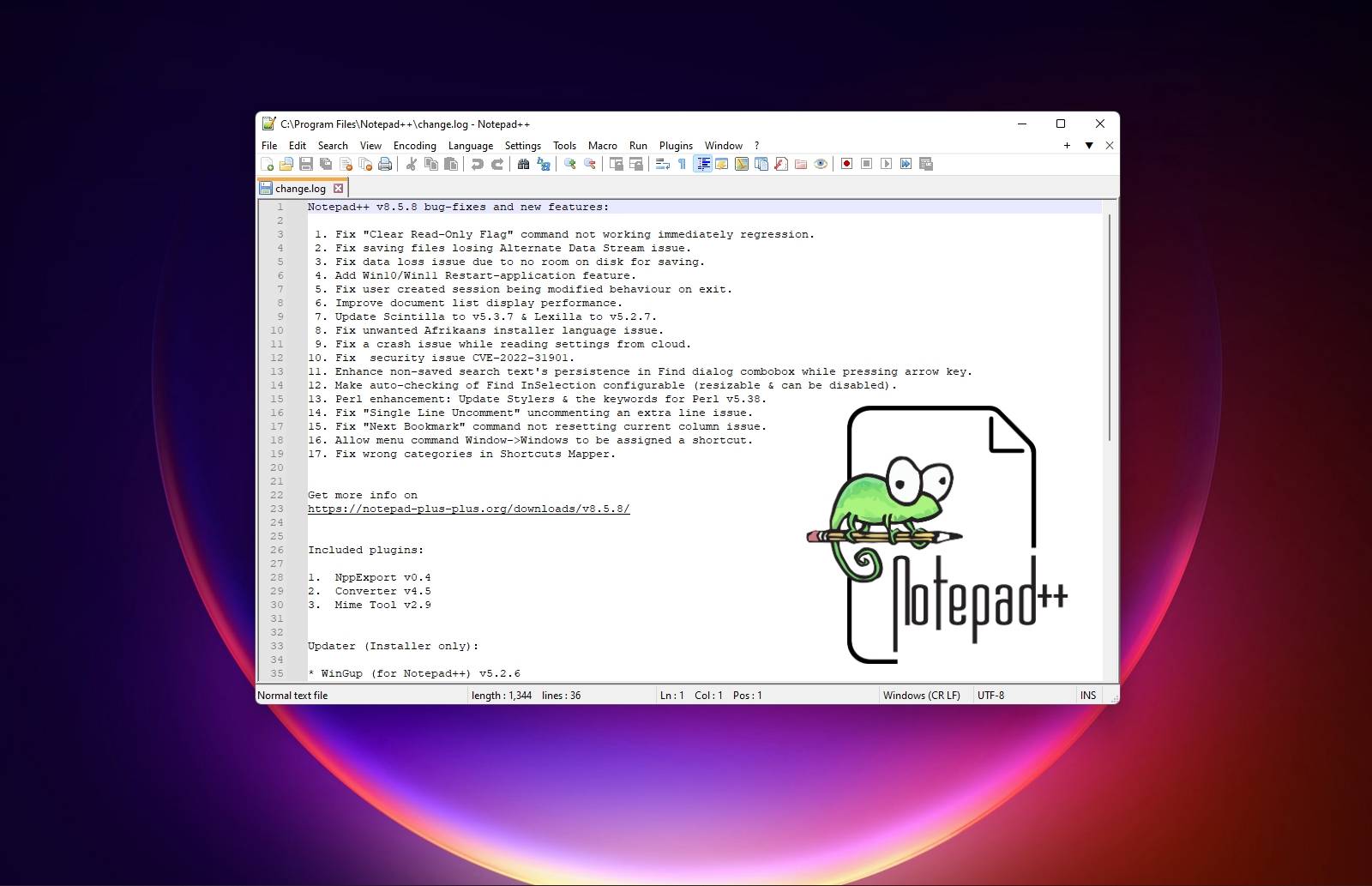

Por Qué los Hackers Amaron el Auto-Actualizador de Notepad++

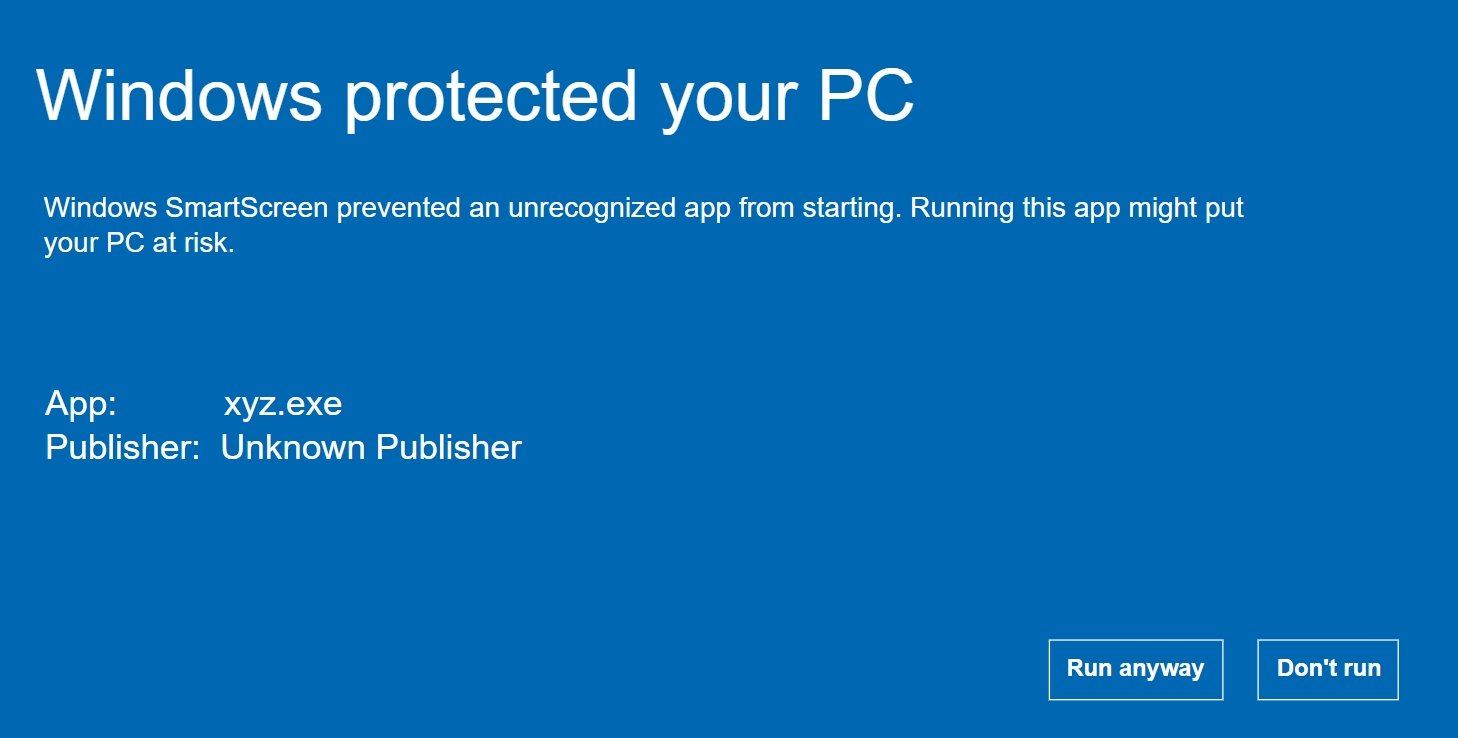

Entre junio y diciembre de 2025, la infraestructura de actualización de software que respalda a Notepad++ fue comprometida de manera encubierta y utilizada como mecanismo de distribución para malware deLEER MÁS