Nbtstat es una herramienta de red que se utiliza para verificar las conexiones TCP/IP en ejecución. Nbtstat enumera todas las conexiones de red que se utilizan en el sistema operativo Windows. Esta herramienta está preinstalada en Windows, no necesita utilizar ningún software externo para ejecutar nbtstat. Es una herramienta efectiva para determinar todas las conexiones TCP/IP de un equipo Windows.

Acorde a especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética Nbtstat se puede usar en redes WiFi públicas para recopilar todas las direcciones IP y utilizarlas en footprinting o en un ataque a cualquier dirección IP pública.

Para iniciar Nbtstat

- Ir al menú de inicio de Windows

- Escribir cmd

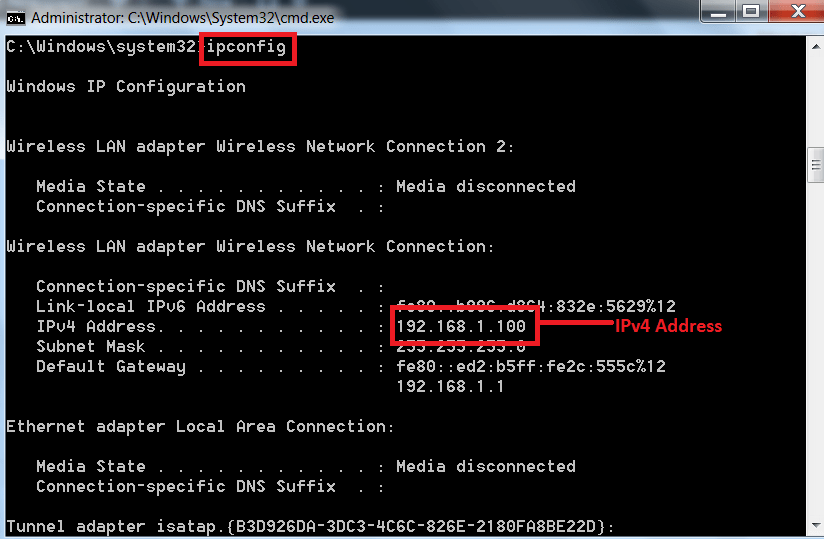

Para ver las conexiones TCP/IP, debe tener una dirección IPv4 para determinar las conexiones TCP/IP. Puede obtener IPv4 siguiendo estos pasos:

- Escriba ipconfig en cmd ,que listará toda su configuración de IP

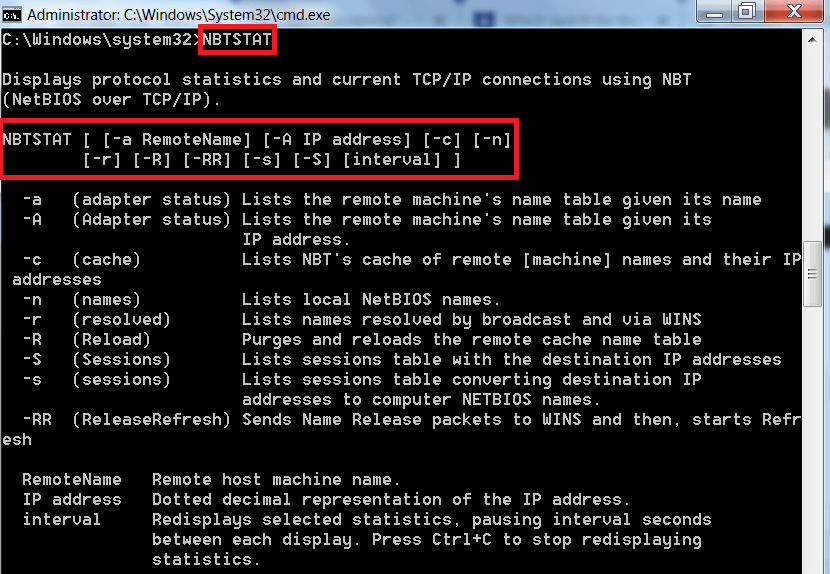

Nbtstat

Para usar Nbtstat, escriba NBTSTAT en el cmd de la máquina de Windows. Las opciones de Nbtstat distinguen entre mayúsculas y minúsculas. Por favor, escriba cada comando con mucho cuidado.

- Los comandos anteriores se pueden usar para enumerar todas las conexiones TCP/IP en la máquina de Windows

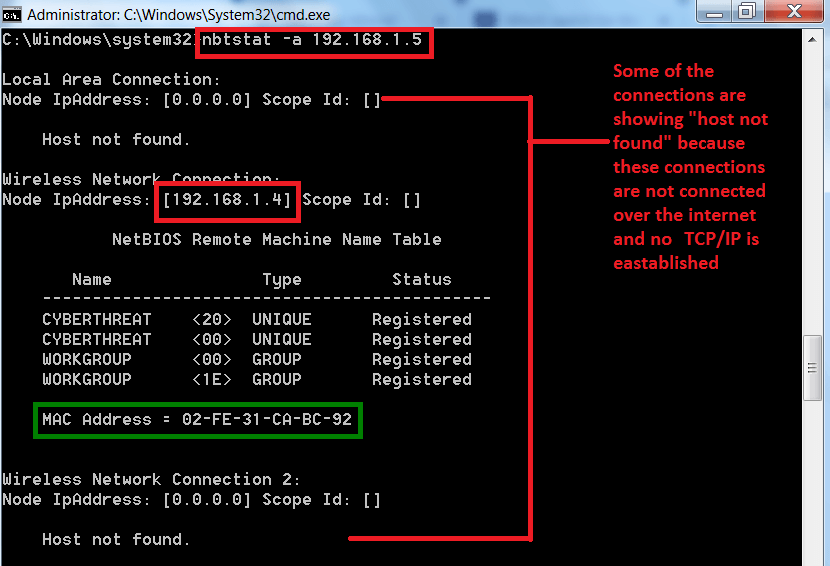

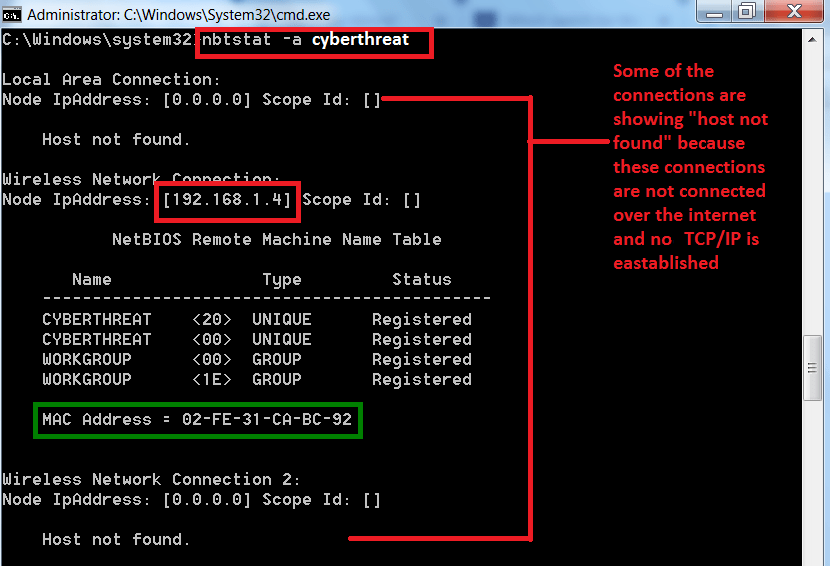

Usar la opción -A / -a en Nbtstat:

Comando – nbtstat -a / -A <remote name> <Ip address>. Si usa <remote name> <IP adress>, la salida será la misma que se muestra a continuación:

- Escriba nbtstat -a 192.168.1.5

Uso de dirección IP (192.168.1.5)

Uso de un nombre de host remoto (cyberthreat)

- Después de escanear la dirección IP de destino, el comando también proporciona la dirección mac

- La información anterior, especialmente la dirección mac, puede usarse en otras actividades de hacking

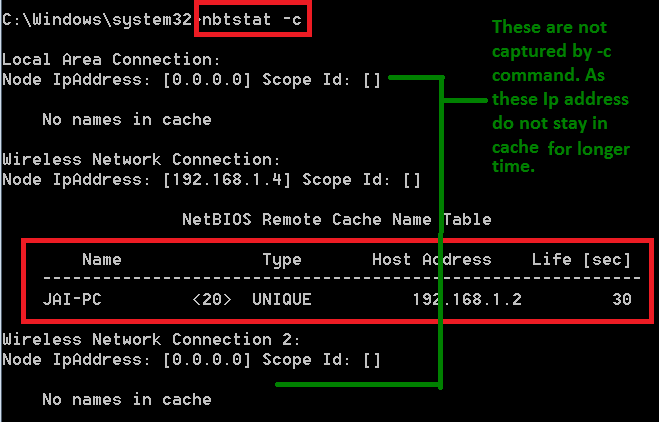

Usar la opción –c en Nbtstat

- Escriba nbtstat –c

- Como puede ver, <-c> ha regresado con la única dirección IP. La dirección IP anterior se puede utilizar en la explotación

- opción -c listnbtstat tabla de caché

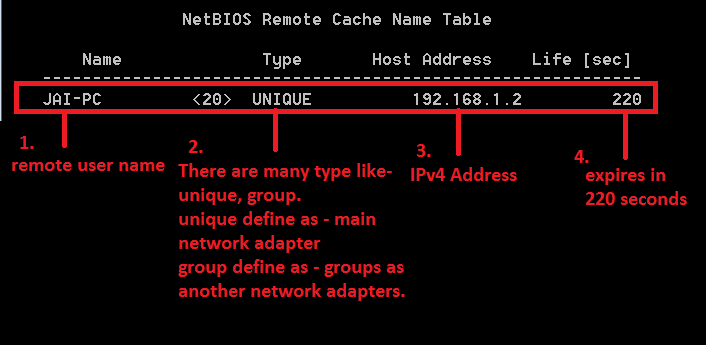

Tabla de nombres de caché remoto

- Jai-Pc (1) es el nombre de usuario remoto

- Types (2) se utiliza para mostrar que la dirección IP que ha devuelto es uniqueo group. Si es unique, significa su PC principal, si es group que podría ser otro adaptador de red que esté instalado

- Por ejemplo, si instaló vmware o virtualbox, ambos instalarán sus propios adaptadores de red con diferentes direcciones mac/IP

- IPv4 (3) – 192.168.1.2

- Life (sec) – (4) muestra 220, lo que significa que expirará en 220 segundos

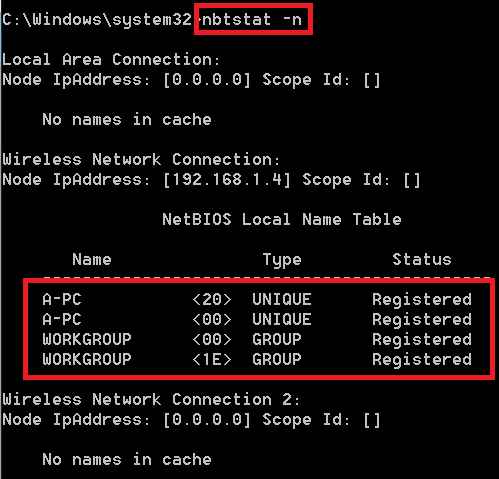

Usar la opción –n en Nbtstat

- Después de ejecutar el comando anterior, -n ha regresado con los nombres de los netbios locales

- Esto es útil para comprobar los nombres de red de su computadora. Para saber cuántos adaptadores de red están presentes

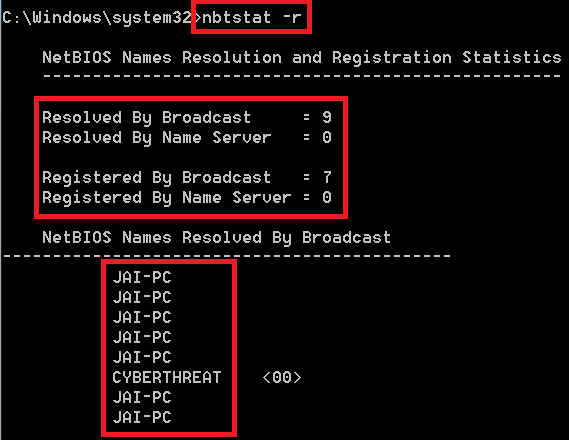

Usar la opción –r en Nbtstat

- Escriba nbtstat –r

- <-r> para enumerar los nombres resueltos por transmisión y mediante WINS

- Después de ejecutar el comando anterior, -r ha enumerado los nombres de las transmisiones

- Este comando regresa con el número de usuarios que se ha configurado para usar WINS y se registró usando la transmisión

- WINS se utiliza para mantener la asignación de nombres de equipos a direcciones

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad