En un acontecimiento inquietante que surgió a finales de la semana pasada, la comunidad de código abierto se vio empujada a un estado de alerta máxima tras la revelación de que XZ Utils, una utilidad de compresión fundamental muy extendida en las distribuciones de Linux, había sido comprometida. Esta sorprendente revelación ha dejado una huella significativa en el ecosistema de código abierto, provocando una respuesta rápida y coordinada tanto de los mantenedores como de los profesionales de la seguridad.

Descubrimiento de la puerta trasera

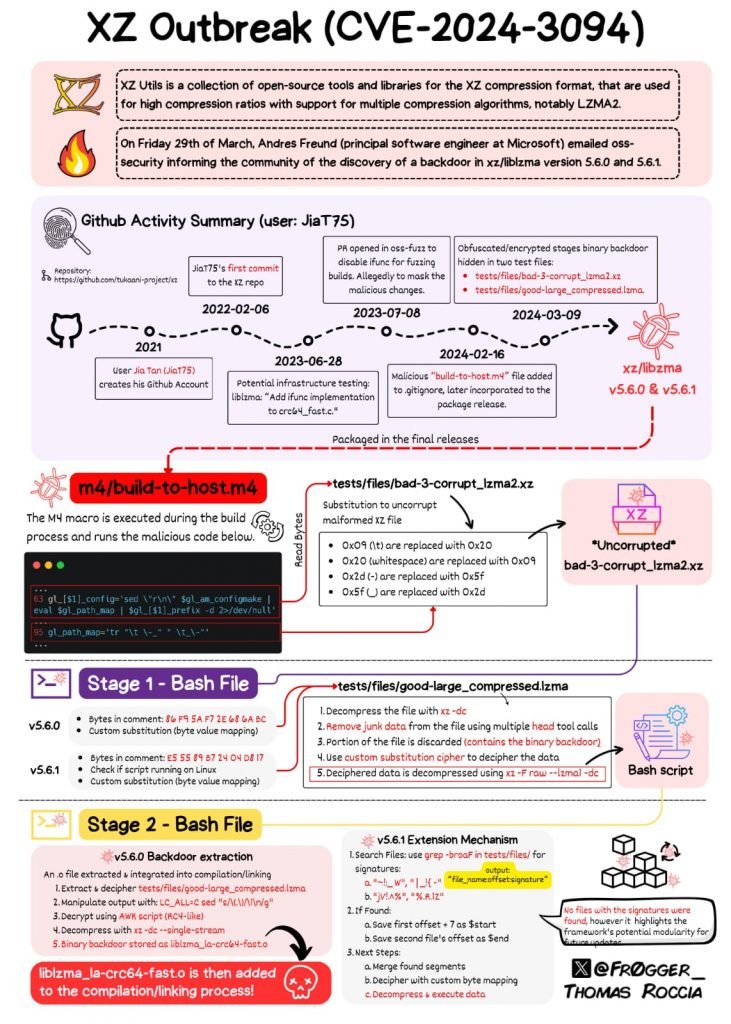

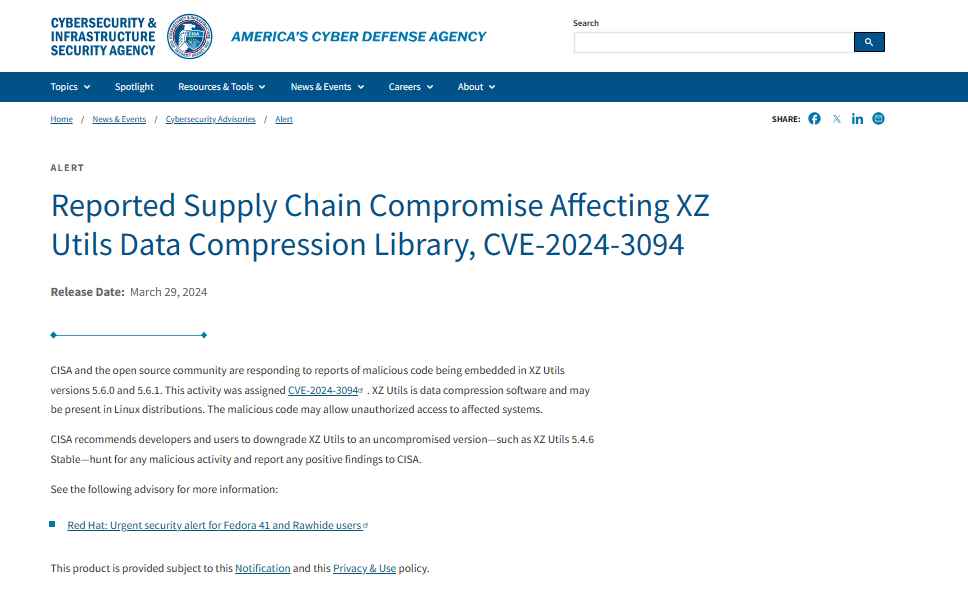

El descubrimiento inicial de la puerta trasera fue realizado por Andrés Freund, un ingeniero de software de Microsoft, durante diagnósticos de rutina en instalaciones de Debian sid (desarrollo). La investigación de Freund, provocada por un uso inusualmente alto de la CPU durante los inicios de sesión SSH y las alertas de error que las acompañan, condujo a la identificación del culpable: una inserción maliciosa dentro de la biblioteca liblzma, un componente central del paquete XZ. Posteriormente, este hallazgo fue designado con el identificador de vulnerabilidad CVE-2024-3094. La atribución de esta inserción calculada se ha dirigido a un individuo conocido como “Jia Tan” (JiaT75 en GitHub), quien, a través de un elaborado esquema de ingeniería social y el uso de cuentas de títeres, se ganó la confianza de la comunidad de mantenedores de XZ Utils. Esta infiltración a largo plazo subraya la naturaleza avanzada del actor de amenazas involucrado, apuntando hacia un adversario altamente capacitado e ingenioso.

Distribuciones afectadas y respuesta

| ESTADO | DISTRIBUCIÓN | RESPUESTA |

|---|---|---|

| Afectado | Fedora Rawhide y Fedora Linux 40 beta | Confirmado por Red Hat |

| Afectado | openSUSE Tumbleweed y openSUSE MicroOS | Confirmado por los mantenedores de openSUSE |

| Afectado | Pruebas de Debian, distribuciones inestables y experimentales. | Confirmado por los mantenedores de Debian |

| Afectado | Kali Linux (actualizaciones entre el 26 de marzo y el 29 de marzo) | Confirmado por OffSec |

| Afectado | Algunas imágenes de contenedores y máquinas virtuales de Arch Linux | Confirmado por los mantenedores de Arch Linux |

| No afectado | Red Hat Enterprise Linux (RHEL) | Confirmado por Red Hat |

| No afectado | ubuntu | Confirmado por Ubuntu |

| No afectado | menta linux | Confirmado por Linux Mint |

| No afectado | Gentoo Linux | Confirmado por Gentoo Linux |

| No afectado | Amazon Linux y Alpine Linux | Confirmado por los mantenedores de Amazon Linux y Alpine Linux |

Orientación y recomendaciones

A la luz de estas revelaciones, se ha aconsejado a las partes afectadas que aborden la situación como un incidente de seguridad definitivo , lo que requiere una revisión integral y un proceso de mitigación. Esto incluye un examen diligente para detectar cualquier acceso no autorizado o uso indebido, la rotación de las credenciales expuestas y una auditoría de seguridad exhaustiva de los sistemas que podrían haberse visto comprometidos durante el período de exposición.

Información sobre el mecanismo de puerta trasera

La complejidad de la puerta trasera, integrada en la biblioteca liblzma de xz-utils y que se manifiesta en condiciones precisas, en particular a través de conexiones remotas y sin privilegios a puertos SSH públicos, dice mucho sobre la sofisticación de los actores de amenazas detrás de esta maniobra. Esta puerta trasera no sólo genera preocupación por la degradación del rendimiento, sino que también plantea un riesgo significativo para la integridad y seguridad de los sistemas afectados.

CÓMO DETECTAR SI ERES VÍCTIMA

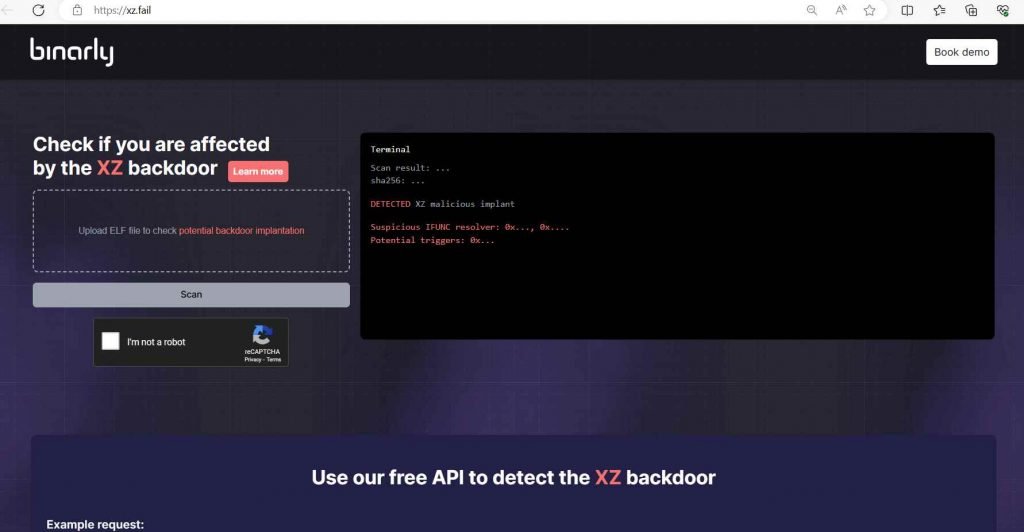

A la luz del reciente descubrimiento de la puerta trasera CVE-2024-3094 en las versiones 5.6.0 y 5.6.1 de XZ Utils, la comunidad de ciberseguridad ha estado en alerta máxima. Binarly ha introducido un escáner gratuito para identificar la presencia de esta puerta trasera en los sistemas afectados. A continuación se muestra un tutorial detallado, que incluye ejemplos, sobre cómo utilizar Binarly Free Scanner para detectar la puerta trasera CVE-2024-3094 en sus sistemas.

PASO 1: COMPRENDER LA AMENAZA

La puerta trasera CVE-2024-3094 en las versiones 5.6.0 y 5.6.1 de XZ Utils plantea un riesgo de seguridad importante, permitiendo potencialmente el acceso remoto no autorizado. Es fundamental comprender la gravedad de este problema antes de continuar.

Ejemplo: imagine un escenario en el que los sistemas críticos de una organización se ejecutan en una versión comprometida de XZ Utils, lo que deja la red vulnerable a atacantes que podrían obtener acceso no autorizado a través de la puerta trasera.

PASO 2: ACCEDER AL ESCÁNER BINARLY FREE

Navegue hasta XZ.fail, el sitio web dedicado que Binarly configuró para el escáner.

Ejemplo: abra su navegador web y escriba “https://xz.fail” en la barra de direcciones para acceder a la página de inicio de Binarly Free Scanner.

PASO 3: UTILIZAR EL ESCÁNER

Binarly Free Scanner utiliza análisis estático avanzado para detectar la puerta trasera examinando los comportamientos de transición funcionales en los archivos binarios.

Ejemplo: después de acceder a XZ.fail, se le pedirá que cargue o especifique la ruta a los archivos binarios que desea escanear. Supongamos que desea verificar un archivo llamado example.xz; seleccionaría este archivo para escanearlo a través de la interfaz web o la línea de comando, según las opciones de uso proporcionadas por la herramienta.

PASO 4: INTERPRETACIÓN DE LOS RESULTADOS

Una vez que se completa el escaneo, el escáner informará si se detectó la puerta trasera CVE-2024-3094 en los archivos escaneados.

Ejemplo: si el escáner encuentra la puerta trasera en example.xz, podría mostrar un mensaje como “Puerta trasera detectada: CVE-2024-3094 presente en ejemplo.xz”. Si no se encuentra ninguna puerta trasera, aparecerá un mensaje como “No se detectó ninguna puerta trasera: sus archivos están limpios”.

PASO 5: TOMAR MEDIDAS

Si el escáner detecta la puerta trasera, se requiere una acción inmediata para eliminar los archivos binarios comprometidos y reemplazarlos con versiones seguras.

Ejemplo: para un administrador del sistema que encuentra la puerta trasera en example.xz, los siguientes pasos implicarían eliminar este archivo, descargar una versión segura de XZ Utils de una fuente confiable y reemplazar el archivo comprometido con esta versión limpia.

PASO 6: VIGILANCIA CONTINUA

Escanee periódicamente sus sistemas con Binarly Free Scanner y otras herramientas de seguridad para asegurarse de que ninguna nueva amenaza haya comprometido sus archivos binarios.

Ejemplo: establezca un recordatorio mensual para usar Binarly Free Scanner en todos los sistemas críticos, especialmente después de instalar actualizaciones o agregar nuevos paquetes de software, para detectar cualquier instancia de la puerta trasera CVE-2024-3094 u otras vulnerabilidades.

Binarly Free Scanner es una herramienta poderosa en la lucha contra la puerta trasera CVE-2024-3094 y ofrece un método confiable para detectar y abordar esta importante amenaza. Siguiendo estos pasos e incorporando los ejemplos proporcionados, los usuarios pueden proteger eficazmente sus sistemas contra posibles compromisos.

El descubrimiento accidental de esta puerta trasera por parte de Freund representa un punto de inflexión crucial, que subraya la importancia de prácticas de seguridad vigilantes y proactivas dentro del dominio de código abierto. Este incidente sirve como un claro recordatorio de las vulnerabilidades que pueden surgir incluso en los componentes más confiables de la infraestructura digital. Ha provocado un renovado debate sobre la necesidad de protocolos de seguridad mejorados y esfuerzos de colaboración para salvaguardar proyectos cruciales de código abierto contra amenazas cada vez más sofisticadas.

Posteriormente, se pide a la comunidad de código abierto y a sus administradores que reevalúen su postura de seguridad, enfatizando la necesidad de una auditoría integral, una comunicación transparente y la adopción de medidas de seguridad sólidas para evitar compromisos futuros. Este incidente no solo resalta las vulnerabilidades inherentes al panorama digital, sino también la resiliencia y el espíritu de colaboración de la comunidad de código abierto para responder y mitigar tales amenazas.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad