PROXYCHAINS

Cada vez que un actor malicioso ataca en cualquier red, todo el tráfico del atacante puede ser registrado, lo que puede revelar la identidad del atacante en la red de destino. Todos estos eventos aumentan la posibilidad de que el hacker sea atrapado.

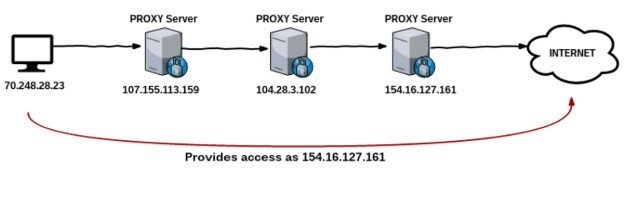

Si desea ser indetectable en Internet, tendrá que trabajar de forma anónima. Aquí es donde entra una proxychain. Puede utilizar una proxychain para hackear de forma anónima. Como se muestra a continuación, 70.248.28.23 está utilizando proxychain (es decir, una cadena de proxies) para conectarse a Internet.

En Internet 70.248.28.23 se oculta con la dirección IP 154.16.127.161.

Proxychain está diseñado para aceptar el tráfico del atacante y reenviarlo al objetivo. ¿Usted cree que alguien puede atraparlo? La respuesta es sí y no. El tráfico de todos los proxies intermedios normalmente se registra dependiendo del proveedor de proxy. Para atrapar a un atacante, el investigador forense necesitará una orden de registro para obtener registros, lo que a veces puede ser difícil entre los representantes que se encuentran en diferentes países.

Si el atacante usa varios proxies en una cadena, las proxychains hacen que sea más difícil detectar la dirección IP original. Como puede haber cualquier número de proxies entre el atacante y el objetivo, a veces es difícil para el objetivo detectar la dirección IP del atacante.

¿Cómo utilizar proxychain?

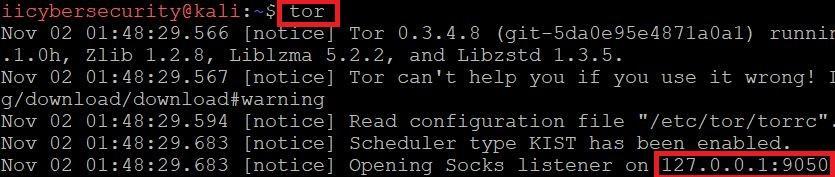

Primero verifique que Tor se está ejecutando en Linux

![]()

- Si Tor no se está ejecutando, inicie Tor en la terminal Linux

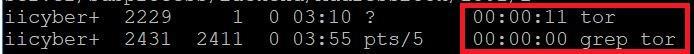

- Después de haber iniciado Tor, escriba tor en el terminal de Linux como se muestra a continuación:

- Por defecto, Tor se ejecuta en 127.0.0.1 usando el puerto 9050

- Si Tor no está instalado, escriba apt-get install tor en el terminal de Linux para instalar Tor. Si está instalado Tor, vaya al siguiente paso

![]()

- Después de configurar Tor, vaya al siguiente paso

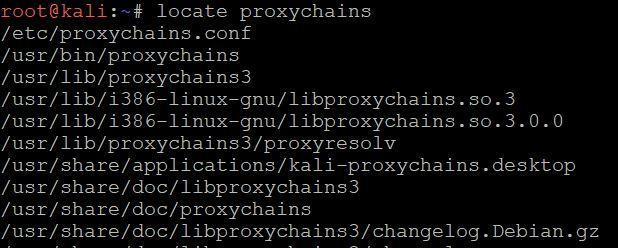

- Teclee locate proxychains para encontrar proxychains.conf en Linux

- Después de localizar el archivo proxychains.conf, comenzaremos con el análisis de cualquier sitio web de forma anónima.

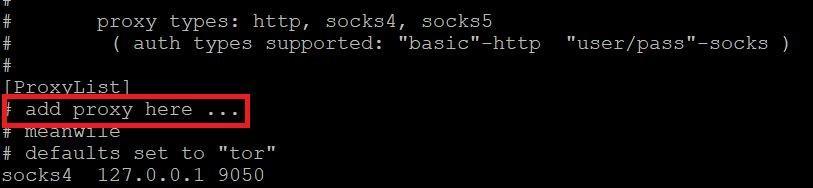

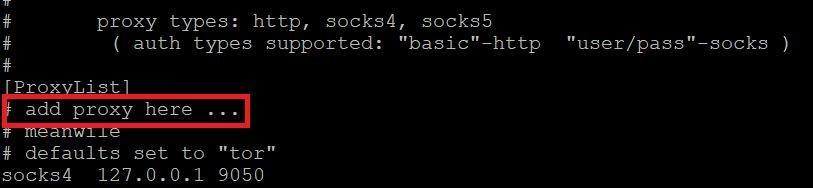

- Por defecto, proxychains.conf está configurado para usar proxy Tor

Nota: Hay dos formas de escanear el objetivo, ya sea para proxies o para proxies abiertos. Depende del atacante qué proxy quiere usar

Para escanear usando proxies Tor

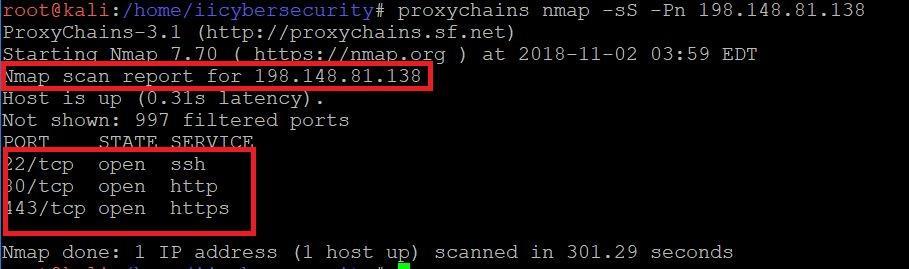

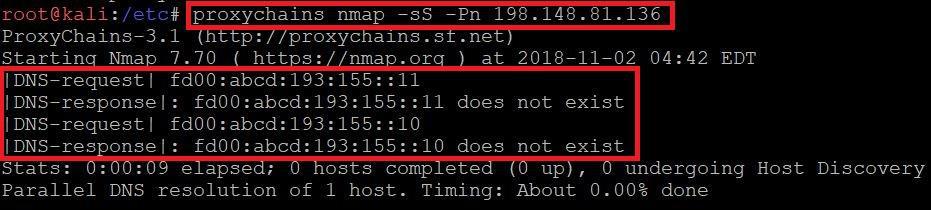

- Teclee proxychains nmap -sS -Pn 198.148.81.138

- Por defecto, Tor utiliza su propio conjunto de proxies anónimos. Si desea agregar los proxies deseados, puede agregar configurando confg

- Teclee cat proxychains.confg. Por defecto, proxychains.conf está configurado para usar Tor proxy ejecutándose en 127.0.0.1:9050

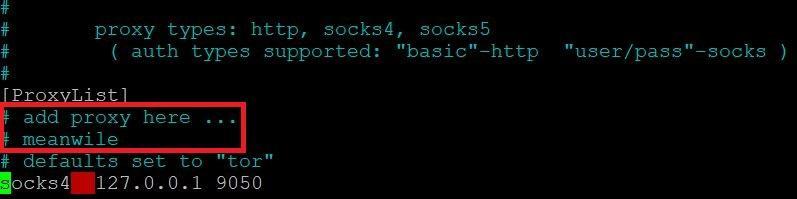

- Para agregar proxies, escriba nano proxychains.config en el terminal de Linux

- Para agregar proxies, escriba nano proxychains.config en el terminal de Linux

Puede obtener un gran número de proxies simplemente buscando en proxies abiertos de Google. También puede seguir los enlaces para obtener proxies como se muestra a continuación:

Ejecutar usando proxy abierto

- En la captura de pantalla anterior, la consulta al DNS 198.148.81.136 falló, así que intente los pasos anteriores con otros proxies gratuitos disponibles en Internet.

Según anteriores investigaciones realizadas por expertos en hacking ético en el Instituto Internacional de Seguridad Cibernética, no debe utilizar proxies abiertos en la banca ya que monitorean su tráfico.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad