Wapiti es un escáner de caja negra. Esta herramienta sólo escanea la página web, no el código fuente del objetivo. Wapiti solo descubre las vulnerabilidades en una aplicación web, no es una herramienta de explotación. Wapiti inyecta cargas útiles para comprobar la vulnerabilidad.

Investigadores de hacking ético del Instituto Internacional de Seguridad Cibernética mencionan que Wapiti es bastante útil en la fase inicial de las pruebas de penetración.

Después de completar el análisis, Wapiti genera un informe de vulnerabilidad en varios formatos, como html, xml, json, txt. Wapiti utiliza módulos como la inyección de base de datos (PHP, ASP/JSP, SQL) o scripts entre sitios (XSS). Wapiti busca archivos peligrosos en el servidor.

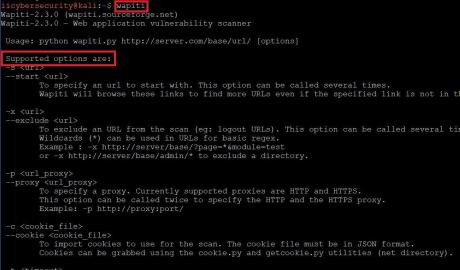

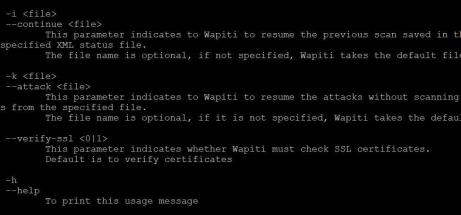

- Para iniciar Wapiti, escriba wapiti/wapiti – help en el terminal de Linux:

- Hay muchas opciones que se pueden usar en el escaneo del sitio web; para obtener más opciones, escriba wapiti –help como se muestra arriba

Escaneo predeterminado

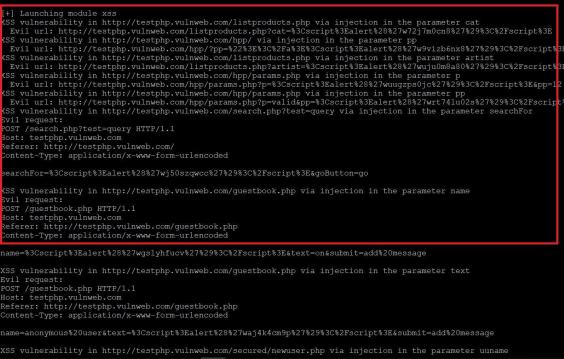

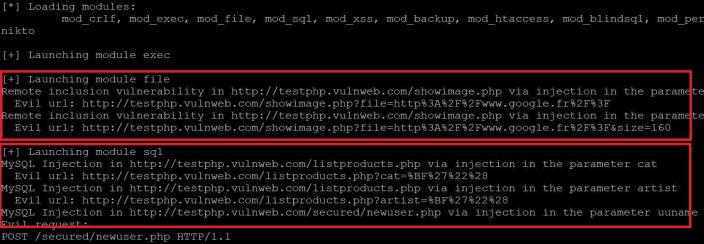

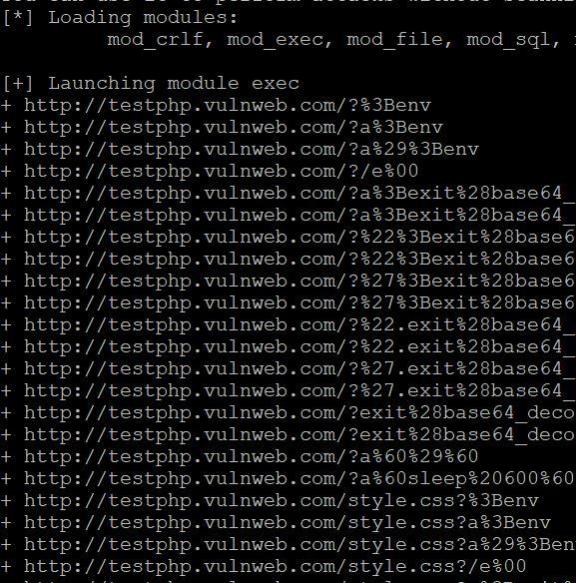

- Escriba wapiti https://testphp.vulnweb.com/ como se muestra a continuación:

- En las capturas de pantalla anteriores, cuando se analizó test.php.vulneb.com con Wapiti surgieron muchas vulnerabilidades. La salida anterior muestra que el sitio web de destino es vulnerable a los ataques de inyección de código y es vulnerable a los hackers

- En el módulo XSS, esta vulnerabilidad se usa comúnmente en ataques XSS. XSS se utiliza para inyectar scripts del lado del cliente en las páginas web. XSS se utiliza para robar las cookies del navegador de la víctima, enviando una solicitud no autorizada a la víctima

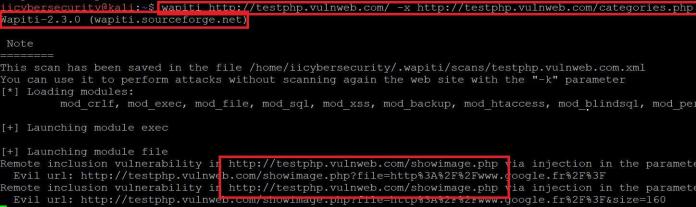

Especificar URL

- Escriba:

- wapiti https://testphp.vulnweb.com/-s https://testphp.vulnweb.com/categories.php

![]()

- En la captura de pantalla anterior, la opción -s es utilizada para especificar la URL para comenzar a escanear. Las dos páginas web de URL anteriores contienen una vulnerabilidad para la ejecución remota y la inyección SQL

- La URL vulnerable anteriormente mostrada se podría utilizar en ataques de modificación de sitio web y ataques SQL

Exclusión de URL

- Escriba:

- wapiti https://testphp.vulnweb.com/-x https://testphp.vulnweb.com/categories.php

En la captura de pantalla anterior, la URL que se excluye en la exploración representa que la URL y su contenido no serán escaneados por Wapiti.

Uso de proxy en la URL

- Escriba:

- wapiti https://testphp.vulneb.com / -p https://18.234.209.2:3128/

- En la captura de pantalla anterior, Wapiti usa el servidor proxy para escanear el objetivo y ocultar la identidad del atacante. Pero el uso de un proxy a veces expone su identidad en Internet, ya que algunos proxies también son vulnerables. Así que tenga cuidado al usar cualquier proxy

- Los proxy están fácilmente disponibles en Internet, simplemente escriba proxies abiertos en su motor de búsqueda favorito y puede obtener uno fácilmente o puede usar proxy desde https://www.us-proxy.org/

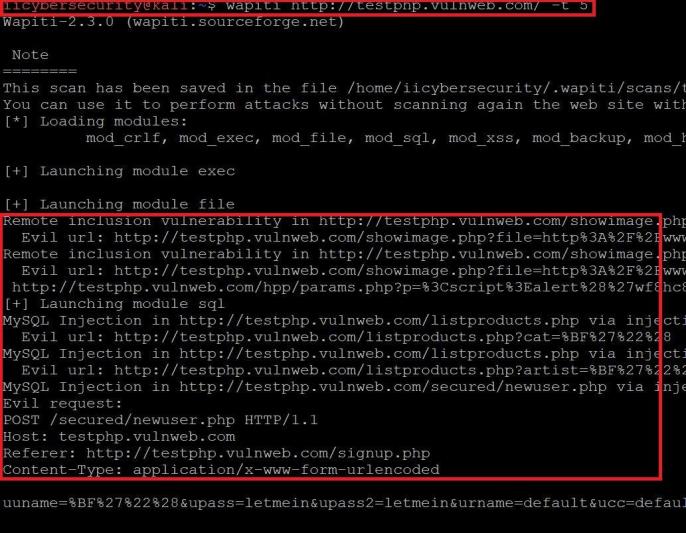

Usar el timeout

- Escriba:

- wapiti https://testphp.vulnweb.com/-t 60

- En la captura de pantalla anterior, después de configurar el tiempo de espera para la URL de destino. Este es el tiempo máximo en segundos en que la ejecución de Wapiti esperará a que el servidor envíe una respuesta

- Wapiti esperará 5 segundos para que el servidor envíe una respuesta para cada envío de solicitud. Y después de 5 segundos de enviar la solicitud, se agotará el tiempo de espera de Wapiti

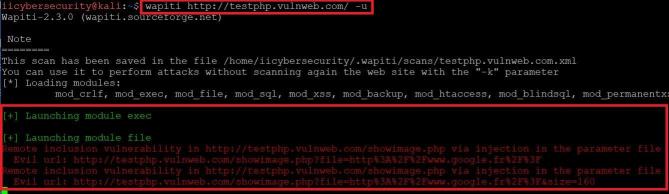

Resaltar vulnerabilidades

- Escriba:

- wapiti https://testphp.vulnweb.com/-u

En la captura de pantalla anterior, después de ejecutar la consulta anterior, -u resaltará las vulnerabilidades en color que se encuentran en la URL de destino.

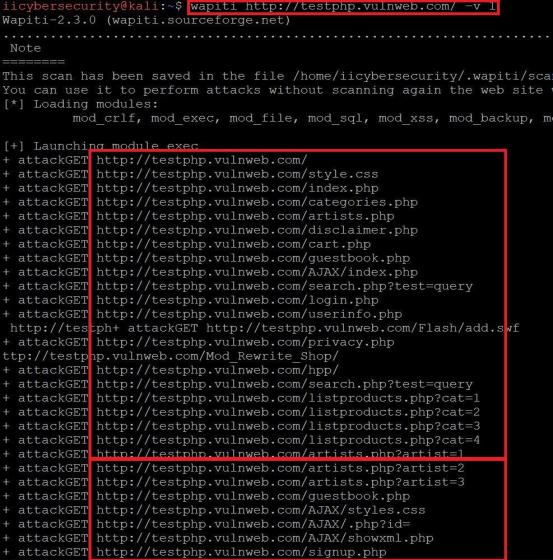

Escaneo de URL

0: silencioso (predeterminado) de forma predeterminada Wapiti está utilizando el nivel de verbosidad establecido en 0.

1: imprima cada URL, imprima cada y cada URL del objetivo.

2: imprimir cada ataque, imprimirá cada ataque que se realice en el objetivo.

- Escriba:

- wapiti https://testphp.vulnweb.com/-v 1

- En la captura de pantalla anterior, después de usar 1 como el parámetro -v. Las URL anteriores son parte de la URL de destino.

- Escriba wapiti https://testphp.vulnweb.com/ -v 2

En la captura de pantalla anterior, estamos usando 2 como parámetro -v, muestra el tipo de ataque que es útil en la fase inicial de pentesting. Muestra el tipo de URL de ataque que se realiza en el objetivo y ahorra mucho tiempo al pentester.

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad