Dnstracer es una herramienta de recopilación de información del servidor de nombres de dominio, que extrae información DNS única sobre un dominio. Extrae diferentes tipos de registros DNS como NS, MX, A, AAAA, SOA, NSEC, etc.

Según especialistas en hacking ético del Instituto Internacional de Seguridad Cibernética, el DNStracer ayuda a encontrar las diversas consultas de DNS que se pueden usar en ataques de fuerza bruta y otras actividades de hacking.

Para usar DNStracer, escriba dnstracer en el terminal de Linux como se muestra a continuación.

Escaneo predeterminado

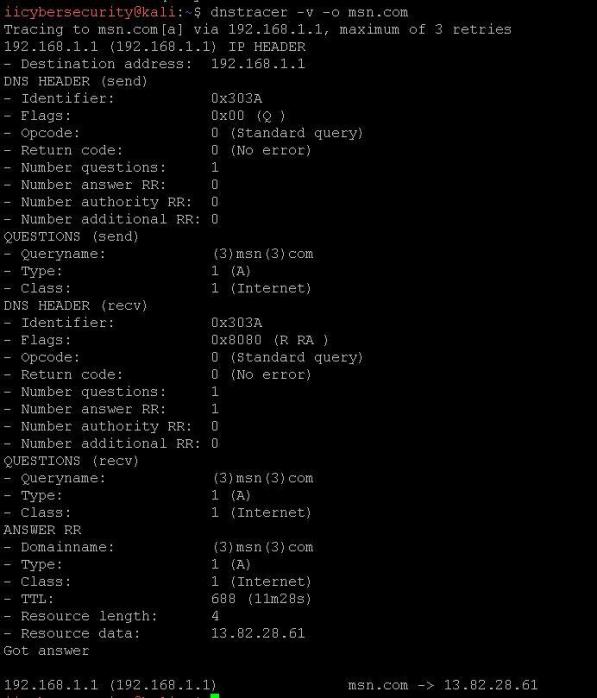

Teclee dnstracer -v -o msn.com

Por defecto enviará una consulta de DNS para los registros A.

- -v modo verboso, para mostrar solicitudes y respuestas que van y vienen

- -a muestra el resumen de la exploración del dominio

- -o Permitir una visión general de las respuestas recibidas

La consulta anterior muestra los encabezados DNS y los campos de encabezado.

El siguiente tipo de consultas con la dirección de destino se utiliza en la recopilación de información de la dirección IP de destino.

Uso de consulta SOA

Teclee dnstracer -q soa -o -4 zonetransfer.me

- -q significa tipo de registro DNS (aquí el tipo de registro DNS es SOA)

- -o imprimir el resumen en la consola

- -4 significa ignorar IPv6

La captura de pantalla anterior muestra los registros SOA (estado de autoridad). Los registros SOA guardan la información sobre el servidor de nombres que proporcionó datos para la zona.

Utilizar la consulta NS (servidor de nombres)

Teclee dnstracer -q ns -o -4 zonetransfer.me

- -q significa tipo de registro DNS (aquí el tipo de registro DNS es NS)

- -o imprimir el resumen en la consola

- -4 significa ignorar IPv6

En la captura de pantalla anterior se muestra el NS (Servidores de nombres) del dominio de destino. Esto significa que zonetransfer.me tiene 4 registros de servidor de nombres. A nivel de raiz, es importante que exista algún servidor de nombres confiable configurado para responder a las consultas contra un nombre de dominio. La solicitud de DNS al NS se envía aleatoriamente, si un host no responde, se usará otro host.

Usar consulta MX (mail exchange)

Escriba dnstracer -q mx -o -4 zonetransfer.me como se muestra a continuación

- -q significa tipo de registro DNS (aquí el tipo de registro DNS es MX)

- -o imprimir el resumen en la consola

- -4 significa ignorar IPv6

En la captura de pantalla anterior, zonetransfer.me ha marcado en los registros de intercambio de correo ROJOS. MX indica el destino de entrega de correo para el dominio de destino. Los números que se muestran junto a los dominios de destino .i.e 0, 10, 20 se denominan preferencia MX.

Si el ASPMX.L.GOOGLEMAIL.COM no está disponible, pasará al siguiente registro MX. Sin embargo, si los registros MX tienen la misma preferencia MX, ambos se utilizarán simultáneamente.

Cambiar el servidor DNS inicial

Teclee dnstracer -o -s . -4 hackthissite.org

- -o imprimir el resumen en la consola

- -4 significa ignorar IPv6

- -s especifica el servidor DNS utilizado para la consulta (aquí es “.”, significa usar el sistema definido o el servidor DNS predeterminado del sistema)

En la captura de pantalla anterior, la consulta muestra el servidor de nombres y la dirección IP pública de hackthissite.org, pero el propósito principal de la consulta es cambiar el servidor DNS inicial. Para cambiar el servidor DNS inicial, el atacante puede configurar cualquier servidor DNS de acuerdo con el requisito.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad