Investigadores de la firma de seguridad de firmware Binarly confirmaron la detección de algunas vulnerabilidades en la Interfaz de Firmware Extensible Unificada (UEFI) de múltiples laptops empresariales producidas por Dell. Hace un par de semanas, la compañía tecnológica anunció el lanzamiento de parches para cinco vulnerabilidades en System Management Mode (SMM) presentes en un total de 45 dispositivos, incluyendo varios modelos de laptops Alienware, Inspiron y Vostro.

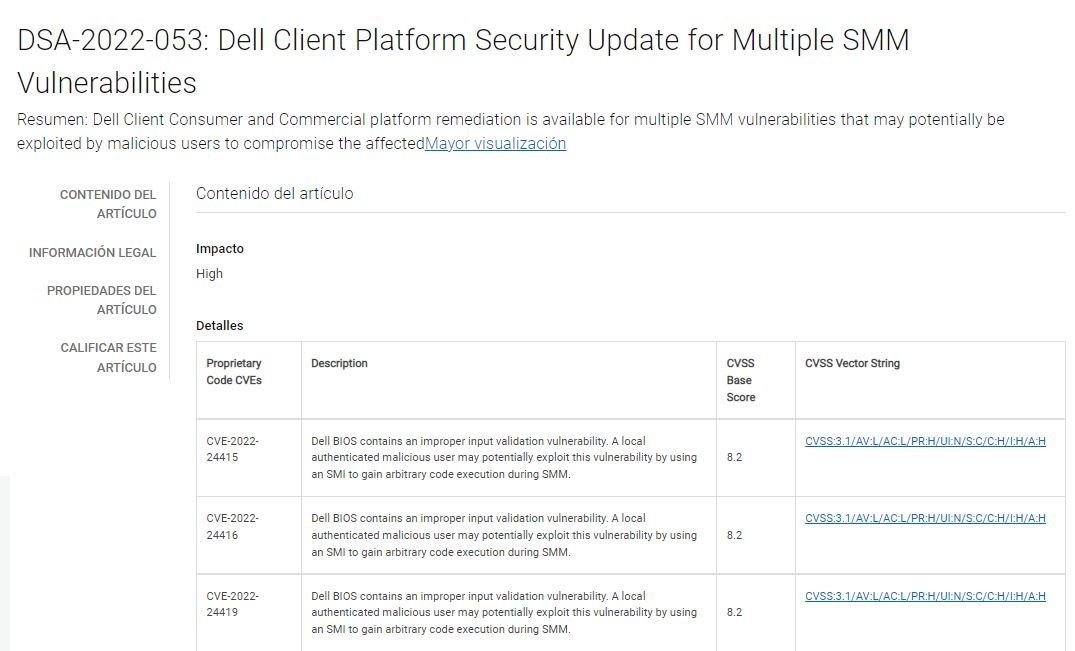

Las vulnerabilidades fueron identificadas como CVE-2022-24415, CVE-2022-24416, CVE-2022-24419, CVE-2022-24420 y CVE-2022-24421 y recibieron puntajes de 8.2/10 según el Common Vulnerability Scoring System (CVSS). En el reporte, se les describe como errores de validación que permitirían a los actores de amenazas locales autenticados ejecutar código remoto en sistemas afectados.

Las actualizaciones están disponibles para todos los dispositivos Dell afectados desde febrero, por lo que la compañía recomienda a los usuarios de laptops, PCs integradas y gateways expuestos abordar las fallas cuanto antes. Tres de las fallas reportadas (CVE-2022-24419, CVE-2022-24420 y CVE-2022-24421) fueron identificadas por Binarly, que las describe como variantes del error UsbRt, identificado en 2016.

También conocidos como Aptiocalypsis, estos errores podrían haber sido explotados para la ejecución de código arbitrario en SMM para deshabilitar las protecciones de escritura flash e inyectar backdoors en las versiones afectadas del firmware.

Estas fallas residían en los dispositivos que ejecutan firmware basado en AMI y se identificaron múltiples variantes en los siguientes meses al reporte inicial. Los errores que Dell abordó recientemente demuestran que errores similares siguen teniendo un impacto real en dispositivos actuales, sin importar que hayan pasado más de 5 años desde la aparición de Aptiocalypsis.

El reporte de Binarly agrega que estas fallas han sido un constante objetivo de explotación a lo largo de casi seis años, impactando severamente a la cadena de suministro de firmware y la operación de herramientas de detección automática de vulnerabilidades: “La mayoría de las prácticas de seguridad giran en torno a las listas de verificación de cumplimiento con herramientas de análisis estático mal configuradas y la ejecución de un análisis antivirus. Este malentendido fundamental de las fallas de diseño conduce a una expansión de la complejidad del código y mantiene a los dispositivos en un estado perpetuo de exposición”.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad