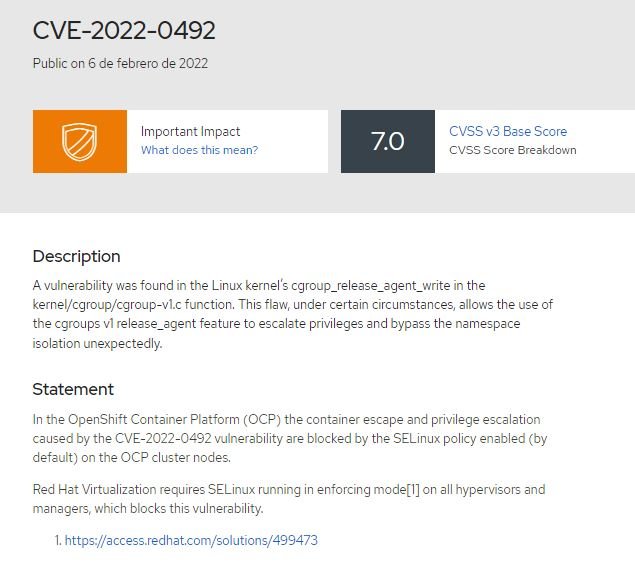

Especialistas en ciberseguridad reportan la detección de una vulnerabilidad del kernel Linux cuya explotación permitiría a los actores de amenazas escapar de un contenedor para ejecutar comandos arbitrarios. La falla fue identificada como CVE-2022-0492 y recibió un puntaje de 7/10 según el Common Vulnerability Scoring System (CVSS).

La falla fue descrita como un error de escalada de privilegios que afecta la función del kernel de Linux llamada grupos de control, responsable de limitar, contabilizar y aislar el uso de recursos como CPU, memoria, entradas y salidas del disco de una colección de procesos.

En el reporte, los investigadores mencionan que se encontró una falla en cgroup_release_agent_write del kernel de Linux en la función kernel/cgroup/cgroup-v1.c. En determinadas circunstancias, la vulnerabilidad permitiría el uso de la función release_agent de cgroups v1 para escalar privilegios y evitar el aislamiento del espacio de nombres de forma inesperada.

Las principales distribuciones de Linux, incluidas Suse, Ubuntu y Redhat, también publicaron sus propios avisos relacionados con esta falla. Los reportes señalan que la falla reside en la funcionalidad release_agent de cgroups v1 que se ejecuta después de la finalización de cualquier proceso en el grupo.

La causa principal del problema es la implementación de cgroups en el kernel de Linux, que no restringe correctamente el acceso a la función comprometida. Los actores de amenazas locales podrían aprovechar esta vulnerabilidad para obtener privilegios administrativos.

Por otra parte, Palo Alto Networks señala que CVE-2022-0492 existe debido a la falta de comprobación de privilegios administrativos en el proceso de configuración de release_agent. Un actor de amenazas puede escribir en el archivo release_agent para forzar al kernel a invocar un binario con privilegios elevados y tomar control del sistema afectado.

“Debido a que Linux establece el propietario del archivo release_agent como raíz, solo la raíz puede escribir en él (o procesos que pueden omitir las comprobaciones de permisos de archivos a través de la capacidad CAP_DAC_OVERRIDE). Como tal, la vulnerabilidad solo permite que los procesos root aumenten los privilegios”, agrega Palo Alto Networks.

Se recomienda a los usuarios instalar las correcciones de seguridad lo antes posible. Los contenedores que ejecutan los sistemas de seguridad AppArmor o SELinux no se ven afectados, según se ha confirmado.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad