Especialistas en ciberseguridad han encontrado una variante de “ataque de repetición” que permitiría a los actores de amenazas desbloquear e incluso echar a andar algunos modelos de autos sin llave fabricados por Honda y Acura desde una ubicación cercana. Según el reporte, el ataque consiste en que los hackers capturen las señales de radiofrecuencia enviadas desde un llavero electrónico al automóvil, lo que permitiría tomar control del sistema objetivo sin usar la llave auténtica.

El reporte indica que la vulnerabilidad afecta especialmente a los modelos de auto sin llave más antiguos, aunque por fortuna existen métodos para protegerse contra esta variante de hacking.

Identificada como CVE-2022-27254, esta falla fue descrita como una variante de ataque Man-in-the-Middle (MitM), o ataque de repetición, en el que los cibercriminales interceptan las señales de radiofrecuencia que normalmente se envían desde un llavero remoto al automóvil, manipulando estas señales y enviándolas de nuevo en un momento posterior para poder desbloquear las puertas del auto.

Este informe fue presentado por los investigadores Blake Berry, Hong Liu, Ruolin Zhou y Sam Curry, que incluso publicaron un video demostrando el despliegue del ataque. Los investigadores mencionan que el ataque es funcional principalmente en modelos Honda Civic (LX, EX, EX-L, Touring, Si, Type R) lanzados entre 2016 y 2020.

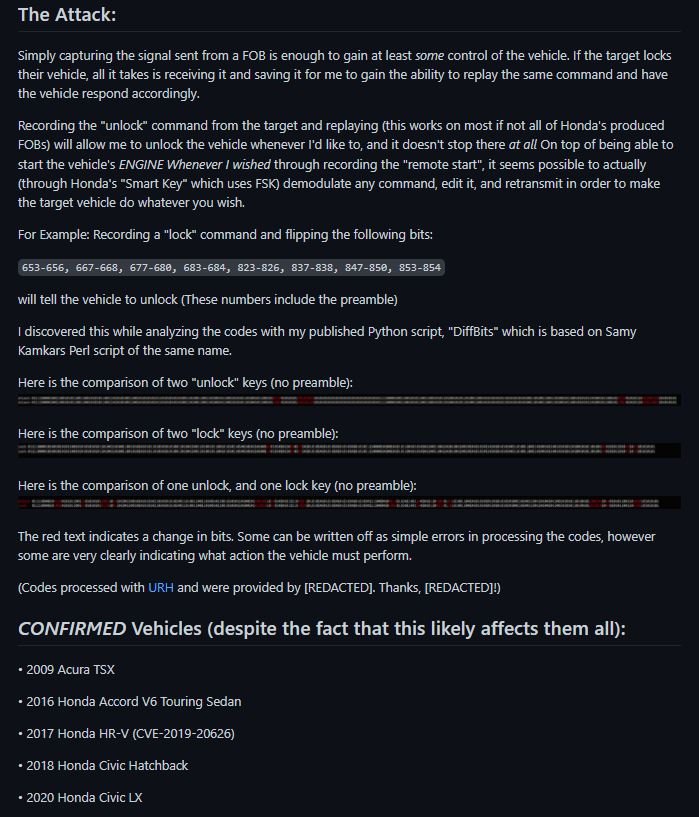

Esta clase de errores son más frecuentes de lo que podría pensarse. En 2020, Berry reportó una falla similar en otros modelos de Honda, asegurando que la compañía automotriz simplemente ignoró su informe, exponiendo a millones de conductores de modelos como.

- Honda Accord V6 Touring Sedán 2016

- Honda HR-V 2017

- Honda Civic Hatchback 2018

- Honda Civic LX 2020

Al parecer este será el caso de esta nueva vulnerabilidad, ya que Honda no ha demostrado tener planes para los autos con tecnología heredada: “Parece que estos ataques solo funcionan desde una ubicación muy cercana al auto objetivo, lo que requiere la recepción local de señales de radio del llavero del propietario del vehículo cuando el vehículo se abre y se enciende cerca”, mencionó un portavoz de la compañía.

Honda no confirma ni niega que algunos de sus modelos puedan ser afectados por esta vulnerabilidad en específico, aunque reconoce que, en caso de que así sea, no hay planes de actualizar los vehículos más antiguos, al menos por el momento: “Es importante recordar que, si bien trabajamos para implementar características de seguridad más avanzadas en los nuevos modelos, los actores de amenazas también trabajan para mejorar sus formas de ataque”, agrega el portavoz.

Ante este panorama, los investigadores recomiendan a los propietarios de estos vehículos guardar las llaves en algún contenedor capaz de inhibir las señales de radiofrecuencia emitidas por estos dispositivos, en el efecto conocido como jaula de Faraday. Estos ataques dependen completamente de interceptar la señal, por lo que un inhibidor mitigará casi por completo el riesgo de robo.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad