Especialistas en ciberseguridad reportan la detección de un nuevo método de ataque en plataformas de venta de tokens no fungibles (NFT) y billeteras de criptomoneda como OpenSea y MetaMask a través de un archivo malicioso. Estas son dos de las plataformas más grandes en su tipo, por lo que el alcance de un posible ataque es considerable.

El ataque permitiría a los actores de amenazas tomar control de las cuentas de usuario en estas plataformas y extraer todos los activos virtuales almacenados en sus billeteras de criptomoneda. Al parecer, completar el ataque simplemente requiere crear un NFT malicioso y enviarlo al usuario objetivo.

Investigadores de Check Point mencionan que el ataque ya habría sido explotado en escenarios reales, con diversos usuarios reportando que sus cuentas fueron vaciadas después de recibir un NFT de regalo en OpenSea; esta práctica, conocida como “airdropping” es usual entre los usuarios de esta plataforma, ya que se emplea para la promoción de nuevos lanzamientos.

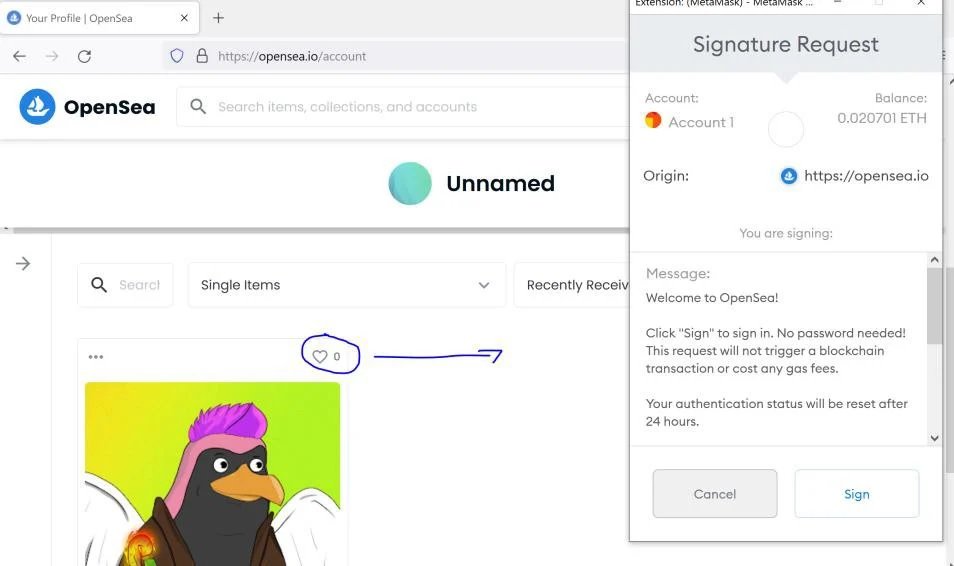

En su descripción del ataque, los expertos señalan que la activación de una cuenta en OpenSea requiere vincular una billetera de criptomoneda aceptada por la plataforma, como MetaMask. La comunicación con la billetera se produce para cualquier acción en la cuenta, por lo que constantemente se activan solicitudes de inicios de sesión en MetaMask.

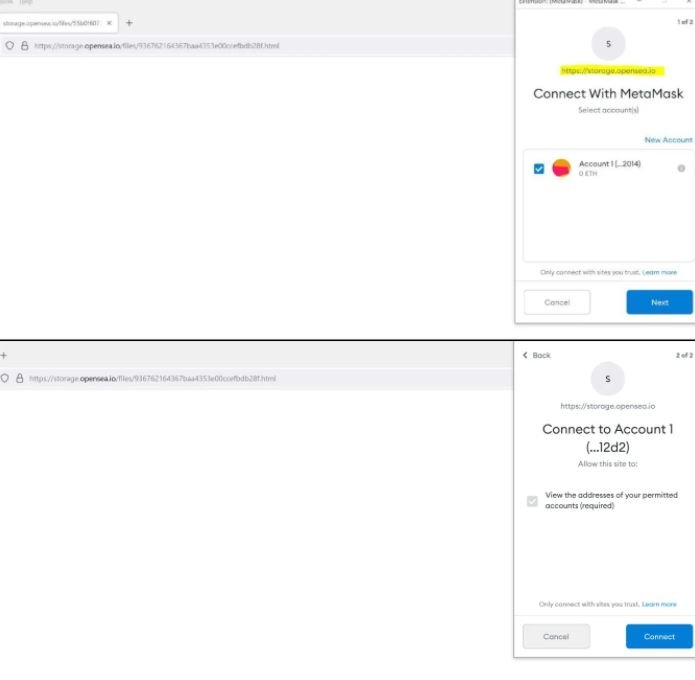

OpenSea permite a cualquier usuario vender arte digital en la forma de archivos en formato JPG, PNG, GIF, SVG, MP4, WEBM, MP3, WAV, OGG, GLB y GLT de hasta 40MB. En sus pruebas, Check Point subió a OpenSea una imagen SVG cargada con JavaScript malicioso; al hacer clic en este archivo para abrirlo en una nueva pestaña, se inicia la ejecución del archivo bajo el subdominio storage.opensea.io.

En su reporte, los expertos mencionan: “Durante las pruebas le pedimos a un usuario de OpenSea iniciar sesión en su billetera de criptomoneda después de hacer clic en una imagen recibida de un tercero, algo que la plataforma no debería estar en condiciones de hacer pues no se relaciona con los servicios brindados por OpenSea”. Empleando la función Ethereum RPC-API se inicia la comunicación con MetaMask, abriendo una ventana emergente para conectarse a la billetera del usuario objetivo. Los actores de amenazas deben hacer que la víctima interactúe con esta ventana emergente para tomar control de la billetera de criptomoneda.

Debido a la forma en que esta ventana se muestra a los usuarios, esta puede ser confundida con una notificación de MetaMask y OpenSea, haciendo más fácil que los usuarios caigan en la trampa.

Este problema ya ha sido notificado a OpenSea y MetaMask, por lo que se espera que ambas plataformas tomen las medidas pertinentes para mitigar el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad