Durante los últimos días un investigador ucraniano ha emprendido una campaña contra los operadores del ransomware Conti, espiando su trabajo de forma inadvertida y filtrando toda clase de detalles confidenciales, incluyendo conversaciones privadas e incluso fragmentos de código fuente.

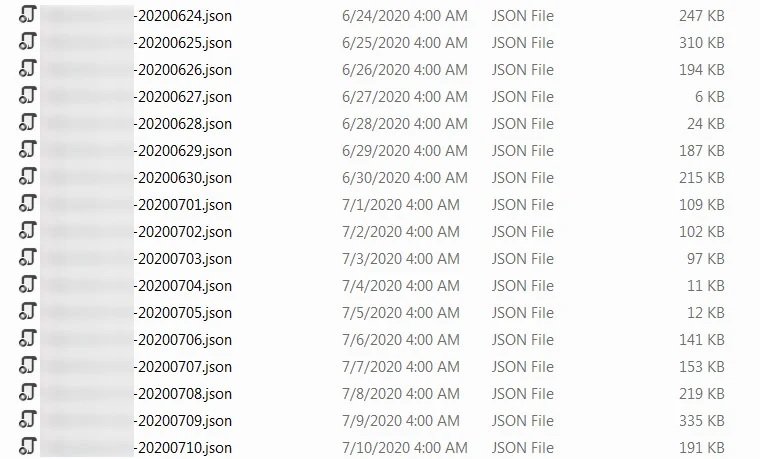

A través de una cuenta de Twitter identificada como @ContiLeaks expuso la filtración de unos 393 archivos JSON con más de 60,000 mensajes internos tomados del servidor de chat privado XMPP asociado a grupos como Conti y Ryuk.

Gracias a estas filtraciones, la comunidad de la ciberseguridad descubrió toda clase de detalles sobre estas operaciones cibercriminales, incluyendo direcciones de criptomoneda bajo su control, métodos de evasión contra las fuerzas del orden, patrones de ataque y muchos detalles más. Un par de días después el investigador siguió filtrando mensajes confidenciales.

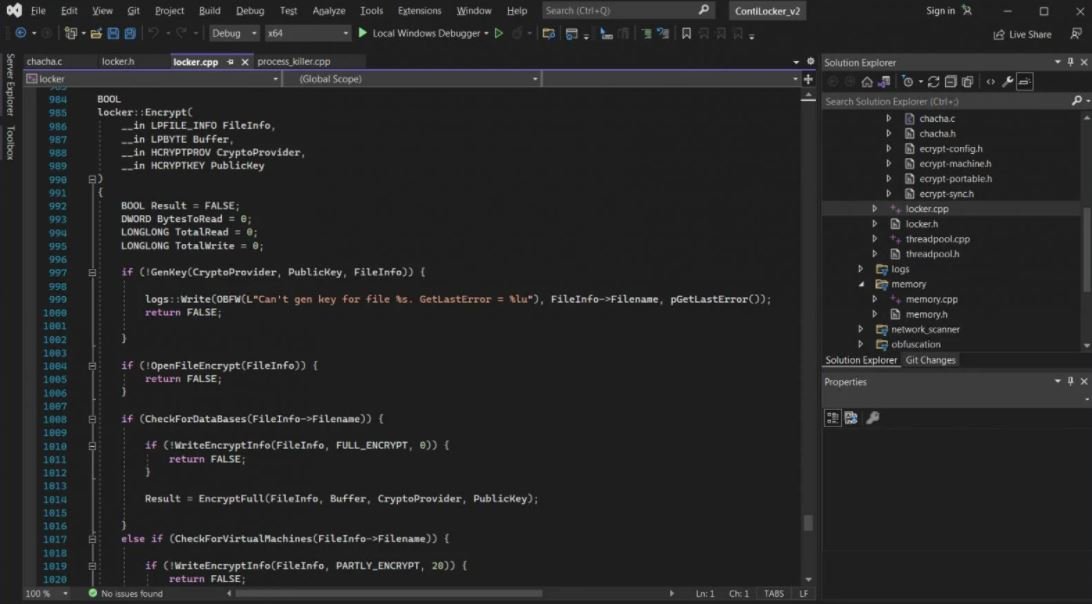

Aunque estos mensajes son reveladores, lo que más ha llamado la atención es la filtración de un archivo protegido con contraseña que parecía almacenar el código fuente del ransomware Conti. El investigador ucraniano no compartió esta contraseña, otros investigadores demoraron muy poco en descifrar estos datos y por ende acceder al código fuente del ransomware.

Aunque esto podría resultar beneficioso para los analistas de malware, los especialistas creen que otras operaciones maliciosas podrían tomar este código fuente para desarrollar sus propias versiones de ransomware.

Por el momento se desconoce el impacto que este incidente podría tener para las operaciones de Conti, aunque los investigadores creen que la sofisticación de estos grupos de hacking podría permitirles seguir operando sin contratiempos a pesar de las filtraciones.

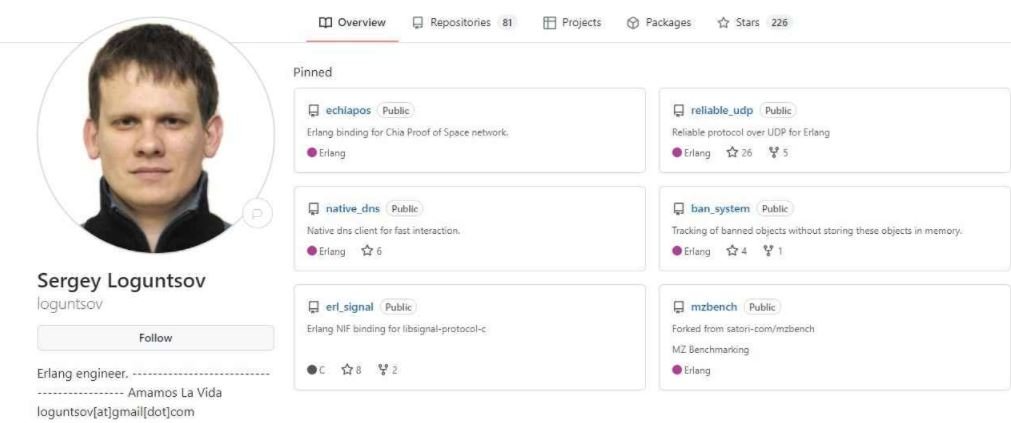

Además de estas filtraciones, el investigador afirma haber engañado a uno de los miembros de la operación de ransomware, lo que le permitió descubrir su identidad real. Según el filtrador, este individuo se llama Sergei Loguntsov y utiliza el alias de “Begemot”.

Finalmente, el investigador decidió publicar el backend del despachador de comandos de TrickBot, el backend del recopilador de datos de TrickBot, la lista de servidores de almacenamiento de Conti y muchos datos más sobre esta operación cibercriminal.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad