Un error en el algoritmo de cifrado del ransomware Hive permitiría a las víctimas recuperar su información sin tener que negociar con los hackers. Esta es una operación de ransomware como servicio (RaaS) que recurre al método de doble extorsión, cifrando información y exigiendo un rescate a cambio de no filtrar estos datos confidenciales.

Esta operación experimentó un crecimiento desmedido en la primera mitad de 2021, por lo cual el Buró Federal de Investigaciones (FBI) publicó una alerta detallando las características del ransomware Hive, sus detalles técnicos y algunos indicadores de compromiso reconocibles. Un reporte a cargo de la firma de seguridad Chainalysis señala que esta fue una de las 10 operaciones de ransomware más exitosas de 2021, empleando toda clase de recursos a su disposición.

Según los investigadores de la Universidad de Kookmin, en Corea del Sur, Hive utiliza un esquema de cifrado híbrido, empleando su propio cifrado simétrico para bloquear el acceso a los archivos infectados, lo que permitió recuperar la clave maestra y generar una clave de descifrado de forma independiente. Los investigadores aseguran que los archivos infectados fueron recuperados exitosamente empleando este método.

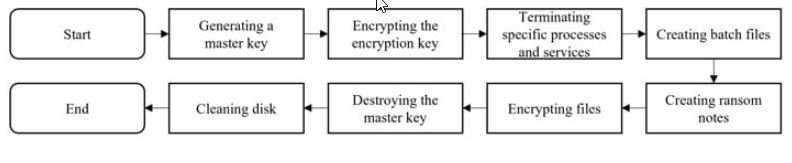

Este es considerado el primer intento exitoso para remover el cifrado del ransomware Hive registrado hasta el momento, demostrando una tasa de éxito superior al 95%, un proceso descrito en el siguiente diagrama:

En más detalles, los investigadores mencionaron que esta variante de ransomware genera 10MiB de datos aleatorios para usar como clave maestra, extrayendo de un segmento de la clave maestra 1MiB y 1KiB de datos para cada archivo que se va a cifrar y utiliza estos fragmentos de información como flujo de claves.

Estos fragmentos de la clave maestra se almacenan en el nombre asignado a cada archivo afectado, por lo que es posible determinar el resto de la clave maestra y descifrar los archivos comprometidos.

De todas las claves recuperadas, se lograron descifrar aproximadamente el 72 % de los archivos, mientras que la clave maestra restaurada logró descifrar aproximadamente el 82% de los archivos infectados, lo que podría resultar increíblemente benéfico para los usuarios que siguen lidiando con los ataques de esta variante de malware. Es cierto que los desarrolladores de Hive podrían corregir este problema en las siguientes versiones del ransomware, pero mientras tanto los investigadores han realizado un importante hallazgo para impactar en sus operaciones.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad