Los investigadores de SecurityScorecard publicaron una lista de direcciones IP proxy utilizadas por el grupo prorruso Killnet para neutralizar sus ataques.

Los investigadores de SecurityScorecard publicaron una lista de direcciones IP proxy utilizadas por el grupo prorruso Killnet con la intención de interferir con su operación y bloquear sus ataques.

“Para ayudar a las organizaciones a protegerse mejor, SecurityScorecard ha publicado una lista de IP de proxy para ayudar a bloquear el bot Killnet DDoS”. lee la publicación publicada por la firma de seguridad SecurityScorecard.

El grupo Killnet ha estado activo desde marzo de 2022, lanzó ataques DDoS contra gobiernos e infraestructura crítica de países que expresaron su apoyo a Ucrania, incluidos Italia, Rumania , Moldavia, República Checa, Lituania , Noruega y Letonia.

A principios de este mes, el Centro Nacional de Seguridad Cibernética de los Países Bajos (NCSC) informó que los sitios web de varios hospitales en los Países Bajos y Europa fueron atacados por ataques DDoS llevados a cabo por el grupo Killnet .

El grupo de hackers lanzó la ofensiva contra los hospitales de los países europeos por su apoyo a Ucrania.

“Los hospitales en Europa, incluso en los Países Bajos, con toda probabilidad han sido atacados por el grupo de hackers prorruso Killnet”, dijo el NCSC .

A principios de esta semana, los expertos de Z-CERT, el equipo de respuesta a emergencias informáticas del sector sanitario holandés, culparon al grupo Killnet de los ciberataques que afectaron al Centro Médico Universitario de Groningen (UMCG) el sábado. El grupo de hackers Pro-Rusia apuntó a 31 hospitales holandeses.

Los hackers también se dirigieron a hospitales en el Reino Unido, Alemania, Polonia, Escandinavia y Estados Unidos . La semana pasada, el grupo anunció los ataques en su canal de Telegram, llamando a la acción contra el sistema de salud del gobierno de EE. UU.

La semana pasada el grupo prorruso intensificó su actividad. El grupo lanzó una serie de ataques DDoS contra los sitios web de aeropuertos, organismos administrativos y bancos alemanes. Los ataques son la respuesta de los hacktivistas a la decisión del gobierno alemán de enviar tanques Leopard 2 a Ucrania.

En noviembre, Killnet se atribuyó la responsabilidad del ataque DDoS que hoy derribó el sitio web del sitio web del Parlamento Europeo .

El ataque se lanzó inmediatamente después de que los legisladores aprobaran una resolución llamando a Moscú un “ patrocinador estatal del terrorismo ”.

La lista de IP de proxy compartida por los expertos también incluye direcciones utilizadas por otras pandillas.

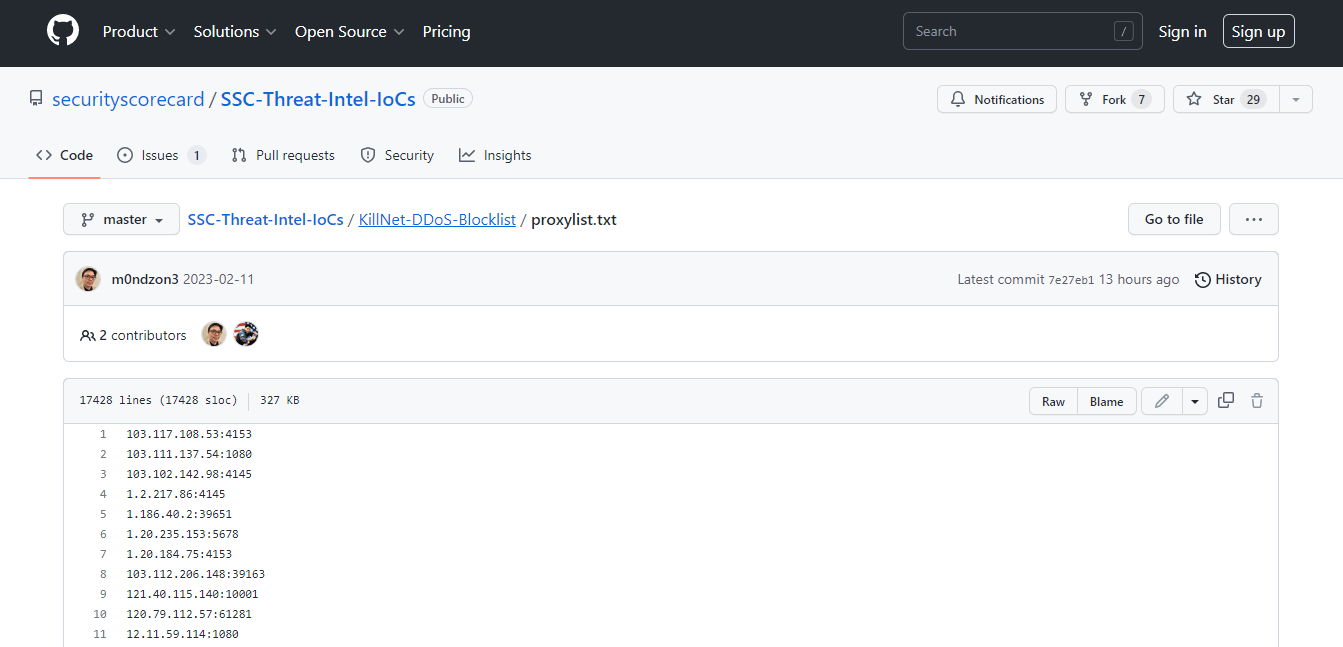

La lista se publicó en GitHub y contiene alrededor de 17.746 direcciones IP. El conocimiento de estas direcciones IP puede permitir que las organizaciones las incluyan en la lista negra y eviten los ataques DDoS que se originan en ellas.

Fuente: https://securityaffairs.com/142006/hacktivism/killnet-proxy-ips-addresses.html?amp=1

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad