Elastic Security Labs ha descubierto una técnica novedosa, GrimResource, que aprovecha archivos Microsoft Management Console (MMC) especialmente diseñados para el acceso inicial y la evasión, lo que representa una amenaza importante para la ciberseguridad.

En respuesta a la decisión de Microsoft de desactivar las macros de Office de forma predeterminada para documentos obtenidos de Internet, los atacantes se han visto obligados a adaptarse, explorando nuevos vectores de infección como JavaScript, archivos MSI, objetos LNK e ISO. Estos métodos tradicionales ahora son objeto de un intenso escrutinio por parte de los defensores, lo que empuja a los atacantes con buenos recursos a innovar más. Un ejemplo reciente incluye a actores norcoreanos que utilizan una novedosa técnica de ejecución de comandos dentro de archivos MMC.

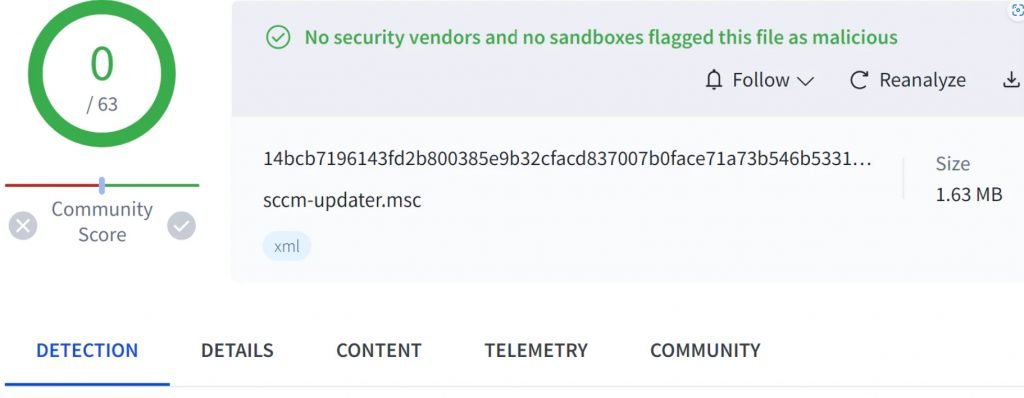

Los investigadores de Elastic han identificado GrimResource, una nueva técnica de infección que explota archivos MSC, permitiendo a los atacantes ejecutar código arbitrario en el contexto de mmc.exe cuando un usuario abre un archivo MSC especialmente diseñado. La primera muestra que aprovecha GrimResource se subió a VirusTotal el 6 de junio.

Conclusiones clave

- GrimResource permite a los atacantes ejecutar código arbitrario en Microsoft Management Console con mínimas advertencias de seguridad, lo que lo hace ideal para el acceso inicial y la evasión.

- Elastic Security Labs proporciona orientación sobre análisis y detección para ayudar a la comunidad a defenderse de esta técnica.

Análisis detallado

DESCUBRIMIENTO INICIAL

El método GrimResource se identificó después de que se cargara una muestra en VirusTotal el 6 de junio de 2024. Esta muestra demostró una forma novedosa de lograr la ejecución de código explotando el formato de archivo MSC, comúnmente utilizado en herramientas administrativas dentro de Windows.

DESGLOSE TÉCNICO

Explotación de la vulnerabilidad apds.dll

El núcleo de la técnica GrimResource explota una antigua falla de secuencias de comandos entre sitios (XSS) en la biblioteca apds.dll. Al crear un archivo MSC que incluye una referencia a esta biblioteca vulnerable en la sección StringTable, los atacantes pueden ejecutar JavaScript arbitrario en el contexto de mmc.exe. Este enfoque aprovecha los siguientes pasos:

- Manipulación de StringTable : el archivo MSC se modifica para incluir una referencia a apds.dll.

- Ejecución de JavaScript : la falla XSS en apds.dll permite la ejecución de JavaScript dentro de MMC, lo que permite una mayor entrega de carga útil.

Combinación con DotNetToJScript

Para ejecutar código arbitrario, los atacantes combinan el exploit XSS con la técnica DotNetToJScript:

- Técnicas de ofuscación : la muestra inicial utiliza el método transformNode para la ofuscación, una técnica que también se ve en ataques recientes basados en macros. Esto ayuda a evadir las advertencias de seguridad de ActiveX.

- VBScript integrado : el script ofuscado dentro del archivo MSC establece variables de entorno con la carga útil de destino.

- Ejecución de DotNetToJScript : el script luego utiliza DotNetToJScript para ejecutar un cargador .NET integrado, llamado PASTALOADER, que recupera la carga útil de las variables de entorno y la ejecuta.

Ejecución de PASTALOADER

PASTALOADER está diseñado para ejecutar la carga útil de forma sigilosa:

- Inyección de carga útil : PASTALOADER inyecta la carga útil en una nueva instancia de dllhost.exe, un proceso legítimo del sistema, para evitar la detección.

- Técnicas sigilosas : la inyección utiliza DirtyCLR, desconexión de funciones y llamadas al sistema indirectas para minimizar las posibilidades de detección.

Carga útil final: ataque de cobalto

En la muestra identificada, la carga útil final es Cobalt Strike Beacon, una herramienta post-explotación ampliamente utilizada. La inyección en dllhost.exe se realiza con cuidado para evitar activar mecanismos de seguridad.

MÉTODOS DE DETECCIÓN

Técnicas de detección de Elastic Security Labs

Elastic Security Labs ha desarrollado varios métodos de detección para identificar la actividad de GrimResource:

- Ejecución sospechosa a través de Microsoft Common Console :

- Esta detección busca procesos inusuales generados por mmc.exe, lo que indica una posible actividad maliciosa.

- Objeto .NET COM creado en un intérprete de secuencias de comandos de Windows no estándar :

- Detecta asignaciones de memoria por parte de .NET en nombre de los motores Windows Script Host (WSH), lo que indica el uso de DotNetToJScript.

- Ejecución de script a través del archivo de consola MMC :

- Supervisa las operaciones de archivos y el comportamiento de los procesos relacionados con la ejecución de archivos MSC, particularmente buscando la creación y el uso de referencias apds.dll.

- Ejecución de scripts de Windows a través del archivo de consola MMC :

- Correlaciona la creación de archivos HTML temporales en la carpeta INetCache, un sello distintivo de la redirección APDS XSS.

Ejemplo de reglas EQL

sequence by process.entity_id with maxspan=1m

[process where event.action == "start" and process.executable : "?:\\Windows\\System32\\mmc.exe" and process.args : "*.msc"]

[file where event.action == "open" and file.path : "?:\\Windows\\System32\\apds.dll"]

Detección de archivos HTML temporales :

sequence by process.entity_id with maxspan=1m

[process where event.action == "start" and process.executable : "?:\\Windows\\System32\\mmc.exe" and process.args : "*.msc"]

[file where event.action in ("creation", "overwrite") and process.executable : "?:\\Windows\\System32\\mmc.exe" and file.name : "redirect[?]" and file.path : "?:\\Users\\*\\AppData\\Local\\Microsoft\\Windows\\INetCache\\IE\\*\\redirect[?]"]

Artefactos forenses

La técnica deja varios artefactos forenses, entre ellos:

- Manipulaciones de archivos MSC : referencias inusuales en las secciones StringTable.

- Archivos temporales : archivos HTML en el directorio INetCache llamados “redirect[?]”.

- Anomalías del proceso : creación inesperada de procesos y asignaciones de memoria por parte de mmc.exe y dllhost.exe.

Los atacantes han desarrollado una nueva técnica para ejecutar código arbitrario en Microsoft Management Console utilizando archivos MSC manipulados. El enfoque de defensa en profundidad de Elastic ha demostrado ser eficaz contra esta nueva amenaza. Los defensores deben implementar la guía de detección proporcionada para protegerse a sí mismos y a sus clientes de GrimResource antes de que prolifere entre los grupos de amenazas de productos básicos.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad