Recientemente, investigadores dieron a conocer una campaña de secuestro de DNS que se encontró diseminando malware de troyanos bancarios a usuarios de smartphones Android en su mayoría en Asia, que ahora ha ampliado su alcance a usuarios de iOS y PC.

El malware Roaming Mantis ahora se dirige a dispositivos IOS para ataques de phishing. Una publicación de Kaspersky Lab en abril, daba detalles sobre el malware Roaming Mantis que realiza operaciones dirigidas para secuestrar dispositivos Android. Los expertos en seguridad informatica dijeron, que el malware está evolucionando y su objetivo es capturar datos confidenciales del usuario infectando.

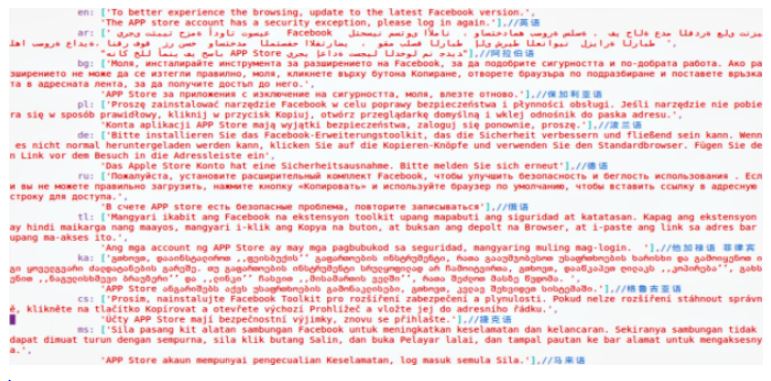

“Las páginas de destino y archivos apk ahora admiten 27 idiomas que cubren Europa y Medio Oriente. Además, los actores maliciosos agregaron una opción de suplantación de identidad (phishing) para dispositivos iOS y capacidades de criptografía para PC “, dice la publicación de Kaspersky Lab.

Ahora, puede realizar funcionalidades diversas, como lo son; la extracción de criptomonedas y el phishing de dispositivos iOS, también es capaz de apuntar a dispositivos Android para robar información. Suguru Ishimaru investigador de Kaspersky Lab , dijo que la empresa también analizó la campaña anterior de Roaming Mantis y los hallazgos fueron detallados en su blog.

Se expandió a 27 idiomas diferentes, incluidos inglés, hindi, ruso, chino y hebreo. En un principio, el malware se distribuyó en solo cinco idiomas, pero ahora el rango se amplió utilizando un traductor automático, comentaron profesionales en seguridad informatica.

Expertos explican que fue diseñado para ser distribuido mediante el secuestro de DNS, por ahora, este malware es más activo en regiones asiáticas, como; Bangladesh, India, Japón y Corea del Sur. Aunque, hay informes de este malware con objetivos en Medio Oriente y Europa.

De acuerdo a expertos en seguridad informatica, Roaming Mantis, funciona redirigiendo a las víctimas a una página web maliciosa atreves del secuestro de DNS mientras que la página se distribuye a través de una aplicación falsa de Facebook o Chrome (‘facebook.apk’ o ‘chrome.apk’). Esta aplicación contiene un Android Trojan-Banker, y debe ser instalada manualmente por la víctima. Los profesionales también observaron que los comentarios se publican en chino simplificado.

Para el secuestro de dispositivos iOS, se distribuye una página que imita el sitio web oficial de Apple que pretende ser ‘security.app.com’. Al entrar a la página, se requiere que proporcione ID de usuario, contraseñas, CVV, vencimiento de la tarjeta y número de tarjeta. Este sitio soporta 25 idiomas.

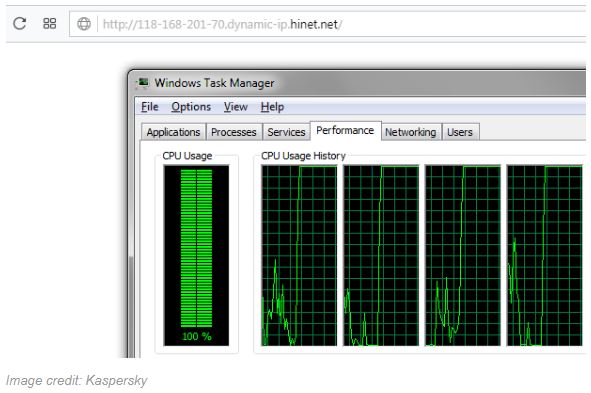

Los investigadores de seguridad informatica dicen, que Roaming Mantis es capaz de robar datos privados y confidenciales de teléfonos móviles Apple y Android, y que la minería de criptomonedas se realiza en la inclusión de un guión en el código fuente HTML del malware, que se ejecuta cada vez que abre el navegador.

Un minero de Coinhive Javascript se ejecuta para explotar la CPU del dispositivo y extraer la criptomoneda Monero. Los profesionales también comentaron, que la minería de criptomonedas de Roaming Mantis es bastante sutil. Ya que la mayoría de los usuarios pueden no darse cuenta de que los recursos de su dispositivo se están utilizando.

Hasta el momento, se han observado más de 150 ataques exitosos, pero esto podría representar solo una pequeña fracción de la imagen general, ya que el secuestro de DNS, es bastante difícil de identificar.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad