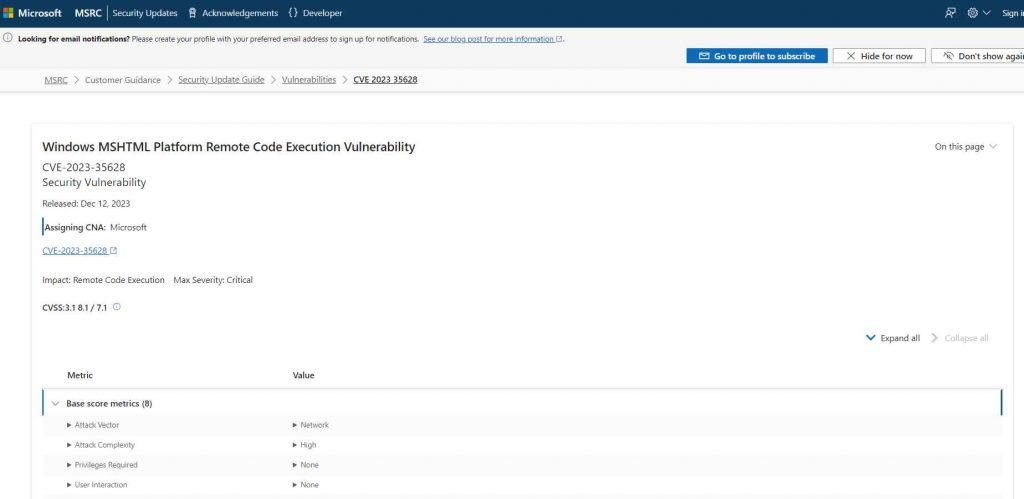

CVE-2023-35628 es una vulnerabilidad crítica de ejecución remota de código (RCE) que afecta a la plataforma Microsoft Windows MSHTML, con una puntuación de vulnerabilidad común Puntuación del sistema (CVSS) de 8,1, lo que indica un alto nivel de riesgo. Esta falla es particularmente preocupante porque puede explotarse sin ninguna interacción por parte del usuario. La vulnerabilidad puede desencadenarse cuando Microsoft Outlook recupera y procesa un correo electrónico especialmente diseñado, incluso antes de que el correo electrónico se vea en el panel de vista previa de Outlook. Esto la convierte en una amenaza particularmente insidiosa, ya que los usuarios pueden no ser conscientes del peligro que acecha.

La naturaleza de CVE-2023-35628 permite que un atacante remoto y no autenticado ejecute código arbitrario en el sistema de la víctima. El exploit se puede iniciar enviando un correo electrónico especialmente diseñado, y se ha observado que es probable que las bandas de ransomware y otras entidades maliciosas encuentren esta vulnerabilidad como un objetivo atractivo. Aunque actualmente no se ha demostrado la madurez del código de explotación para CVE-2023-35628, lo que significa que es posible que aún no exista un método confiable para explotar esta vulnerabilidad en la naturaleza, el potencial de ejecución remota de código lo convierte en un problema crítico para todos los usuarios de Windows..

PLATAFORMA MSHTML

La vulnerabilidad en la plataforma MSHTML, específicamente CVE-2023-35628, se puede atribuir a varios factores que se encuentran comúnmente en las vulnerabilidades de software:

- Análisis y representación de contenido HTML: MSHTML, al ser un componente utilizado para analizar y representar contenido HTML en aplicaciones como Microsoft Outlook, procesa una gran cantidad de entradas que no son de confianza. Esta entrada, que a menudo incluye HTML complejo y contenido de secuencias de comandos, puede contener fallas o secuencias inesperadas que el software no maneja adecuadamente.

- Problemas de administración de la memoria: las vulnerabilidades a menudo surgen debido a problemas de administración de la memoria, como desbordamientos del búfer, errores de uso después de la liberación u otros problemas similares. Estos problemas pueden ocurrir cuando el software no asigna, administra o libera memoria correctamente al procesar contenido HTML. Los atacantes pueden aprovechar estas debilidades para ejecutar código arbitrario.

- Validación de entrada insuficiente: las vulnerabilidades del software también pueden deberse a una validación de entrada insuficiente. Si MSHTML no valida o desinfecta adecuadamente el contenido HTML que procesa, se podrían utilizar entradas maliciosas para desencadenar un exploit. Esto podría incluir secuencias de comandos especialmente diseñadas o estructuras HTML con formato incorrecto diseñadas para aprovechar las debilidades del analizador.

- Complejidad de los estándares web: la complejidad de los estándares web modernos también puede contribuir a las vulnerabilidades. A medida que los estándares evolucionan y se vuelven más complejos, resulta cada vez más difícil garantizar que cada aspecto del proceso de análisis y representación sea seguro contra todos los posibles vectores de ataque.

- Integración con clientes de correo electrónico: la integración de MSHTML con clientes de correo electrónico como Outlook añade otra capa de complejidad. Los correos electrónicos son un vector común para entregar contenido malicioso y el procesamiento automático de correos electrónicos (incluida la representación de contenido HTML) puede facilitar que los atacantes aprovechen las vulnerabilidades sin la interacción directa del usuario.

EL EXPLOIT SIN CLIC

Un exploit para la vulnerabilidad CVE-2023-35628 en la plataforma MSHTML de Windows normalmente implicaría algunos pasos clave, diseñados para aprovechar la naturaleza específica de esta falla. A continuación se ofrece una descripción general generalizada de cómo podría funcionar un exploit de este tipo:

- Elaboración de un correo electrónico malicioso: el atacante comienza creando un correo electrónico especialmente diseñado. Este correo electrónico contendría código malicioso o una carga útil diseñada para explotar la vulnerabilidad en la plataforma MSHTML. La naturaleza precisa de este código depende de las características específicas de la vulnerabilidad y se adaptaría para desencadenar la falla en MSHTML.

- Entrega de correo electrónico y procesamiento automático: el correo electrónico diseñado se envía al destino. En el caso de CVE-2023-35628, el aspecto crítico es que la vulnerabilidad se activa cuando Microsoft Outlook recupera y procesa el correo electrónico. Este procesamiento ocurre automáticamente, a menudo incluso antes de que el correo electrónico se muestre en el panel de vista previa de Outlook.

- Ejecución remota de código: al procesar el correo electrónico malicioso, se ejecuta el código de explotación. La ejecución de este código se produce dentro del contexto de la plataforma MSHTML, que es un componente clave utilizado por Outlook para representar contenido HTML en correos electrónicos.

- Tomar el control o dañar el sistema: una vez que se ejecuta el código, puede realizar diversas actividades maliciosas. Esto podría ir desde tomar el control del sistema del usuario, robar información confidencial, instalar malware o realizar otras acciones dañinas. El alcance del daño o control depende de la naturaleza de la carga útil y de los permisos disponibles para el proceso MSHTML.

La configuración de la memoria es una técnica de explotación avanzada que se utiliza a menudo en ciberataques sofisticados, en particular aquellos que involucran sistemas de software complejos y entornos seguros. Es un método utilizado por los atacantes para manipular el diseño o el estado de la memoria en una aplicación de destino para facilitar la explotación de vulnerabilidades. La configuración de la memoria puede ser parte de la explotación de vulnerabilidades como desbordamientos del búfer, errores de uso después de la liberación u otros problemas de corrupción de la memoria.

Aquí hay un ejemplo simplificado para ilustrar cómo podría funcionar la configuración de la memoria y su explotación:

- Identificación de una vulnerabilidad: primero, el atacante encuentra una vulnerabilidad en la aplicación de destino que puede aprovecharse para dañar la memoria. Por ejemplo, esto podría ser un desbordamiento del búfer, donde la aplicación no verifica la longitud de la entrada, lo que permite a un atacante escribir más datos en un búfer de los que puede contener.

- Analizar el diseño de la memoria: luego, el atacante estudia el diseño de la memoria de la aplicación para comprender cómo se almacenan y administran los datos. Esto implica identificar en qué parte de la memoria se encuentran los diferentes tipos de datos y cómo la aplicación accede a ellos.

- Configuración de la memoria: una vez que el atacante comprende bien el diseño de la memoria, comienza el proceso de configuración de la memoria. Esto implica elaborar entradas o acciones que modifiquen la memoria de la aplicación de forma controlada. Por ejemplo, podrían asignar y liberar memoria en un patrón específico para organizar fragmentos de memoria en el diseño deseado.

- Explotación de la vulnerabilidad: con la memoria configurada a su favor, el atacante explota la vulnerabilidad identificada. Usando el ejemplo de desbordamiento del búfer, podrían desbordar un búfer con datos que incluyen código malicioso (la carga útil) y direcciones o comandos cuidadosamente calculados que redirigen el flujo de ejecución de la aplicación a la carga útil.

- Ejecución de código arbitrario: si tiene éxito, el exploit permite que el código del atacante se ejecute con los privilegios de la aplicación de destino. Esto podría dar lugar a diversos resultados maliciosos, como el robo de datos, la instalación de malware o la obtención de control sobre el sistema.

Es importante tener en cuenta que la configuración de la memoria es un proceso complejo y técnico que requiere un conocimiento profundo tanto de la aplicación de destino como de las técnicas generales de explotación. Por lo general, se usa en escenarios donde los métodos de explotación estándar no son efectivos, a menudo debido a medidas de seguridad como la aleatorización del diseño del espacio de direcciones (ASLR) u otras protecciones.

Debido a la complejidad y al potencial de uso indebido, el código de explotación específico o las metodologías detalladas para la configuración de la memoria no se comparten públicamente. El objetivo de la investigación sobre ciberseguridad en esta área es comprender y mitigar estas amenazas avanzadas, garantizando que el software y los sistemas estén seguros contra posibles ataques.

Es importante señalar que la complejidad del exploit para CVE-2023-35628 se considera alta. Se requieren conocimientos y técnicas específicos, particularmente relacionados con la configuración de la memoria, para explotar con éxito la vulnerabilidad. Esta complejidad podría limitar la explotación a atacantes más hábiles.

La complejidad del ataque se considera alta debido a la dependencia de técnicas complejas de configuración de memoria para explotar con éxito la vulnerabilidad. A pesar de esta complejidad, el alto impacto de la vulnerabilidad requiere atención y acción inmediatas. Microsoft ha abordado esta falla en sus actualizaciones del martes de parches de diciembre de 2023, recomendando a los usuarios que actualicen sus sistemas como medida preventiva..

Es importante tener en cuenta que CVE-2023-35628 es solo una de varias vulnerabilidades abordadas en las actualizaciones del martes de parches de diciembre de 2023. Otras vulnerabilidades notables incluyen CVE-2023-35630 y CVE-2023-35641, que son vulnerabilidades de ejecución remota de código que afectan a Microsoft Internet Connection Sharing (ICS) con una puntuación CVSS de 8,8, y una vulnerabilidad crítica de suplantación de identidad en Microsoft Power Platform Connector (CVE- 2023-36019) con una puntuación CVSS de 9,6.

MITIGACIÓN Y ALCANCE

La vulnerabilidad CVE-2023-35628, que es una falla crítica de ejecución remota de código en la plataforma MSHTML de Windows, afecta a una variedad de productos de Microsoft, incluidos Office 365 y versiones locales. Esta vulnerabilidad es importante debido a su potencial para permitir la explotación tan pronto como Outlook recupera y procesa un correo electrónico malicioso especialmente diseñado, incluso antes de que el usuario interactúe con el correo electrónico. Esto significa que la explotación podría ocurrir sin ninguna acción por parte del usuario, ni siquiera requerir el Panel de vista previa en Outlook.

En términos de impacto en Office 365 y entornos locales, es importante tener en cuenta que Outlook, entre otras aplicaciones, utiliza el motor de navegador propietario MSHTML, que es el componente afectado por esta vulnerabilidad, para representar contenido HTML. El hecho de que este motor permanezca instalado en Windows, independientemente del estado de Internet Explorer 11, significa que los sistemas en los que Internet Explorer 11 se ha desactivado por completo siguen siendo vulnerables hasta que se aplique un parche.

Para abordar esta vulnerabilidad, Microsoft lanzó parches como parte de su martes de parches de diciembre de 2023. Estos parches son esenciales para mitigar el riesgo que plantea esta vulnerabilidad y están disponibles para varias versiones de Windows y componentes de software relacionados. Dada la naturaleza crítica de esta vulnerabilidad y su impacto potencial en la confidencialidad, integridad y disponibilidad, se recomienda encarecidamente que los usuarios y administradores de Office 365 y entornos locales apliquen estas actualizaciones con prontitud.

El martes de parche de diciembre de 2023 de Microsoft abordó un total de 34 vulnerabilidades, incluida esta vulnerabilidad crítica de RCE en MSHTML. Cabe destacar que no hubo parches de seguridad para Exchange, SharePoint, Visual Studio/.NET o SQL Server en este ciclo de actualización en particular.

Los detalles sobre los parches y las versiones específicas a las que se aplican se pueden encontrar en los boletines de seguridad y la documentación de soporte de Microsoft. Para los usuarios y administradores, es fundamental revisar estos recursos y garantizar que se apliquen todas las actualizaciones de seguridad aplicables para proteger contra posibles vulnerabilidades.

Dada la gravedad y la facilidad con la que se puede explotar esta vulnerabilidad, es crucial que los usuarios de Windows, particularmente aquellos que usan Microsoft Outlook, se aseguren de que sus sistemas estén actualizados con los últimos parches de seguridad proporcionados por Microsoft. Es recomendable realizar una revisión periódica de las estrategias de parcheo y de los métodos generales de ciberseguridad para mantener una postura de seguridad sólida.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad