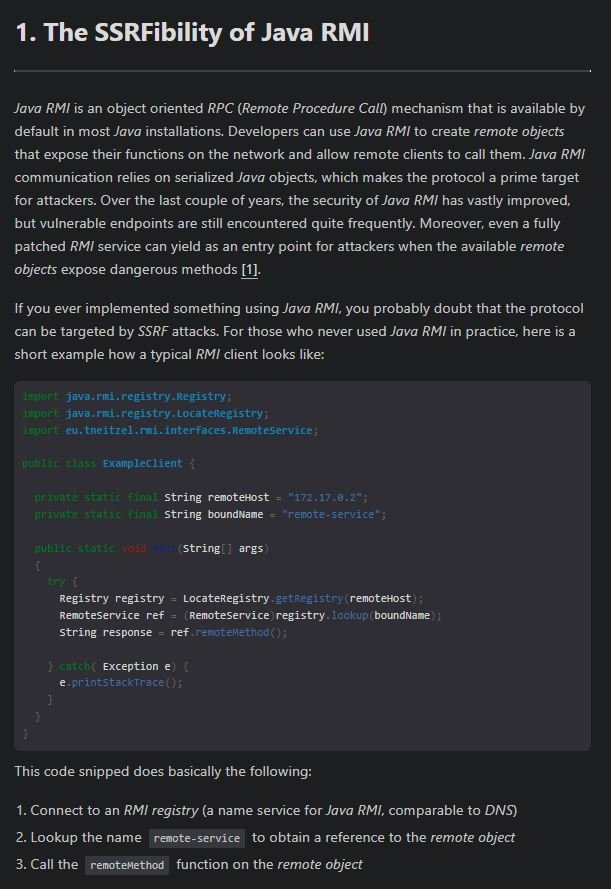

Según un reciente reporte, los servicios Java RMI pueden ser explotados mediante ataques de falsificación de solicitudes del lado del servidor (SSRF). Como recordará, Java RMI es un mecanismo de llamada a procedimiento remoto (RPC) orientado a objetos disponible en la mayoría de las instalaciones de Java usado por los desarrolladores de software para que las funciones estén disponibles en una red.

Para las comunicaciones, Java RMI se basa en objetos Java serializados, un mecanismo frecuentemente objetivo de los grupos de hacking a pesar de las constantes actualizaciones de seguridad que recibe de sus mantenedores.

Los investigadores describen cómo los componentes de RMI predeterminados pueden ser atacados con el fin de obtener resultados variables, lo que podría resultar en un escenario de ejecución remota de código (RCE).

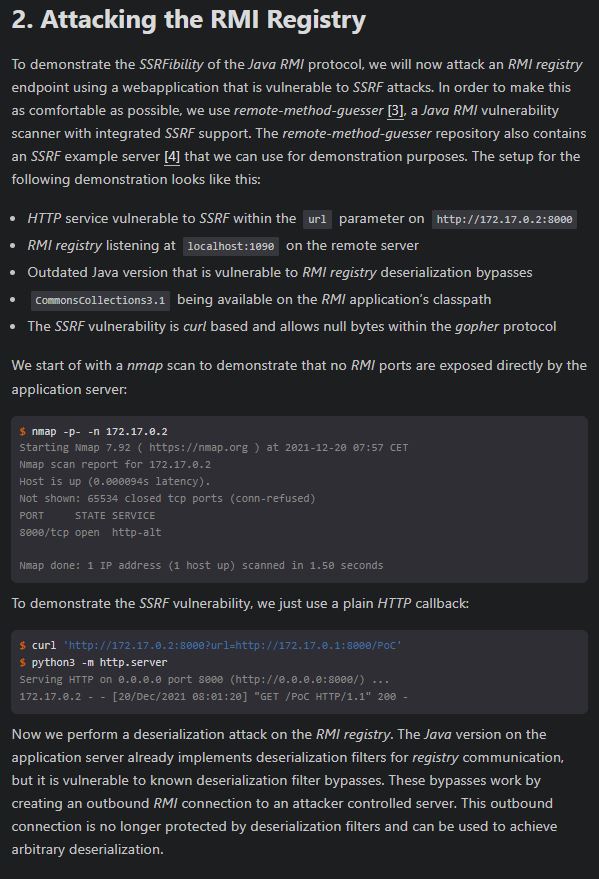

Por lo general, un ataque SSRF permite a los hackers engañar a una aplicación del lado del servidor para realizar solicitudes HTTP a un dominio previamente seleccionado por los hackers. Los expertos señalan que este ataque es similar al resto principalmente debido a que los hackers pueden atacar los servicios RMI a los que se supone solo se puede acceder desde redes confiables.

El servicio RMI más utilizado es JMX, que puede ser fácilmente comprometido usando un ataque SSRF siempre y cuando el sistema devuelva respuestas del servicio de backend y acepte bytes arbitrarios dentro de ellos. Los ataques basados en SSRF en componentes RMI predeterminados también son posibles, aunque solo cuando el sistema permite el envío de bytes arbitrarios al servicio de backend.

Existen más implementaciones vulnerables a ataques SSRF de las que podríamos pensar, por lo que es necesario implementar las medidas necesarias para contrarrestar estos ataques. Entre las principales recomendaciones para evitar este riesgo se incluye la habilitación de comunicaciones TLS protegidas para todos los endpoints, implementación de filtros de deserialización y controles de acceso seguros.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad