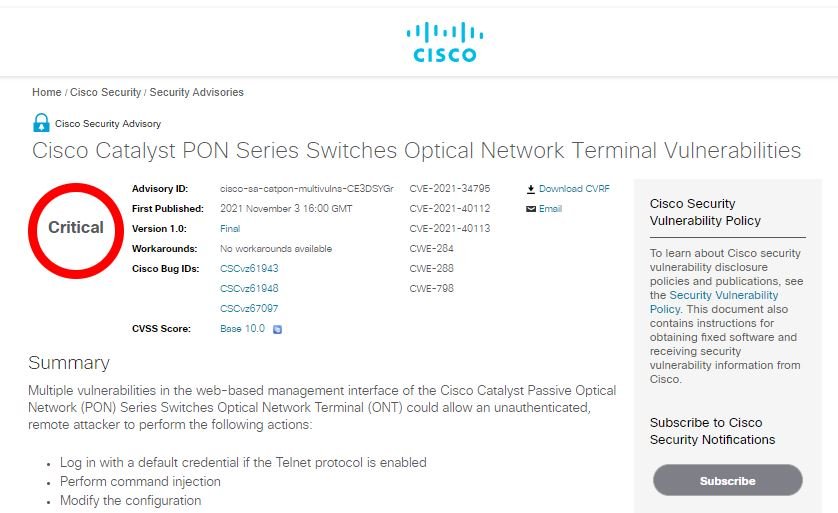

En su más reciente alerta de seguridad, Cisco emitió una serie de parches para abordar diversas vulnerabilidades en Passive Optical Network (PON) y Policy Suite. Identificadas como CVE-2021-34795 y CVE-2021-40113, las fallas más severas residen en los switches Catalyst PON y podrían ser explotadas por actores de amenazas para iniciar sesión en dispositivos vulnerables. Esta falla recibió un puntaje de 10/10 según el Common Vulnerability Scoring System (CVSS).

Sobre CVE-2021-34795, Cisco reporta que la falla reside en el servicio Telnet de los conmutadores ONT de la serie Cisco Catalyst PON podría ser explotada para establecer una sesión Telnet en el dispositivo comprometido usando credenciales de inicio de sesión predeterminadas. Esta falla también recibió el puntaje CVSS más alto disponible.

Por otra parte, CVE-2021-40113 afecta la interfaz de administración basada en web de los routers empresariales de Cisco y podría ser explotada de forma remota explotarse de forma remota, sin autenticación. Debido a que la entrada proporcionada por el usuario no está suficientemente validada, la falla permite que un atacante ejecute comandos como usuario root.

Una tercera falla abordada en Catalyst PON podría ser explotada de forma remota por usuarios no autenticados para modificar la configuración del dispositivo afectado. La falla fue identificada como CVE-2021-40112 y recibió un puntaje CVSS de 8.6/10.

Este reporte viene apenas unos días después de que Cisco anunciara la corrección de una vulnerabilidad crítica en Policy Suite. Identificada como CVE-2021-40119, la falla permitiría a los actores de amenazas remotos inicien sesión como usuario root. Esta falla recibió un puntaje de 9.8/10.

La compañía también abordó diversas fallas en productos como Webex, Umbrella, Prime Infrastructure (PI) y Evolved Programmable Network Manager (EPNM). Finalmente, Cisco anunció que un par de problemas de gravedad media identificados en los switches de las series Small Business 200, 300 y 500 y los enrutadores de la serie RV permanecerán sin parches, ya que estos productos han llegado al final de su vida útil.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad