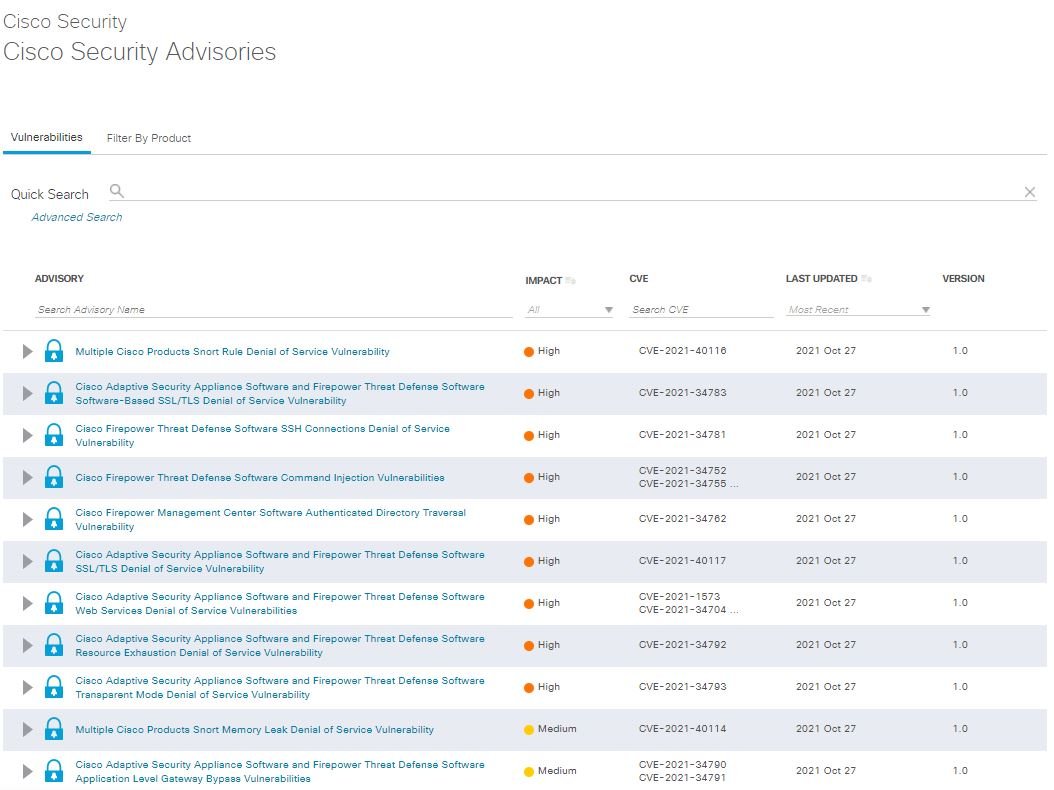

La más reciente alerta de seguridad de Cisco señala el lanzamiento de múltiples parches para abordar vulnerabilidades en productos como Adaptive Security Appliance (ASA), Firepower Threat Defense (FTD) y Firepower Management Center (FMC). Según el reporte, la mayoría de estas fallas permitiría el despliegue de ataques de denegación de servicio (DoS).

Identificada como CVE-2021-40116, la más severa de estas fallas fue descrita como un error de seguridad en las reglas Snort que podría ser explotada por actores de amenazas remotos no autenticados para conducir a la condición DoS del sistema afectado. La falla recibió un puntaje de 8.6/10 en la escala del Common Vulnerability Scoring System (CVSS).

Acorde a Cisco, la vulnerabilidad existe debido al manejo inadecuado de las acciones Block with Reset o Interactive Block with Reset; los actores de amenazas podrían enviar paquetes IP especialmente diseñados para desencadenar el error.

Para continuar, otra falla destacada en el reporte es CVE-2021-34783, descrita como una validación insuficiente de los mensajes SSL/TLS durante el descifrado basado en software. La falla recibió un puntaje CVSS de 8.6/10.

Otros problemas de alta gravedad que Cisco parcheó esta semana incluyen el manejo inadecuado de errores en el procesamiento de conexiones SSH en FTD y varios errores que afectan tanto a ASA como a FTD. Entre este grupo de fallas destacan el procesamiento inadecuado de paquetes SSL/TLS, validación de entrada incorrecta durante el análisis de solicitudes HTTPS, gestión inadecuada de recursos a altas velocidades de conexión y manejo incorrecto de ciertos segmentos TCP.

Cisco también corrigió más de una docena de vulnerabilidades de severidad media en ASA y FTD, incluyendo fallas que podrían conducir a condiciones de DoS, la evasión de ALG y otras medidas de seguridad, sobrescritura de datos con privilegios de root y ataques de scripts entre sitios (XSS).

Si bien la compañía señala que hasta el momento no se han detectado intentos de explotación activa, la recomendación para los usuarios de implementaciones afectadas es actualizar a la brevedad. Para aquellos que no puedan aplicar las actualizaciones completas, Cisco emitió una serie de recomendaciones que pueden servir como soluciones alternativas.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad