Los equipos de seguridad de SonicWall emitieron una alerta para notificar a sus clientes sobre una creciente ola de ataques de ransomware contra las implementaciones de Secure Mobile Access (SMA) y Secure Remote Access (SRA), que están al final de su vida útil. Acorde al reporte, los actores de amenazas detrás de esta campaña están empleando credenciales robadas en incidentes de seguridad anteriores.

Los atacantes parecen estar explotando una vulnerabilidad en las más recientes versiones del firmware de estos dispositivos, en un ataque que no impacta en los productos SMA 1000 Series: “El riesgo de infección es inminente para las organizaciones que no tomen las medidas de mitigación adecuadas en los productos SRA y SMA Series 100”, señala el reporte de SonicWall.

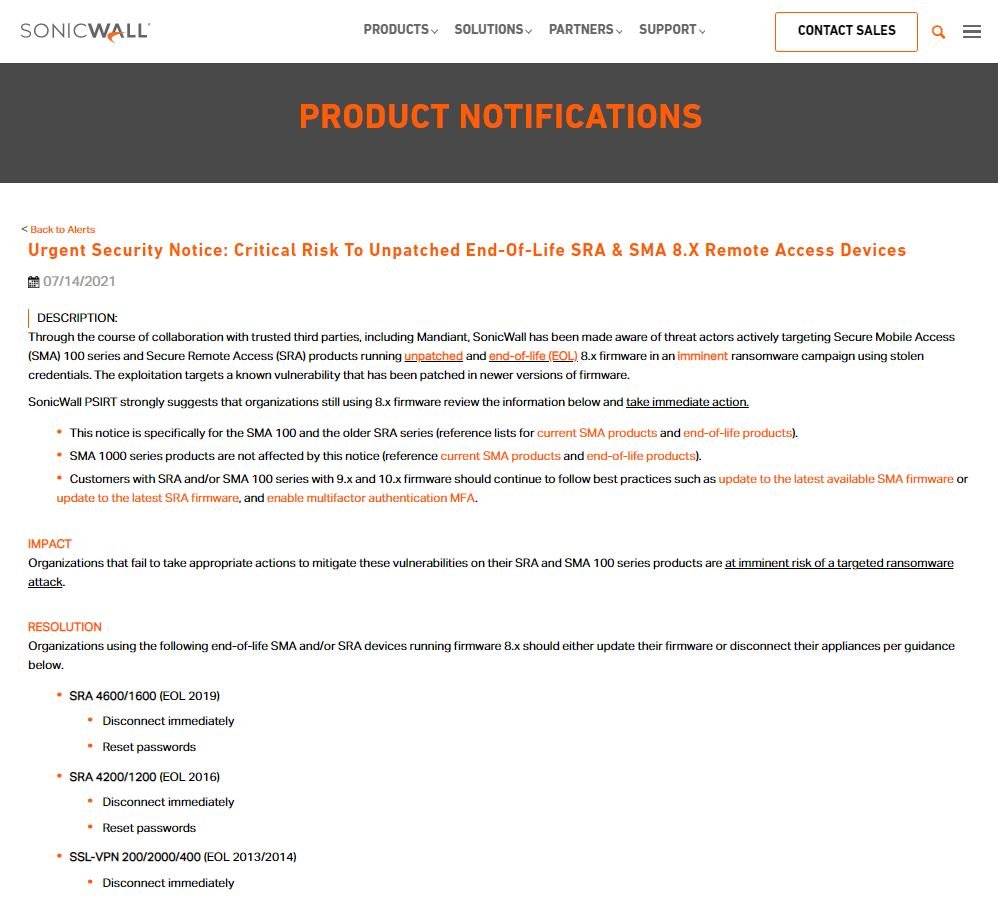

La compañía solicitó a las organizaciones que emplean dispositivos comprometidos con firmware 8.x que actualicen el firmware de inmediato o bien que desconecten estos dispositivos lo antes posible para evitar los riesgos de explotación. SonicWall también recomienda restablecer todas las credenciales asociadas con los dispositivos vulnerables lo antes posible, además de habilitar la autenticación multifactor.

Hace algunos meses también se reportó que un grupo de hackers maliciosos estaba explotando una falla día cero en los dispositivos VPN SonicWall SMA 100 con el fin de desplegar una variante de ransomware conocida como FiveHands. El grupo de hacking explotaba la falla CVE-2021-20016 con el fin de comprometer las implementaciones vulnerables.

Esta misma falla fue explotada en ataques dirigidos a los sistemas internos de SonicWall en enero y luego explotada en escenarios reales. En marzo, los analistas de amenazas de Mandiant descubrieron otras tres vulnerabilidades de día cero en los productos de seguridad de correo electrónico alojados y en las instalaciones de SonicWall.

Estas fallas día cero también fueron explotadas activamente por un grupo identificado como UNC2682 para sistemas de backdoor que utilizan shells web BEHINDER, lo que les permite moverse lateralmente a través de las redes de las víctimas y obtener acceso a correos electrónicos y archivos confidenciales.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad