Un equipo de especialistas en ciberseguridad publicó sus hallazgos sobre un nuevo enfoque basado en el análisis de la irradiación de campos electromagnéticos en dispositivos de Internet de las Cosas (IoT), lo que permitiría identificar complejas variantes de malware en estos sistemas.

Desde hace años los dispositivos IoT se convirtieron en un objetivo predilecto de los actores de amenazas, pues características como la falta de mecanismos de seguridad avanzados y uso de firmware común los hace altamente vulnerables a diversas variantes de ciberataques.

La técnica descrita por este equipo permitiría a los analistas de malware determinar exactamente qué tipo de software malicioso está infectando un dispositivo IoT, sin importar si el código está ofuscado para evadir la detección y empleando solamente información de canal lateral.

Los expertos aseguran que la irradiación de campo electromagnético que se mide desde el dispositivo es prácticamente indetectable para el malware, por lo que sus técnicas de evasión no aplican en estas lecturas: “Dado que el malware no tiene control sobre eventos externos a nivel de hardware, un sistema de monitoreo y seguridad basado en componentes de hardware no puede ser desactivado, ni siquiera por las muestras de malware más avanzadas”.

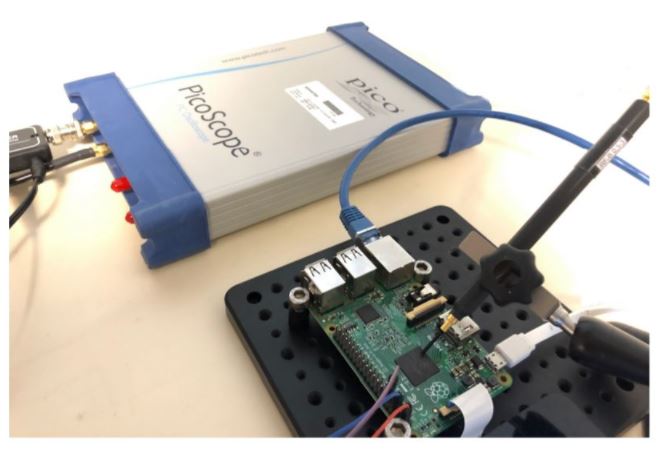

La mejor parte de este hallazgo es que la aplicación de tal enfoque de seguridad no requiere realizar modificaciones en los dispositivos IoT: “Probamos analizando una Raspberry Pi usando código inofensivo y cargas maliciosas. Usamos un osciloscopio con ancho de banda de 1GHz (Picoscope 6407) conectado a una H-Field Probe (Langer RF-R 0.3-3), donde la señal electromagnética se amplifica usando un Langer PA-303 + 30dB. Para capturar la ejecución prolongada de malware, las señales se muestrearon a una frecuencia de muestreo de 2MHz”, agregan los expertos.

Los datos recopilados pueden resultar ruidosos, por lo que los investigadores también implementaron una etapa de procesamiento para aislar las señales relevantes para el análisis. Esta información se utilizó para entrenar modelos de redes neuronales y algoritmos de aprendizaje automático, responsables de clasificar los tipos de malware, binarios y métodos de ofuscación.

En total, los investigadores recolectaron unos 3000 rastros correspondientes a 30 binarios de malware y 10,000 rastros de actividad no maliciosa. Este enfoque permite predecir la presencia de al menos tres tipos de malware genéricos en dispositivos IoT con una precisión del 99%, concluyeron los expertos.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad