Tal como se ha podido comprobar en otros incidentes de seguridad, las redes de cadena de suministro son un objetivo de gran interés y fácilmente accesibles para los actores de amenazas, además de que es un punto altamente vulnerable para las redes afectadas. El equipo de investigación de Palo Alto Networks reportó el hallazgo de un nuevo ataque de cadena de suministro capaz de abusar de una plataforma de video en la nube para la operación de una campaña de skimming.

Como recordará, un ataque de skimming consiste en la inyección de código JavaScript malicioso en un sitio web para que los actores de amenazas puedan tomar control del formulario HTML y recopilar información confidencial de los usuarios. En este caso, el código malicioso se encuentra oculto en un video, que al ser importado extenderá la tarea de skimming a otras plataformas.

Hasta el momento se han detectado al menos 100 sitios web de la industria inmobiliaria afectados por esta campaña, lo que indica la gran capacidad de expansión de los hackers. Todos los sitios web comprometidos pertenecen a una empresa matriz y el origen del ataque es la importación del video cargado de scripts maliciosos.

Plataformas comprometidas

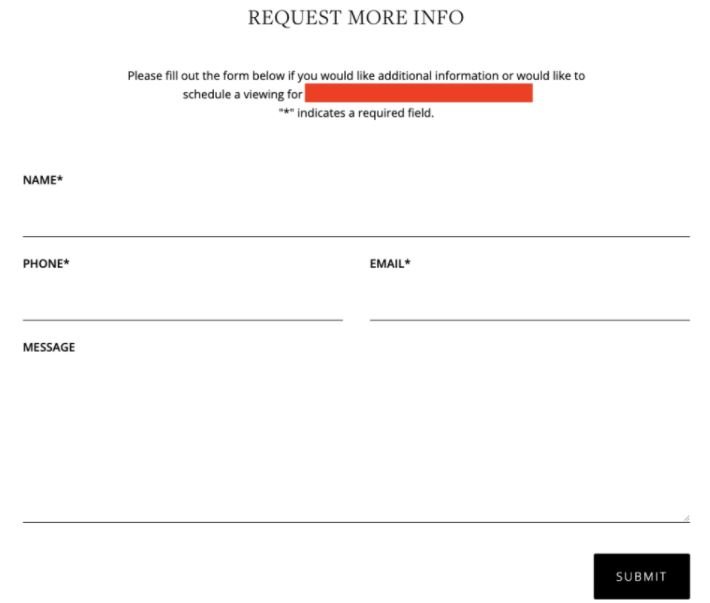

Prácticamente todos los sitios web afectados cuentan con un formulario que los usuarios pueden completar para solicitar informes adicionales sobre una propiedad en venta. Como podemos ver a continuación, los formularios solicitan información personal de los interesados.

Al tratar de acceder a la página, los investigadores lograron detectar la carga del skimmer en una URL de iframe:

Posteriormente los investigadores lograron identificar el código de skimming, el cual se encuentra cuidadosamente ofuscado. Los investigadores tuvieron que dividir el código en cuatro partes diferentes para entender mejor su funcionamiento, lo que permitió identificar plenamente todas sus funciones.

Video malicioso

Como se menciona anteriormente, la característica más destacada de este ataque es el uso del video cargado con código malicioso. Al parecer, esta táctica es posible debido a que cuando los usuarios de plataformas en la nube crean un reproductor, es posible agregar sus propias personalizaciones de JavaScript cargando un archivo para que sea incluido en su reproductor. En este caso, el usuario cargó un script para ocultar código malicioso.

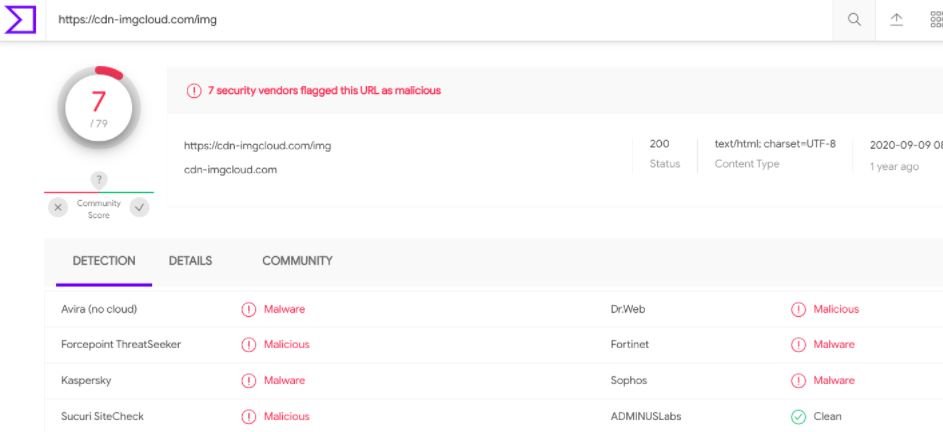

Los investigadores teorizan que los actores de amenazas lograron alterar el script estático en su ubicación alojada adjuntando el código de skimming; en la siguiente actualización del reproductor, la plataforma de video vuelve a integrar el archivo comprometido y lo entrega junto con el reproductor afectado. Un análisis posterior revela que el código malicioso intenta recopilar información confidencial de las víctimas (nombres, direcciones email y números de teléfono) para posteriormente enviar estos datos a un servidor de recopilación, identificado como malicioso en la plataforma VirusTotal.

Los investigadores creen que esta campaña es efectiva gracias a la combinación del código malicioso cuidadosamente ofuscado y el uso de la plataforma de videos en la nube, lo que además podría extender de forma desmedida debido a sus cualidades intrínsecas.

Palo Alto considera que las organizaciones deben adoptar nuevas estrategias de prevención, pues los actores de amenazas siguen creando nuevas formas de atacar, explotando vectores nunca antes vistos o siquiera pensados anteriormente, pues el simple bloqueo de nombres de dominio o URLs maliciosas no es capaz de evitar estas infracciones de seguridad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad