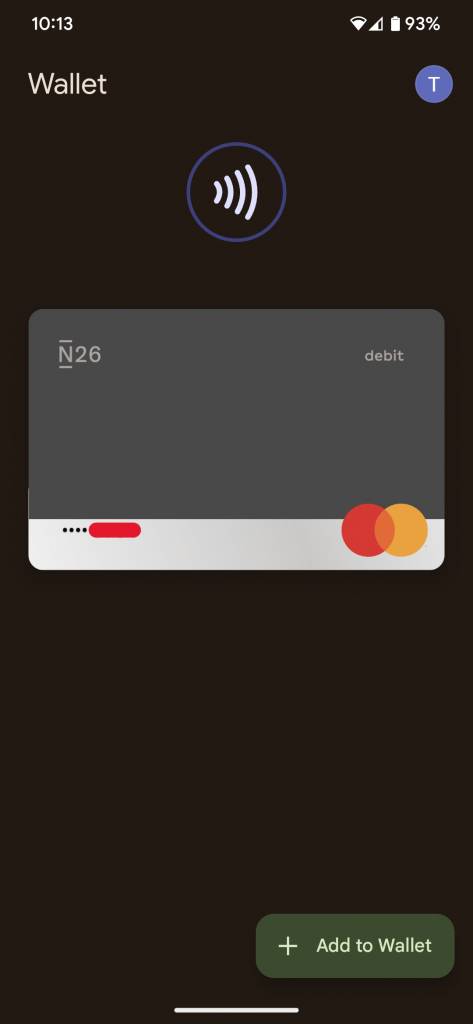

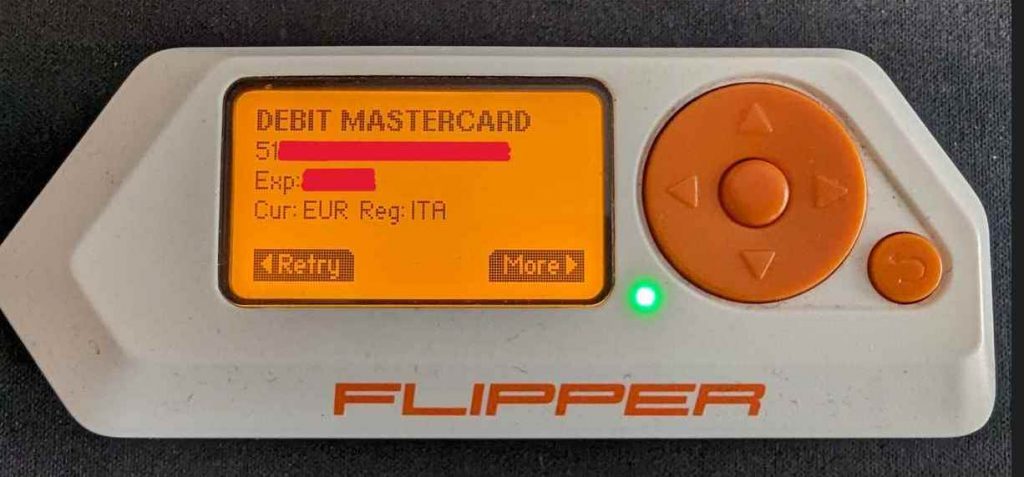

Un intruso podría utilizar una vulnerabilidad de seguridad en la función de App Pinning de Android para realizar compras ilegales utilizando Google Wallet si está lo suficientemente decidido a hacerlo. Debido a la vulnerabilidad, un atacante puede acceder al número completo de la tarjeta, así como a la fecha de vencimiento, desde un dispositivo bloqueado. Para aprovechar la vulnerabilidad identificada como CVE-2023-35671, un atacante necesitaría acceso físico al dispositivo de la víctima. Después de eso, tendrían que poner el dispositivo en modo App Pin y mantenerlo cerca de un escáner NFC . Una vez leídos los datos de la tarjeta, el autor puede utilizarla para realizar un pago ilícito.

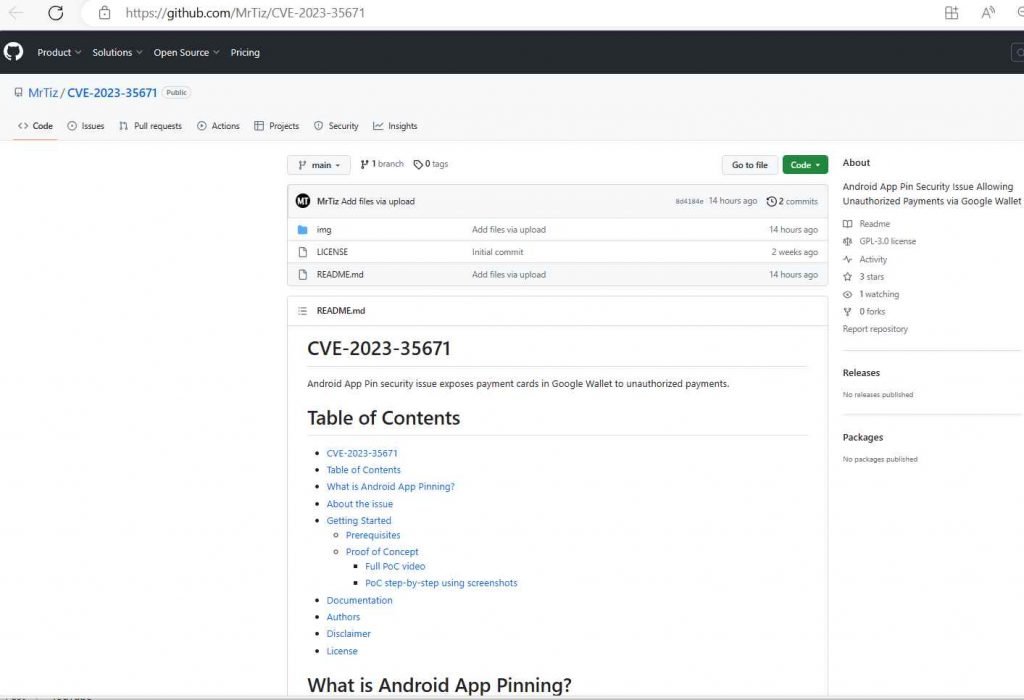

Tiziano Marra, un hacker ético, fue quien descubrió la vulnerabilidad. Esta vulnerabilidad, a la que se le ha asignado el identificador CVE-2023-35671, no es un fallo de seguridad típico. Una falla en la divulgación de información, a veces conocida como bomba de tiempo, está en el centro del problema y, en última instancia, resulta en un error lógico. ¿Cuáles son las posibles repercusiones? Proporciona una capacidad perniciosa a un atacante para recopilar el número completo de la tarjeta, así como los datos de caducidad de la misma.

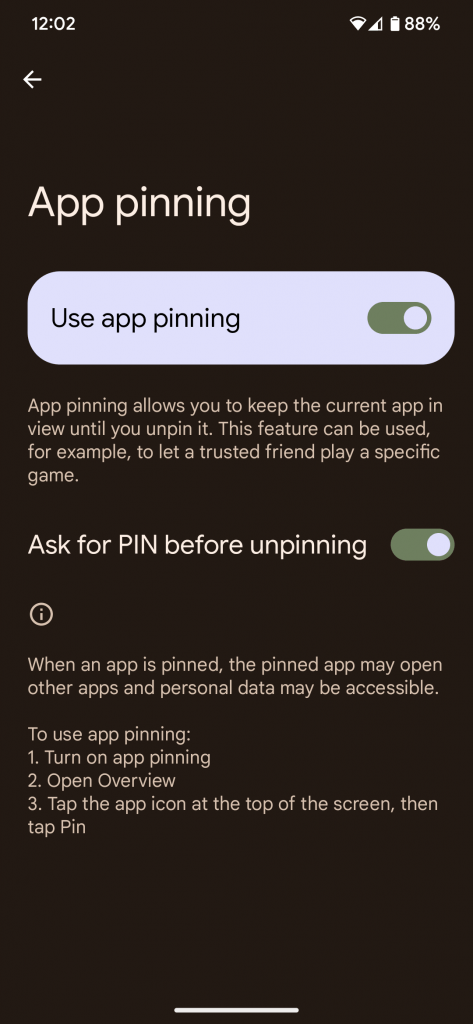

La función App Pinning de Android es donde se puede acceder a la vulnerabilidad una vez que ya ha sido explotada. La fijación de aplicaciones de Android se denominó por primera vez “fijación de pantalla” cuando se introdujo por primera vez con Android 5.0 Lollipop (nivel de API 21) el 12 de noviembre de 2014. En los teléfonos inteligentes Android, esta poderosa característica de seguridad mejora la capacidad del usuario para regular su privacidad y proteger sus datos.

Los usuarios tienen la posibilidad de restringir su dispositivo móvil a un solo programa mediante el uso de una función conocida como “fijación de aplicaciones”, que restringe efectivamente su acceso a otras aplicaciones y datos confidenciales. Esta capacidad demostró ser muy útil en situaciones en las que mantener un entorno de trabajo altamente concentrado, tratar con terminales públicas o compartir un dispositivo eran requisitos necesarios. Cuando se hace esto, se impide que usuarios no autorizados accedan a datos, programas y configuraciones personales, lo que contribuye a una experiencia digital general más segura.

Los siguientes procedimientos suelen incluirse al implementar la fijación de aplicaciones como método de gestión de aplicaciones:

Los usuarios pueden habilitar esta función yendo al menú Configuración en su teléfono inteligente y seleccionando el menú Seguridad y Privacidad seguido del menú Más configuraciones de seguridad y luego seleccionando la opción Fijar aplicación. Una vez que se haya habilitado, los usuarios podrán elegir cualquier aplicación que quieran anclar.

Iniciar la aplicación elegida es el primer paso en el proceso de fijación, que permite a los usuarios ingresar al modo de fijación. Esta operación bloqueará permanentemente el dispositivo dentro de la interfaz de usuario de la aplicación elegida.

Cuando utilice el modo fijado, no podrá interactuar con ninguna otra aplicación, ya que quedará momentáneamente oculta a la vista. Si intentas pasar a otra aplicación, acceder a notificaciones o realizar cualquier otra función mientras la aplicación fijada está abierta, el dispositivo te recordará que estás en la aplicación equivocada y te mantendrá allí.

Salir del modo fijado Los usuarios a menudo necesitan proporcionar una capa adicional de autenticación para salir de este modo. Esto puede consistir en ingresar un PIN, patrón o contraseña preestablecidos, o puede lograrse mediante el uso de reconocimiento biométrico (como huellas dactilares o reconocimiento facial). Debido a este grado adicional de seguridad, solo los usuarios a los que se les permite hacerlo pueden salir del entorno de la aplicación anclada.

Fijar una aplicación de Android tiene muchas ventajas, incluidas las siguientes:

El modo fijado protege la privacidad y seguridad de los usuarios al impedir el acceso no deseado a información, datos y programas privados que se consideran particularmente confidenciales.

Terminales públicas: la fijación de aplicaciones es importante en escenarios como quioscos o dispositivos compartidos, ya que limita a los usuarios a un solo programa, lo que disminuye el peligro de acceso ilegal y exposición de datos. Esto se puede lograr fijando la aplicación a la pantalla de inicio del dispositivo.

Enfoque y productividad: los usuarios pueden establecer entornos de trabajo enfocados restringiendo las capacidades de su dispositivo a una sola aplicación orientada a tareas. Esto puede aumentar su nivel de productividad.

Fijar una aplicación a la pantalla de inicio permite a los padres limitar el acceso de sus hijos sólo a aquellos juegos y programas que sean adecuados para su edad o aquellos que sean instructivos.

En pocas palabras, la fijación de aplicaciones de Android, que anteriormente se denominaba “fijación de pantalla”, se lanzó con Android 5.0 Lollipop y ofrece un control integral sobre la funcionalidad y el acceso del dispositivo. Proporciona mayor seguridad, privacidad e interacción enfocada con información digital al designar una determinada aplicación como la que puede usarse y necesita autenticación para salir de ese modo.

Hay un error lógico en el código que hace posible que un lector NFC de uso general lea el número completo de la tarjeta y los datos de vencimiento incluso cuando la pantalla del dispositivo está bloqueada. Este problema se puede encontrar en el archivo HostEmulationManager.java, que se encuentra en la sección onHostEmulationData. Esto podría resultar en la filtración de información local sin la necesidad de derechos de ejecución adicionales. La explotación puede ocurrir sin la participación del usuario.

Según los cálculos de Google, la gravedad de esta vulnerabilidad es bastante alta. Además de sus descubrimientos, el hacker tuvo la amabilidad de presentar un ataque de prueba de concepto, que llamó la atención sobre la gravedad de esta vulnerabilidad de alta gravedad.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad