- La pandilla de Quantum Locker demostró capacidades para operar la extorsión de ransomware incluso en entornos de nube como Microsoft Azure.

- Los operadores criminales de la pandilla Quantum demostraron la capacidad de buscar y eliminar copias de respaldo secundarias almacenadas en cubos y blobs en la nube.

- La pandilla Quantum Locker se dirige al personal de administración de TI para recopilar información confidencial de la red y acceso de credenciales.

- Durante sus intrusiones, los operadores de Quantum roban el acceso a los servicios de almacenamiento de archivos en la nube empresarial, como Dropbox, para recopilar credenciales confidenciales.

- Se observaron adquisiciones de cuentas raíz en la nube en el cuarto trimestre de 2022 durante las intrusiones de bandas de Quantum en el norte de Europa.

Perspectivas de incidentes

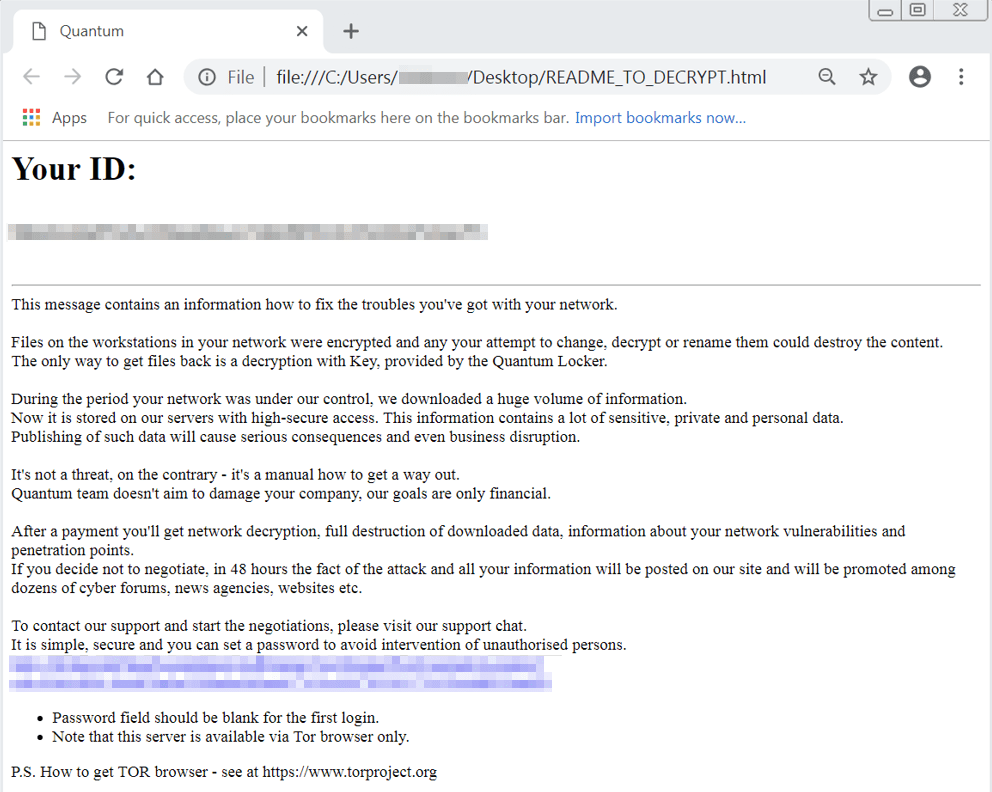

Durante las últimas semanas la empresa belga Computerland compartió información con la comunidad europea de inteligencia de amenazas sobre los TTP Quantum adoptados en ataques recientes. La información compartida reveló que la pandilla Quantum usó un modus operandi particular para atacar a las grandes empresas que dependen de los servicios en la nube en la región NACE.

Los detalles técnicos divulgados sobre las intrusiones recientes confirman la capacidad de la pandilla Quantum Locker para realizar ataques de sabotaje y ransomware incluso contra empresas que dependen en gran medida de entornos en la nube.

Por ejemplo los TTP empleados en un ataque reciente incluyen la adquisición completa de los servicios en la nube de la empresa Microsoft a través del compromiso de la cuenta raíz (T1531). Tal acción es particularmente angustiosa para la empresa víctima: todos los servicios y usuarios de Microsoft, incluidos los servicios de correo electrónico y los usuarios habituales, permanecerían inutilizables hasta la respuesta del proveedor, que podría durar incluso días, según el proceso de verificación de la solicitud de restablecimiento.

Además, la información sobre los ataques del cuarto trimestre de 2022 informó que los operadores de Quantum Locker pueden ubicar y eliminar todos los almacenamientos de blobs de Microsoft Azure de la víctima para lograr la aniquilación de copias de seguridad secundarias y la eliminación de datos comerciales (T1485). Incluso si los servicios en la nube teóricamente pudieran brindar soporte para la restauración de blobs y depósitos antiguos, la recuperación de datos “eliminados permanentemente” a menudo requiere días y es posible que ni siquiera esté disponible debido a las restricciones técnicas internas del proveedor.

Los objetivos iniciales favoritos de los operadores de Quantum durante sus actividades recientes en el norte de Europa fueron los administradores de TI y el personal de redes. Mediante el acceso a sus recursos personales y carpetas compartidas de Dropbox, los atacantes pudieron recopilar credenciales administrativas confidenciales para extender el ataque a la superficie de la nube (T1530).

La información sobre incidentes de la empresa belga también confirma que Quantum está combinando estas nuevas técnicas incluso con técnicas de entrega de ransomware más tradicionales, como la modificación de las Políticas de grupo de dominio (T1484.001) para distribuir ransomware en las máquinas Windows locales y las computadoras portátiles de los usuarios, junto con el abuso del software legítimo Any Desk como herramienta de acceso remoto (T1219).

Además, durante las intrusiones recientes, los operadores de Quantum modificaron en gran medida la configuración de las herramientas de defensa de puntos finales, como Microsoft Defender (T1562.001). De hecho, los actores de amenazas pudieron insertar mediante programación exclusiones ad hoc para cegar el sistema de protección de endpoint integrado sin generar ninguna advertencia de apagado.

La firma belga también informa que la velocidad de cifrado promedio de Quantum Locker en un escenario híbrido en la nube del mundo real es de alrededor de 13 MB/s, una cantidad particularmente más lenta que otras familias de ransomware que adoptan el cifrado intermitente, lo que amplía las ventanas de oportunidad de los respondedores para la intercepción y contención a tiempo. .

Resumen del actor de amenazas

El ransomware Quantum Locker nació originalmente de los hash del programa de ransomware MountLocker operado por ciberdelincuentes de habla rusa en 2020. Antes de su nombre real, Quantum Locker ha sido renombrado muchas veces primero con el nombre AstroLocker y luego con el alias XingLocker.

Quantum Locker también estuvo involucrado en muchos ataques de alto perfil, como la empresa de seguridad israelí BeeSense, el presunto ataque a la administración local de la región de Cerdeña en Italia y agencias gubernamentales en la República Dominicana.

Indicador de compromiso

- Infraestructura de intrusión y exfiltración

- 146.70.87,66 M247-LOS-ÁNGELES EE. UU.

- 42.216.183,180 NorthStar CN

- Infraestructura de distribución:

- hxxp://146.70.87,186/load/powerDEF

- 146.70.87,186 M247-LOS-ÁNGELES

Fuente: https://securityaffairs.co/wordpress/138873/cyber-crime/quantum-locker-lands-in-the-cloud.html

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.