Los investigadores de seguridad cibernética publicaron detalles técnicos sobre una vulnerabilidad de FabriXss ahora parcheada que afecta a Azure Fabric Explorer.

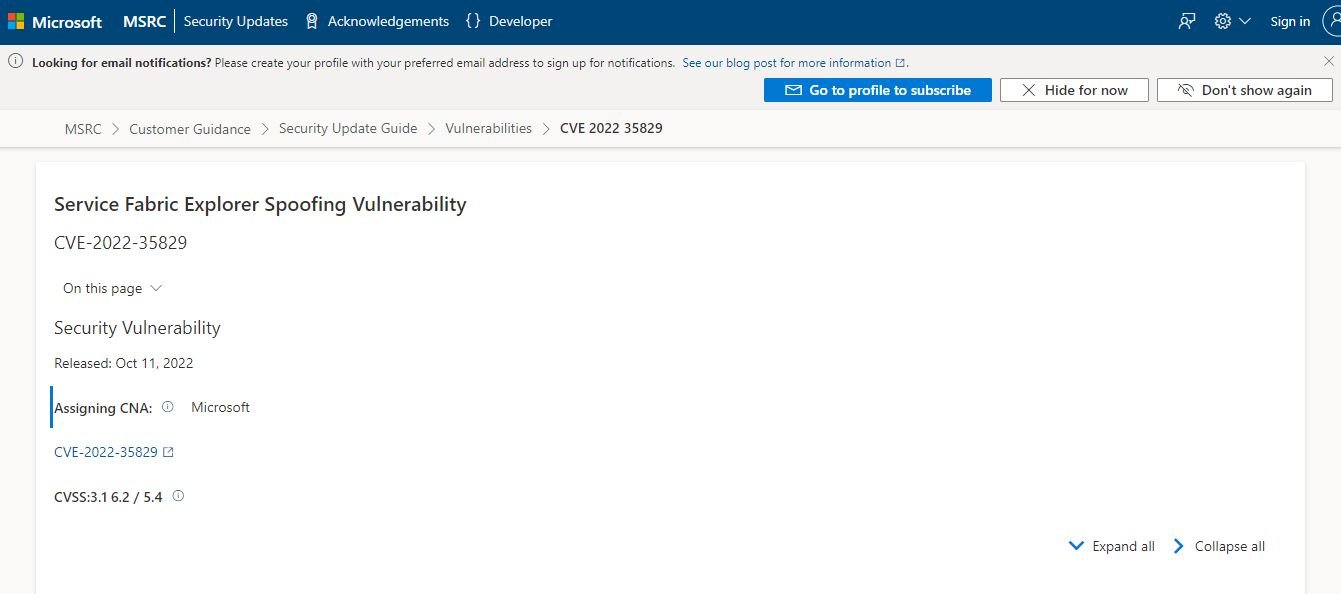

Los investigadores de Orca Security han publicado detalles técnicos sobre una vulnerabilidad FabriXss ahora parcheada, rastreada como CVE-2022-35829 (CVSS 6.2), que afecta a Azure Fabric Explorer.

Un atacante puede aprovechar la vulnerabilidad para obtener privilegios de administrador en el clúster. Para explotar esta vulnerabilidad, un atacante debe tener el permiso CreateComposeDeployment.

Orca Security informó sobre la vulnerabilidad a Microsoft en agosto de 2022 y la compañía la abordó con el lanzamiento de las actualizaciones Patch Tuesday de octubre de 2022 .

La vulnerabilidad afecta a Azure Fabric Explorer versión 8.1.316 y anteriores.

La herramienta de código abierto SFX permite administrar clústeres de Azure Service Fabric.

La herramienta SFX proporciona un tablero compartido a muchos grupos de usuarios, como clientes y clientes. Los expertos descubrieron que un usuario con un perfil de “Implementador” con un solo permiso para “Crear nuevas aplicaciones” puede crear un nombre de aplicación malicioso y abusar de los permisos de Administrador para realizar una amplia gama de actividades maliciosas.

“SFX puede “alojar” muchos tipos de usuarios en un tablero compartido. Por ejemplo, un Fabric Cluster que es mantenido y controlado por un Administrador de la Organización X, también puede ofrecer servicios a sus clientes desde la misma organización”. lee la publicación publicada por Orca Security. “Descubrimos que un usuario de tipo Implementador con un permiso único para ‘Crear nuevas aplicaciones’ a través del tablero, puede usar este permiso único para crear un nombre de aplicación malicioso y abusar de los permisos de Administrador para realizar varias llamadas y acciones”.

El atacante puede restablecer un nodo de clúster borrando todas las configuraciones personalizadas, como contraseñas y configuraciones de seguridad, y creando nuevas contraseñas y obteniendo permisos completos de administrador.

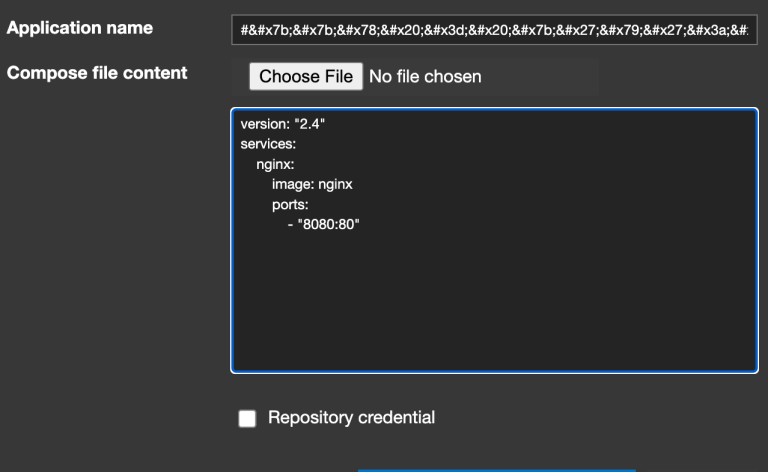

Un atacante puede desencadenar la vulnerabilidad XSS enviando la entrada especialmente diseñada durante el paso de creación de la aplicación.

Los expertos describen un procedimiento paso a paso para activar la vulnerabilidad junto con una grabación de pantalla:

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad