Investigadores publicaron una investigación en la que detallan un método para tomar control de los altavoces inteligentes, lo que permitiría a los actores de amenazas realizar llamadas telefónicas, acceder a sitios web e-commerce y controlar electrodomésticos, puertas y cerradoras vinculadas a estos dispositivos.

Según el reporte, el ataque funciona mediante el uso del altavoz para emitir comandos de voz, siempre y cuando el comando emitido contenga la palabra de activación del dispositivo. La investigación fue publicada por la Royal Hollowat University en Londres y la Universidad de Catania, Italia.

Los investigadores mencionan que un actor de amenazas también podría explotar una vulnerabilidad de voz completa, permitiendo a los dispositivos Amazon Echo ejecutar comandos autoemitido sin reducir temporalmente el volumen del dispositivo explotado.

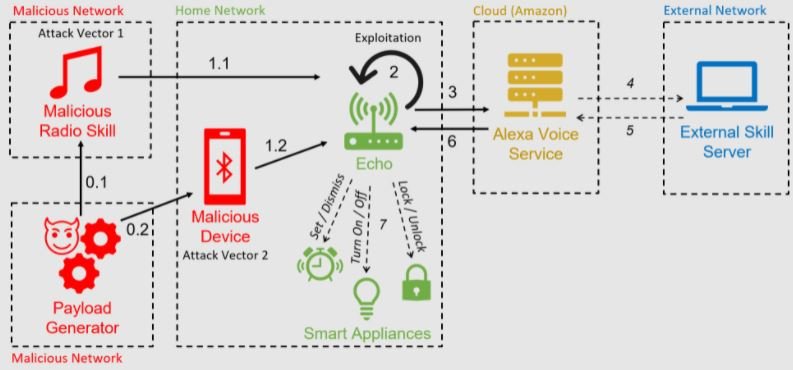

Este ataque se basa en la funcionalidad de Alexa para obligar a los dispositivos a realizar comandos autoemitidos, en lo que los investigadores han descrito como un escenario de “Alexa contra Alexa”. Se requieren unos cuantos segundos de proximidad a un dispositivo expuesto para que un actor de amenazas pueda pronunciar el comando de voz para emparejarlo con el dispositivo del atacante.

Otras variantes del ataque se basan en el uso de una estación de radio maliciosa, responsable de generar los comandos autoemitidos. Ese ataque ya no es posible debido a la forma en que Amazon mitigó las fallas reportadas, aunque algunos dispositivos Echo Dot de tercera y cuarta generación podrían seguir siendo vulnerables.

El escenario Alexa contra Alexa comienza cuando un dispositivo Echo vulnerable se conecta vía Bluetooth al dispositivo del atacante. A partir de ese momento, el atacante puede usar una aplicación de texto a voz u otros medios para transmitir comandos de voz; los investigadores publicaron un video como prueba de concepto (PoC):

Es posible explotar el escenario Alexa contra Alexa para ejecutar comandos que podrían poner en riesgo todo un entorno doméstico donde se use un dispositivo Echo o Alexa, exponiendo a los usuarios a actividades maliciosas como:

- Secuestro de otros dispositivos de Internet de las Cosas (IoT) de uso doméstico

- Realizar llamadas a cualquier número de teléfono con fines maliciosos

- Hacer compras no autorizadas utilizando la cuenta de Amazon del usuario afectado. Los usuarios aún podrían ser alertados sobre la actividad maliciosa

- Manipulación del calendario previamente vinculado de un usuario para agregar, mover, eliminar o modificar eventos programados

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad