Un investigador ha detectado una vulnerabilidad en algunas de las variantes de malware y ransomware más comunes en la actualidad y cuya explotación permitiría interrumpir el cifrado de archivos en los sistemas infectados, impidiendo los ataques exitosos. Entre las cepas de ransomware afectadas por esta falla destacan peligrosas variantes como AvosLocker, Conti, LockBit, REvil y la recientemente detectada Black Basta.

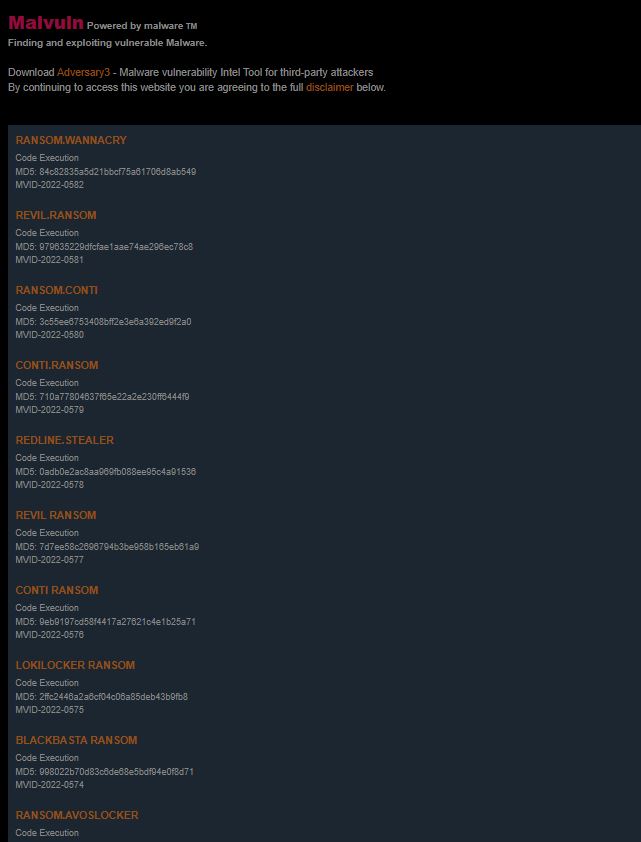

El investigador, identificado como hyp3rlinx, analizó estas y otras variantes de malware, descubriendo que algunas de las muestras eran vulnerables a un ataque de secuestro de DLL, usualmente empleado por los actores de amenazas para la inyección de código malicioso en una aplicación vulnerable. El reporte fue compartido con BleepingComputer.

El investigador elaboró un informe describiendo el tipo de vulnerabilidad encontrada para cada muestra de malware afectada, además del hash de la muestra, un exploit de prueba de concepto (PoC) y un video de demostración. Cabe mencionar que el secuestro de DLL funciona solo en sistemas Windows y explota la forma en que las aplicaciones buscan y cargan los archivos de Biblioteca de Vínculos Dinámicos (DLL) que requieren.

Un programa vulnerable puede cargar una DLL desde una ruta fuera de su directorio, permitiendo ataques de escalada de privilegios y ejecución de código malicioso. Acorde a hyp3rlinx, la explotación de la falla en las variantes de ransomware analizadas permite la ejecución de código para finalizar el proceso de pre cifrado.

El investigador menciona que esta falla permitiría aplicar una protección adicional contra las infecciones de ransomware, colocando la DLL en una ubicación de interés potencial para los actores de amenazas. Una vez que se carga la DLL de explotación, el proceso del ransomware se interrumpe, impidiendo el cifrado de datos.

Esta protección puede resultar altamente efectiva, ya que aunque el malware pueda evadir las soluciones de seguridad en el sistema objetivo, no puede hacer nada contra las DLL, ya que son solo archivos almacenados en el disco del host y que permanecen inertes hasta que se cargan. No está claro qué versiones de estas variantes de ransomware se ven afectadas por este ataque, aunque se estima que este método solo será funcional por un corto tiempo, ya que estas operaciones de ransomware seguramente actualizarán su código para abordar el error.

En ocasiones anteriores, hyp3rlinx ha presentado informes similares sobre problemas de seguridad en variantes de malware. En su último reporte, el experto detalló múltiples errores en RedLine, un malware para el robo de información desde navegadores web, plataformas de mensajería, clientes FTP y billeteras de criptomoneda.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad