Investigadores de Avast desarrollaron una herramienta de descifrado para el ransomware TaRRaK, una variante de malware detectada a mediados de 2021 y caracterizada por los múltiples errores en su codificación. Gracias a esta herramienta, las víctimas podrán recuperar sus archivos cifrados sin tener que negociar con los operadores de TaRRaK.

Antes de conocer la herramienta de descifrado, veamos algunos detalles sobre el desarrollo del ransomware, además de su proceso de cifrado y errores cometidos por sus creadores.

Conducta y desarrollo

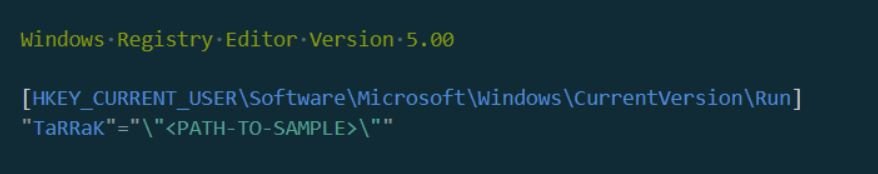

TaRRaK está escrito en .NET y su código no está protegido con ofuscación o cualquier otro método de evasión. Cuando se ejecuta, el ransomware crea un mutex identificado como TaRRaK para garantizar que solo se ejecute una instancia del malware, además de crear una entrada de registro de inicio automático para ejecutar el ransomware en cada inicio de sesión del sistema objetivo:

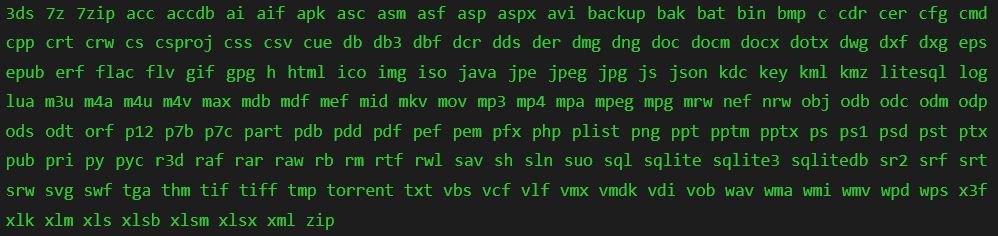

El ransomware contiene una lista de 178 extensiones de archivo:

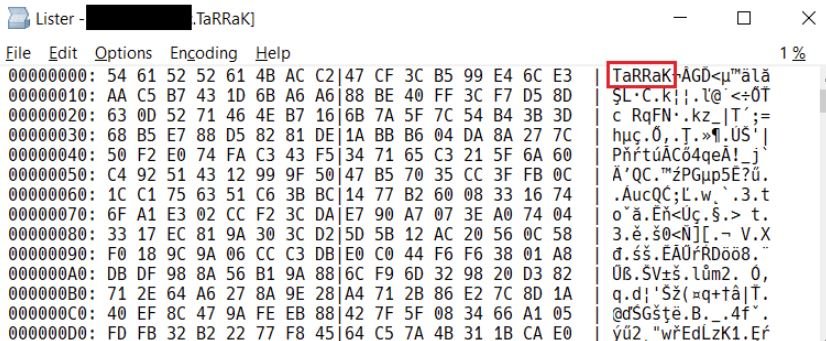

Después de evitar carpetas con cadenas como $Recycle.Bin, :\Windows, \Program Files, \Local\Microsoft\, y :\ProgramData\, los archivos cifrados reciben la extensión TaRRaK:

Cifrado de archivos y errores

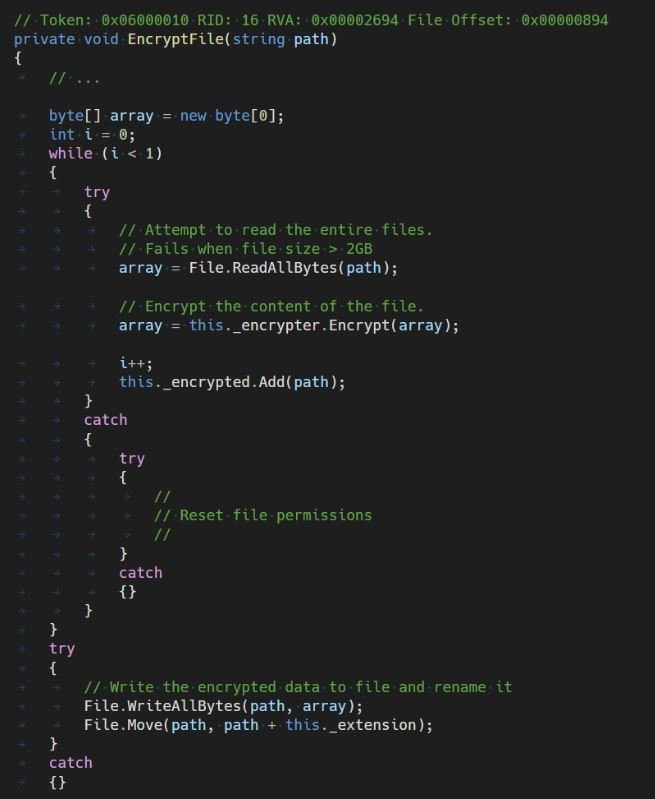

El código fuente y el proceso de cifrado están plagados de errores:

La muestra de malware intenta leer el archivo completo en la memoria usando File.ReadAllBytes(). Esta función tiene un límite interno que establece que se puede cargar un máximo de 2 GB de datos; en caso de que el archivo sea más grande, la función lanza una excepción, que luego es manejada por el bloque try-catch, que solo maneja una condición de permiso denegado.

TaRRaK agrega una entrada de ACL que otorga acceso completo a todos y vuelve a intentar la operación de lectura de datos. En caso de que se presente cualquier otro error, la excepción se vuelve a generar y el ransomware entra en un loop infinito.

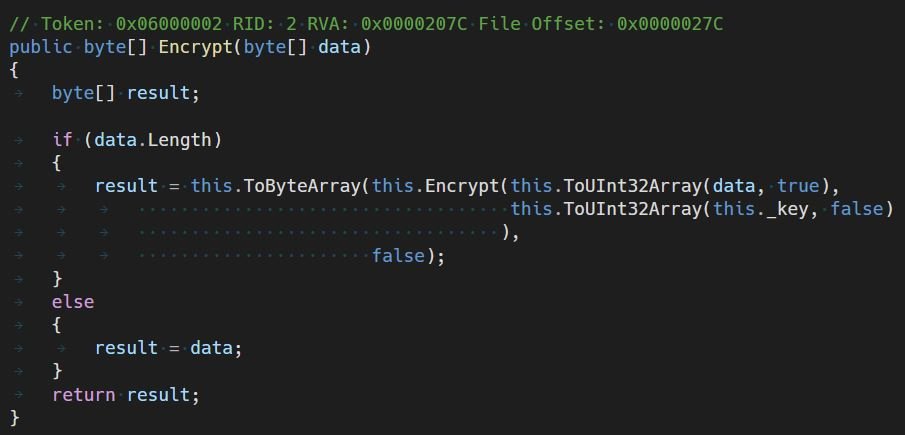

Aunque la operación de carga resulte exitosa y los datos del archivo puedan entrar en la memoria, la función Encrypt convierte la matriz de bytes en una matriz de enteros de 32 bits.

El malware asigna otro bloque de memoria con el mismo tamaño que el tamaño del archivo y luego realiza una operación de cifrado, utilizando un algoritmo de cifrado personalizado. La matriz Uint32 cifrada se convierte en otra matriz de bytes y se escribe en el archivo. Por lo tanto, además de la asignación de memoria para los datos del archivo original, se asignan dos bloques adicionales; si alguna de las asignaciones de memoria falla, genera una excepción y el ransomware vuelve a entrar en loop.

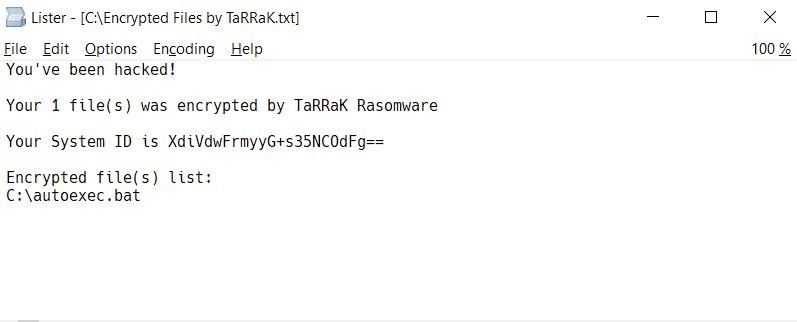

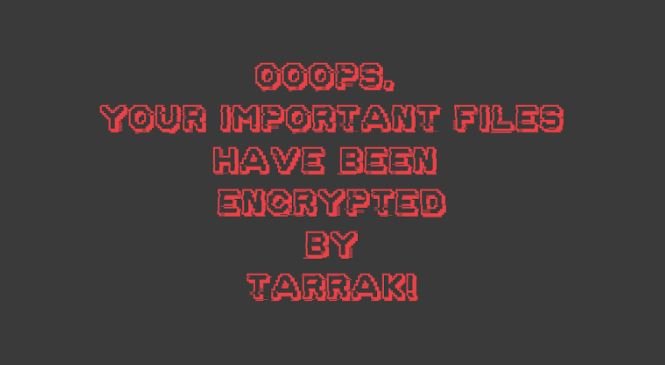

En los inusuales escenarios en que el ransomware logra completar el proceso de cifrado sin errores, aparecerá una nota de rescate en la carpeta root de las unidades comprometidas, además de mostrar un anuncio en el escritorio del usuario:

Herramienta de descifrado

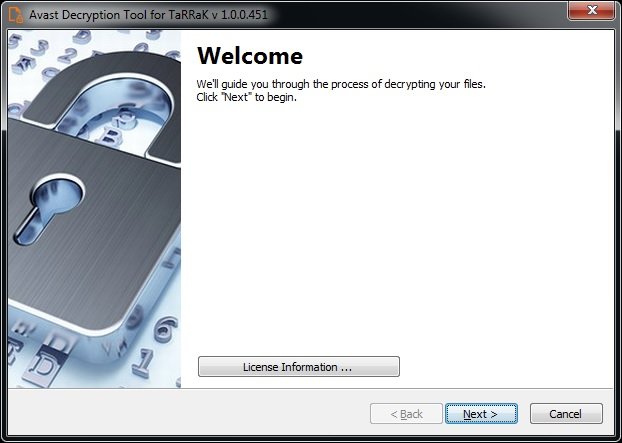

Los especialistas de Avast detallaron el proceso para descifrar los archivos infectados con el ransomware TaRRaK:

- Iniciar sesión en la misma cuenta del usuario afectado

- Descargar el descifrador de Avast gratuito para Windows de 32 o 64 bits

- Ejecutar el archivo descargado

- En la página inicial, después de leer la información de la licencia, haga clic en “Siguiente”

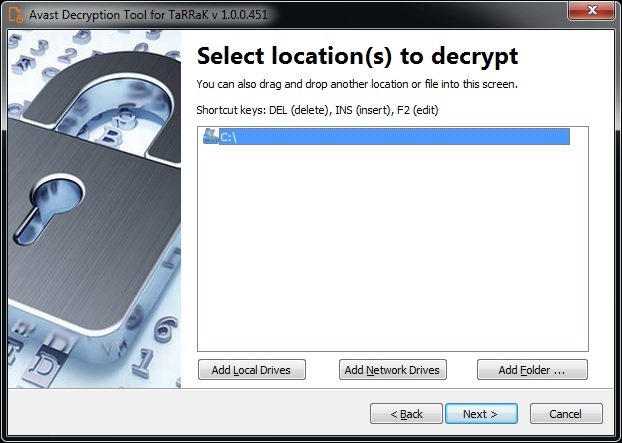

- En la página siguiente, seleccione la lista de ubicaciones en las que desea aplicar el descifrado. De forma predeterminada, la herramienta contiene una lista de todas las unidades locales:

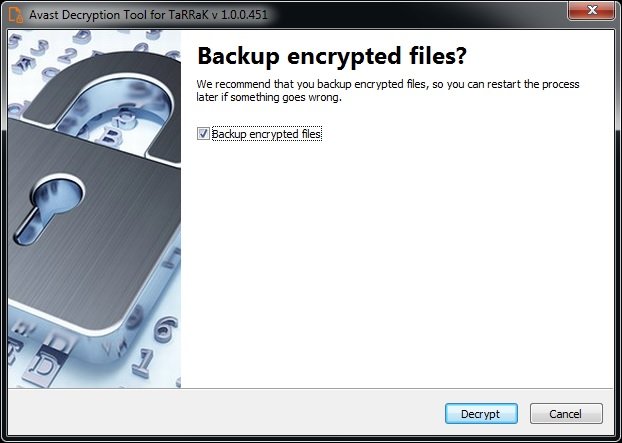

- Puede optar por hacer una copia de seguridad de los archivos cifrados en caso de que algo salga mal durante el proceso de descifrado. Finalmente, haga clic en “Descifrar” para recuperar su información.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad