En su más reciente alerta, el Buró Federal de Investigaciones (FBI) menciona que el grupo cibercriminal con motivaciones financieras conocido como FIN7 ha estado atacando a la industria de defensa de E.U., enviando a algunos empleados dispositivos USB maliciosos con el logotipo de LilyGO cargados con una poderosa variante de ransomware.

Al parecer, los cibercriminales usaron el Servicio Postal de E.U. (USPS) y la red de United Parcel Service (UPS) para enviar dispositivos BadUSB o Bad Beetle USB, empleados para obtener un punto de entrada a las organizaciones potencialmente afectadas.

La Agencia detalla cómo los operadores del ataque se hicieron pasar por miembros de Amazon y el Departamento de Salud y Servicios Humanos de E.U. (HHS), engañando a los usuarios afectados para hacer que abran los paquetes y conecten estos dispositivos a sus computadoras laborales.

Para hacer que los usuarios conectaran el dispositivo USB, los hackers fingen que contienen archivos gubernamentales sobre medidas contra la COVID-19, o bien falsas tarjetas de regalo para servicios en línea.

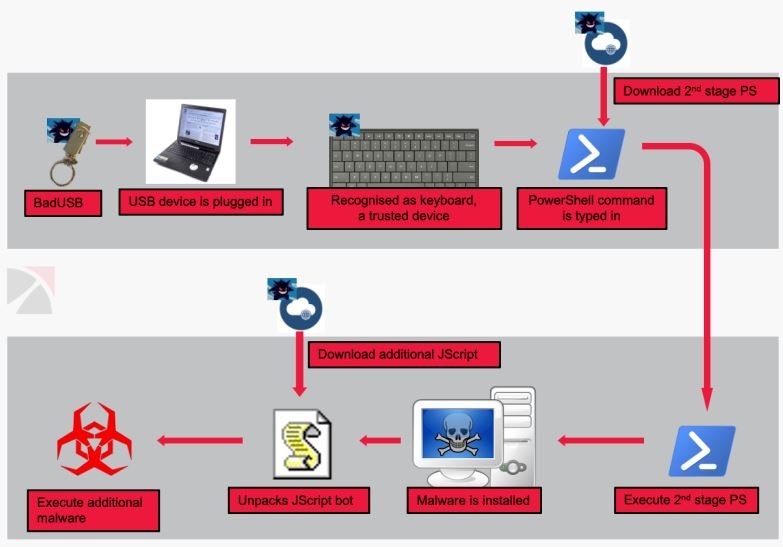

Cuando las víctimas conectan estos dispositivos a sus computadoras, se registra el equipo afectado como un teclado de Dispositivo de Interfaz Humana (HID), lo que permitirá que el dispositivo funcione incluso con los dispositivos USB maliciosos sin usar. Una vez realizada esta configuración, los hackers inyectan pulsaciones de teclado para instalar cargas útiles de malware.

Como se menciona anteriormente, el objetivo principal de esta campaña es inyectar diversas variantes de ransomware en los sistemas afectados. Para ello, los hackers usan herramientas como Metsploit, Cobalt Strike, el backdoor Griffon y algunos scripts de PoweShell, además de variantes de ransomware como BlackMatter y REvil. Por el momento se desconoce el alcance real del ataque, aunque no se descarta que hayan cientos de organizaciones afectadas.

Este reporte viene después de que el FBI detallara una operación en la que FIN7 se hacía pasar por Best Buy para enviar paquetes similares con unidades flash maliciosas a través de USPS a hoteles, restaurantes y comercios minoristas. Los informes de tales atacantes comenzaron a surgir en febrero de 2020, extendiéndose por casi dos años.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad