Aunque la compañía no publicó un aviso o anuncio oficial en su sitio web, los clientes afectados recibieron correos electrónicos con detalles sobre el incidente de seguridad.

Zendesk afirma que como resultado del ataque los actores de amenazas tuvieron acceso a datos no estructurados de una plataforma de registro durante un mes entre el 25 de septiembre y el 26 de octubre de 2022.

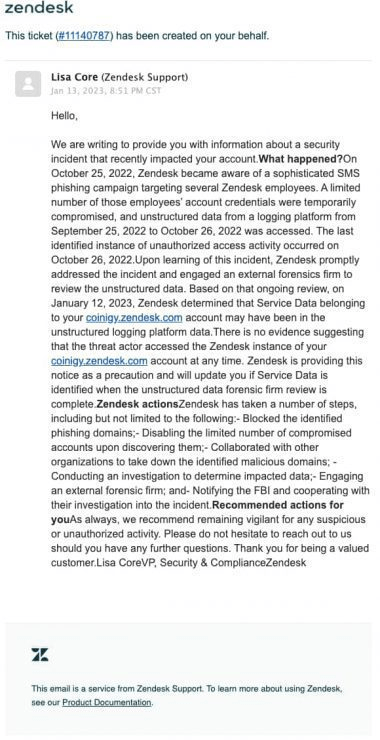

El 25 de octubre de 2022 Zendesk un proveedor de soluciones de servicio al cliente, vio comprometida su seguridad como resultado de una sofisticada campaña de phishing por SMS dirigida a sus empleados.

Como resultado del compromiso de las credenciales de la cuenta de los empleados, el actor de amenazas tuvo acceso a datos no estructurados de una plataforma de registro durante un mes entre el 25 de septiembre y el 26 de octubre de 2022.

Aunque la compañía no publicó un aviso o anuncio oficial en su sitio web los clientes afectados recibieron correos electrónicos con detalles sobre el incidente de seguridad.

Coinigy, un proveedor de servicios de billetera virtual, estuvo entre los afectados y, por lo tanto, recibió un correo electrónico del soporte de Zendesk el 13 de enero de 2023. La publicación de Coinigy sobre el compromiso explicaba que sintieron la necesidad de revelarlo a sus clientes e hicieron que se enviara el correo electrónico. por el público de Zendesk.

“Zendesk determinó que los datos de servicio que pertenecen a su cuenta coiningy.zendesk.com pueden haber estado en los datos de la plataforma de registro no estructurada (expuesta)”, explicó el correo electrónico de Zendesk. “No hay evidencia que sugiera que el actor de amenazas accedió a la instancia de Zendesk de su cuenta coiningy.zendesk.com en ningún momento”.

Aunque Coinigy fue informado del incidente en enero de 2023, parece que Zendesk notificó a otras víctimas mucho antes. Kraken un intercambio de Bitcoin y criptomonedas, informó a sus clientes sobre la violación de Zendesk en noviembre.

Kraken declaró que los atacantes vieron el contenido de los tickets de soporte, que incluían información como nombres, direcciones de correo electrónico, fechas de nacimiento y números de teléfono. El intercambio agregó además que las cuentas y los fondos no estaban en riesgo.

Es un conocido experto en seguridad móvil y análisis de malware. Estudió Ciencias de la Computación en la NYU y comenzó a trabajar como analista de seguridad cibernética en 2003. Trabaja activamente como experto en antimalware. También trabajó para empresas de seguridad como Kaspersky Lab. Su trabajo diario incluye investigar sobre nuevos incidentes de malware y ciberseguridad. También tiene un profundo nivel de conocimiento en seguridad móvil y vulnerabilidades móviles.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad