Tango es un conjunto de scripts y aplicaciones que ayudan de forma rápida y sencilla a desplegar honeypots, y luego ver los datos y el análisis de las sesiones de los atacantes. Existen dos scripts proporcionados que facilitan la instalación de los honeypots. Una de las secuencias de comandos “uf_only.sh” instalará los archivos de entrada y de salida de configuración necesarios. Y el otro script “sensor.sh” instalará el honeypot Cowrie requerida para la aplicación Tango Honeypot.

Hay algunas cosas que deben tenerse en cuenta antes de instalar:

- Al implementar la aplicación de entrada del sensor, la aplicación debe comunicarse con el sitio web ipv4.icanhazip.com para obtener la dirección IP externa del sensor. Esta información es útil para la parte de control del sensor de la aplicación. Si no usa esto, muchos de los campos de “Gestión del sensor” estará en blanco.

- Tango está diseñado para utilizar datos JSON con formato de Cowrie por Michel Oosterhof.

- Para integrar con VirusTotal es preciso añadir el usuario y clave de la aplicación, que se puede configurar en “/opt/splunk/etc/apps/tango/bin/vt.py”. Teniendo en cuenta que está limitado a 4 solicitudes por minuto, por lo que si se intenta hacer más que esto, no se recibirá ninguna información. Esto se refiere a la sección Análisis de archivos de la aplicación.

Este honeypot se compone por tres módulos:

El sensor.

El sensor Cowrie es altamente configurable, por lo que si desea agregar comandos de salida adicionales, hay un montón de recursos disponibles. Posee algunas opciones que se pueden cambiar en “/opt/cowrie/cowrie.cfg”, sin embargo, algunas de estas opciones romperá el envío de registros (como cambiar el puerto de escucha que se establece en 2222), también, hay algunos módulos adicionales, como mysql o xmpp, que se puede activar si lo desea, así como cambiar el nombre de host del honeypot.

El servidor.

Para recoger los registros que están enviando los sensores, se necesita instalar Splunk Enterprise en la parte servidor. Y proporciona la recolección de datos confiable y segura de fuentes remotas y reenvia estos datos para la indexación y consolidación. Pueden escalar a decenas de miles de sistemas remotos, recogiendo terabytes de datos con un impacto mínimo en el rendimiento.

La aplicación.

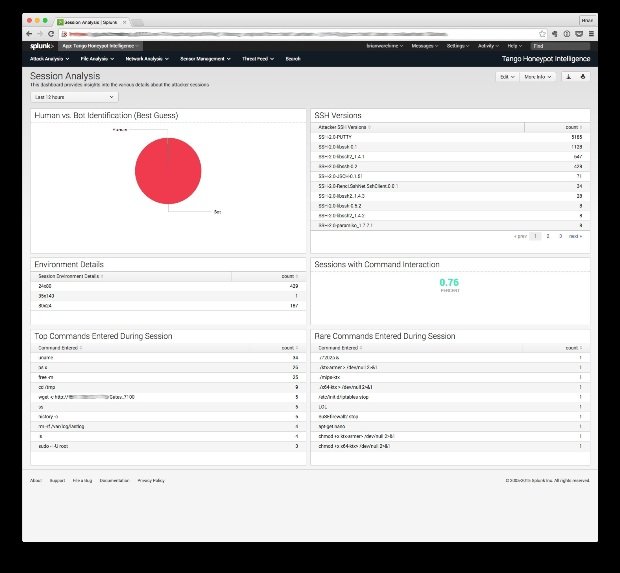

Una vez que los sensores y servidor están en funcionamiento, se utiliza la Splunk App para analizar los registros y empezar a identificar lo que los atacantes están haciendo en los sistemas.. Una vez en la aplicación, en “Ataque general”, muestra un amplio panorama de los ataques contra los sensores. Esto incluye: intentos, éxitos, inicios de sesión, ubicaciones…

En la parte superior de la aplicación, en el panel de navegación, hay varias categorías de informes disponibles, que incluyen:

- Análisis Ataque.

- Análisis de archivos.

- Análisis de Redes.

- Gestión de sensor.

- Amenaza RSS.

Fuente:https://www.gurudelainformatica.es/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad