Los investigadores de seguridad de ESET dan a conocer sus últimas investigaciones sobre el infame grupo Sednit, que ya logró infectar a más de mil individuos de alto perfil mediante ataques de phishing y 0-day con el objetivo de robar su información confidencial.

La banda Sednit, también conocida como APT28, Fancy Bear, Pawn Storm o Sofacy, demostró tener mucha experiencia. Se ha dedicado a la actividad criminal al menos desde el año 2004 y desarrolló ataques sofisticados capaces de evadir las medidas de seguridad típicas de las redes corporativas.

Los investigadores de ESET estuvieron siguiendo de cerca las actividades del grupo Sednit durante los últimos dos años, y publicarán sus hallazgos en tres documentos separados en el transcurso de este mes.

En la primera parte, titulada En Route with Sednit: Approaching the Target (disponible en inglés) los investigadores de ESET describen los objetivos típicos de ataque del grupo Sednit y las técnicas más utilizadas para infectar los sistemas de destino.

Entre los ejemplos conocidos más notables de ataques vinculados con el grupo Sednit dirigidos a objetivos de alto perfil se incluyen el Comité Democrático Nacional de los Estados Unidos (DNC), elParlamento alemán y la cadena de televisión francesa TV5Monde. La reciente filtración de alto impacto en WADA también se atribuyó a Sednit.

Sin embargo, las víctimas de Sednit no acaban aquí. ESET también detectó ataques contra figuras de alto perfil en el ámbito político de Europa del Este, incluyendo líderes ucranianos, funcionarios de la OTAN y disidentes políticos rusos.

Entonces, ¿por qué son tan notables los ataques perpetrados por el grupo Sednit?

Robo de credenciales de cuentas de correo electrónico basado en la Web

Una de las técnicas más comunes utilizadas por el grupo Sednit al dirigir sus ataques a una organización específica es tratar de robar las credenciales de los usuarios para acceder al correo electrónico basado en la Web (webmail). Por ejemplo, se envían correos electrónicos de phishingdirigidos con vínculos a páginas de inicio falsas donde se intenta engañar a los usuarios para que ingresen su nombre de usuario y contraseña.

Los mensajes de correo electrónico utilizan técnicas de Ingeniería Social para que los usuarios crean que necesitan actuar con urgencia. Si tienen prisa, hay más posibilidades de que las víctimas hagan clic en un enlace sin detenerse a pensar en las posibles consecuencias de sus acciones.

El análisis de ESET detectó al menos 1.888 direcciones de correo electrónico únicas que sufrieron ataques entre el 16 de marzo y el 14 de septiembre de 2015, donde la mayoría de los ataques ocurrieron los días lunes o viernes.

Ataques registrados según días de la semana (en formato mes/día/año)

En el paper, los investigadores de ESET sugieren que los picos regulares podrían corresponder a la puesta en marcha de nuevas campañas de phishing.

Correos electrónicos maliciosos

El grupo Sednit también usa indebidamente el correo electrónico para infectar los equipos de la víctima, ya sea adjuntando un archivo malicioso o incluyendo un vínculo a un sitio web que contiene un exploit kit personalizado.

En el caso del archivo adjunto malicioso en el correo electrónico, el grupo ha aprovechadovulnerabilidades en Microsoft Word, Microsoft Excel, Adobe Flash y Adobe Reader.

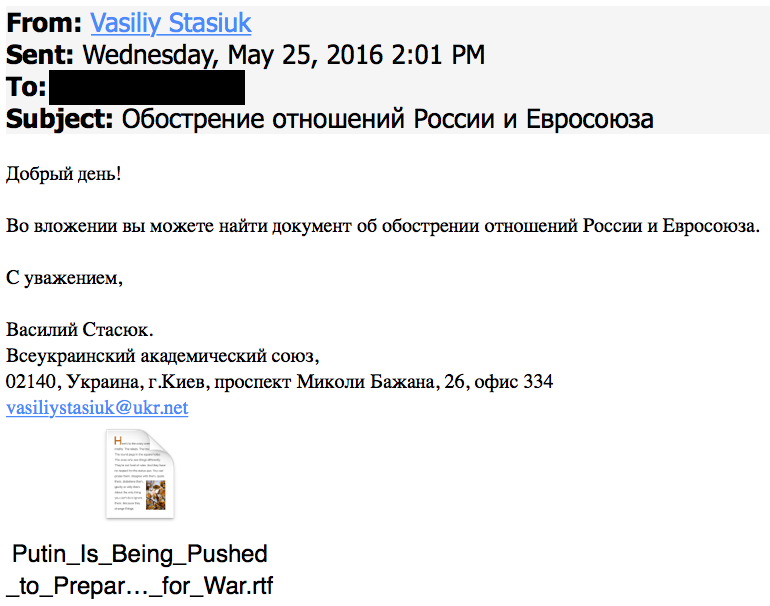

En el siguiente ejemplo, vemos un archivo adjunto malicioso que afirma provenir de la Unión Académica ucraniana en un correo electrónico que dice ser acerca de las relaciones entre Rusia y la Unión Europea:

En este caso en particular, el archivo adjunto RTF aprovecha una vulnerabilidad para descargar código malicioso adicional a la computadora de la víctima.

En otros ataques de malware perpetrados por el grupo Sednit, se crearon sitios web falsos donde se alojaba el malware, y se usaban titulares de noticias legítimas para atraer a los lectores a la trampa.

Por ejemplo:

- “La ventaja militar de Occidente está siendo erosionada, advierte informe“

- “A pesar de los ataques de ISIS, Corea del Norte sigue siendo el líder de las amenazas globales”

- “Tomándose la guerra en serio: el enfrentamiento entre Rusia y la OTAN deja de ser solo ficción”

- “Rusia le advierte a Turquía sobre el incidente del buque de guerra en el Egeo”

- “Irak advierte sobre ataques antes del ataque a París”

¿Quién está bajo ataque?

La mayor parte de los objetivos descubiertos por la investigación de ESET tienen direcciones deGmail, la mayoría de las cuales pertenecen a individuos.

Sin embargo, también se encuentran en la lista las siguientes organizaciones que utilizan Gmail:

- Embajadas pertenecientes a Argelia, Brasil, Colombia, Yibuti, India, Irak, Corea del Norte, Kirguistán, Líbano, Myanmar, Pakistán, Sudáfrica, Turkmenistán, Emiratos Árabes Unidos, Uzbekistán y Zambia.

- Los Ministerios de Defensa en Argentina, Bangladesh, Corea del Sur, Turquía y Ucrania.

Por otra parte, entre los objetivos individuales se incluyen líderes políticos y jefes de la policía de Ucrania, miembros de las instituciones de la OTAN, miembros del Partido de la Libertad del Pueblo de Rusia, disidentes políticos rusos, el grupo “Shaltay Boltai” (un grupo ruso anónimo que suele publicar correos electrónicos privados de políticos rusos), periodistas de Europa del Este, académicos que visitan universidades rusas, y organizaciones chechenas.

Se puede notar fácilmente que el nexo en común entre la mayoría de las víctimas es que podrían considerarse enemigos de Rusia.

El uso de vulnerabilidades 0-day

En primer lugar, la banda aprovecha vulnerabilidades 0-day completamente nuevas, lo que aumenta el éxito de infección de los sistemas de destino con un mínimo de participación de los usuarios.

Como documentan los investigadores de ESET, solamente en 2015 el grupo aprovechó al menos seis vulnerabilidades 0-day en Windows, Adobe Flash y Java:

Una banda de delincuentes común y corriente no sería capaz de hacer uso de tantas vulnerabilidades desconocidas y sin parches, ya que requiere muchas habilidades, tiempo y recursos para descubrirlas y explotarlas de manera adecuada.

Además, como se describe en las partes segunda y tercera de la investigación de ESET sobre Sednit, la banda creó docenas de programas a medida, backdoors modulares, bootkits y rootkitscomo herramientas de ayuda para sus actividades de espionaje.

Atribución

El nivel de sofisticación mostrado por Sednit parece corroborar la creencia común de que se trata de un grupo patrocinado por el Estado.

La investigación determinó la franja horaria en que los atacantes parecen trabajar:

Curiosamente, la distribución de las horas coincide con las horas laborales de 9AM a 5PM correspondientes a la zona horaria GMT+3, a veces con algo de actividad por la noche.

Muchos han atribuido las operaciones del grupo Sednit directamente a la inteligencia militar rusa.

Les recomendamos a los usuarios leer el paper y sacar sus propias conclusiones sobre quiénes pueden ser los responsables, y consultar los indicadores de compromiso para determinar si son víctimas del grupo Sednit.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad