Si ayer hablábamos de un RAT disponible para el sistema operativo móvil hoy es el turno para una amenaza de características similares pero en esta ocasión diseñada para afectar a dispositivos con sistema operativo Windows. Estamos hablando del troyano Remcos, cuyo desarrollador además de ser joven es de origen italiano.

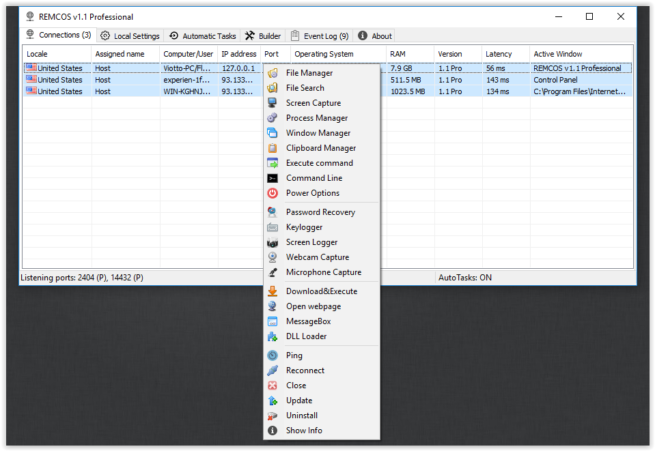

Podría decirse que ambas son amenazas que permite el acceso a los datos y el control del dispositivo infectado de forma remota, con la única diferencia existente a nivel de lenguajes de programación. En el caso de la que nos ocupa este es C++ con un servidor de control que ejecuta Delphi y que sirve para recopilar información y enviar de forma periódica actualizaciones a la amenaza, dotándola de nuevas funciones o mejoras para por ejemplo evitar de una forma mucho más eficaz herramientas de seguridad.

Aprovechando que hablamos de antivirus, hay que decir que algunos son capaces de detectar la ejecución de esta y para otros sin embargo resulta transparente, resultando un problema para los usuarios que disponen de estas herramientas.

El propietario de la amenaza informa que Remcos es capaz de recopilar la información de programas como Internet Explorer, Firefox, Chrome, Safari, Opera, Pidgin, Trillian, Miranda o ICQ,

Sin embargo, expertos en seguridad han confirmado que esto no es así y que en el de Safari no existe tal eficiencia, por lo que no se podría realizar el robo de las contraseñas almacenadas como indica el desarrollador.

Remcos también posee un keylogger

El desarrollador ha puesto a la venta la amenaza en la Dark Web, confirmándose una vez más que la compra venta de amenazas en el lado oscuro de Internet se ha convertido en un auténtico negocio que genera una gran cantidad de dinero.

Podría decirse que el aspecto positivo es que solo los usuarios que posean un sistema operativo Windows son susceptibles a sufrir la infección de este troyano que permite el acceso remoto.

Detectar entorno virtualizados o antivirus

Desde que los expertos en seguridad emplean sistemas virtualizados para analizar el comportamiento de las amenazas, los ciberdelincuentes se han visto obligados a desarrollar sistemas para detectar esto y así anular la ejecución de la amenaza y evitar que muchas de sus características sean objeto de análisis.

El troyano posee un menú de configuración que permite al comprador llevar a cabo una configuración exhaustiva del malware, adaptándolo a sus necesidades.

Toda la información robada por la amenaza se envía haciendo uso de HTTPS al servidor remoto que ya hemos mencionado con anterioridad y cuya ubicación aún no se ha descubierto.

Fuente:https://www.redeszone.net/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad