En diciembre de 2014, ESET publicó un white paper sobre TorrentLocker, una familia de ransomware criptográfico que se propaga a través de mensajes de correo electrónico de spam haciéndose pasar por empresas de servicios postales, energía o telecomunicaciones locales. En dicho documento se describen el esquema de distribución, las funcionalidades básicas y el protocolo de red utilizado, y además se mencionan algunas similitudes con el troyano bancarioHesperbot. Durante los últimos meses, analizamos las nuevas muestras detectadas para comprobar el estado actual de esta familia de malware. En el presente artículo resumimos los resultados de nuestro análisis y comparamos las campañas de 2016 con nuestra investigación anterior, realizada a fines de 2014.

En 2014, el nombre que TorrentLocker utilizaba en su pedido de rescate era el famoso“CryptoLocker”. Por razones desconocidas, un año más tarde las letras “o” se reemplazaron por ceros y quedó “Crypt0l0cker”. Sin embargo, no hubo cambios significativos en la distribución, la infraestructura de C&C ni las muestras de malware que indiquen que se trata de un ransomwarediferente. Creemos que sus operadores son la misma banda criminal. Por lo tanto, para evitar confusiones, decidimos mantener el nombre original TorrentLocker en vez de Crypt0l0cker cuando hacemos referencia a esta familia de malware.

Esquema de distribución

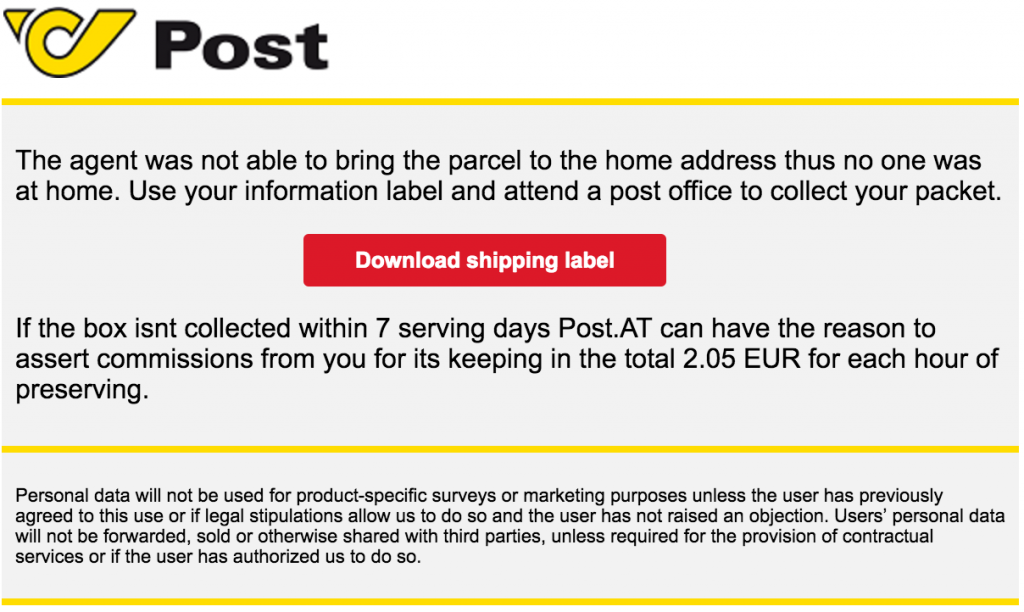

La distribución actual es muy similar a las técnicas de propagación utilizadas en 2014. Los mensajes de correo electrónico contienen un enlace a una página donde se le indica a la víctima que debe descargar un documento (supuestamente una factura o un código de seguimiento de un pedido). Si el usuario descarga el documento (malicioso) y lo abre, ejecuta el malware TorrentLocker, que inicia la comunicación con el servidor de C&C y comienza a cifrar los archivosde la víctima.

Algunas de las empresas por las que se hizo pasar TorrentLocker entre abril y agosto del año 2016 son:

- A1 Telekom (Austria)

- AGL (Australia)

- Australia Post (Australia)

- Australian Federal Police (Australia)

- British Gas (Reino Unido)

- Endesa (España)

- Enel (Italia)

- Österreichische Post (Austria)

- New Zealand Post (Nueva Zelanda)

- PGE Polska (Polonia)

- PostNord (Suecia)

- PostNL (Holanda)

- Telia (Suecia)

- Turkcell (Turquía)

- Verbund (Austria)

- Vodafone Italia (Italia)

Como ya documentamos en 2014, para acceder a las direcciones URL distribuidas, es necesario hacerlo desde una dirección IP ubicada en el país objetivo de la campaña. En consecuencia, las páginas son difíciles de rastrear para los investigadores o rastreadores que no se encuentran en dicho país.

Imagen 1: Página de descarga de una campaña dirigida a España que se hace pasar por Correos

Imagen 2: Spam para Austria que parece haber sido enviado de Österreichische Post

Imagen 3: Página de descarga de una campaña dirigida a Austria que se hace pasar por A1 Telekom

Imagen 4: Página de descarga de una campaña dirigida a Australia que se hace pasar por AFP

Aunque el esquema de distribución a simple vista tiene el mismo aspecto, hay algunos cambios subyacentes. Por ejemplo, se agregaron capas de redirecciones durante la cadena que conduce al archivo ejecutable malicioso final. El vínculo en el mensaje de correo electrónico de spam ahora lleva a la víctima hasta un script PHP alojado en un servidor infectado. Este script comprueba si el visitante está navegando desde el país objetivo de la campaña. De ser así, vuelve a redirigirlo a otra página desde donde se descarga la siguiente etapa del malware. De lo contrario, redirige al visitante a Google.

Además, el ZIP descargado ahora contiene un archivo JScript cifrado que descargará y ejecutará el archivo TorrentLocker PE. ReaQta publicó un artículo en dos partes donde describe el esquema con mayor detalle. Para resumir, a continuación mostramos un ejemplo de la cadena de eventos que termina dejando a la víctima con sus archivos cifrados:

- Mensaje de spam con un enlace para imprimir el código de seguimiento:hxxp://diniyat.com/jKu8xT.php?id=victim@domain.nl

- El usuario es redirigido a hxxp://azrs.postnl-tracking24.org/yr7mb.php?id=dmljdGltQGRvbWFpbi5ubA==

- El usuario hace clic para descargar hxxp://azrs.postnl-tracking24.org/file/PostNL-pakket.zip

- El usuario abre el archivo y hace doble clic en el archivo PostNL-pakket.js

- Este archivo JScript descarga y ejecuta TorrentLocker desdehxxp://sudoimpex.ru/administrator/file.exe

TorrentLocker aún cuenta con la capacidad de extraer la libreta de direcciones y la configuración SMTP de la víctima para seguir propagándose.

Contraseña adicional de 4 dígitos agregada para evitar el acceso a las páginas de pago

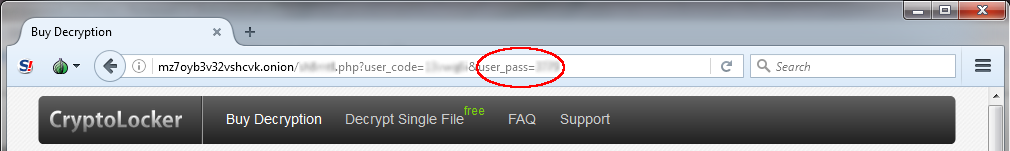

Hacia fines del análisis realizado en 2014, los investigadores de ESET descubrieron que los “códigos de usuario” generados por el servidor de C&C para identificar a las víctimas son secuenciales y predecibles. Esto nos permitió acceder a todas las páginas de pago y elaborar estadísticas sobre el número de víctimas que terminaron pagando el rescate, la cantidad de casos por país, etc. Para cuando publicamos nuestro white paper, los operadores de TorrentLocker ya habían añadido un campo de contraseña de 4 dígitos llamado “user pass” para acceder a las páginas de pago.

Según un post en el blog de TrendMicro, el parámetro user_pass (pase de usuario) se encontró por primera vez el 9 de diciembre de 2014, una semana antes de la publicación del white paper de ESET. Por lo tanto, los operadores del malware probablemente no se enteraron de esta falla al leer nuestro paper, sino mediante la inspección de sus propios registros. Cuando los operadores notaron que los investigadores habían accedido a todas las páginas de pago, agregaron este campo de contraseña para evitar accesos futuros.

En las campañas actuales, el “código de usuario” se sigue generando con el mismo algoritmo predecible. Sin embargo, no hemos encontrado nada que pudiera ayudar a predecir el valor del “user pass”. Parece un número entero aleatorio que se añade a la base de datos del servidor de C&C.

Imagen 5: URL en 2014

Imagen 6: URL con contraseña

Ofuscación

Para este análisis, elegimos tres muestras de TorrentLocker que fueron empaquetadas usando diversos crypters. No perdimos demasiado tiempo haciendo ingeniería inversa con estos archivos. Como vimos en 2014, hay múltiples niveles de descifrado del código, y el payload final se inyecta en el proceso explorer.exe. El núcleo de TorrentLocker exporta las mismas funciones que en el año 2014, a saber, “_local_entry” y “_remote_entry”. Sin embargo, este sistema cambió en la muestra de la campaña “main-13”, dado que TorrentLocker ya no se sigue inyectando en explorer.exe.

Fuente:https://www.welivesecurity.com/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad