No son tiempos fáciles para la seguridad informática, y es que cada poco tiempo estamos viendo cómo nuevas amenazas se distribuyen por la red poniendo en peligro a los usuarios de todo el mundo. Una de las últimas amenazas que han puesto en jaque a la informática ha sido SambaCry, un malware para Linux que se aprovecha de una vulnerabilidad en Samba para tomar el control de cualquier sistema operativo Linux. Aunque se desconoce a los piratas responsables de este malware, hace algunas horas ha aparecido una nueva amenaza, con la misma identidad que SambaCry, que está amenazando la seguridad de Windows: CowerSnail.

CowerSnail es un nuevo malware descubierto por la empresa de seguridad Kaspersky (y registrado con el nombre Backdoor.Win32.CowerSnail) que, según su funcionamiento, puede ser obra de los piratas informáticos que se encuentran tras la creación de SambaCry.

Este nuevo malware, del tipo Backdoor (puerta trasera) utiliza el mismo servidor de control que SambaCry, razón por la que se cree que ambas amenazas están relacionadas. Este malware se comunica con su servidor C&C a través de una conexión IRC sin cifrar, lo que ha permitir a los expertos de seguridad aprender mucho sobre el funcionamiento de esta amenaza.

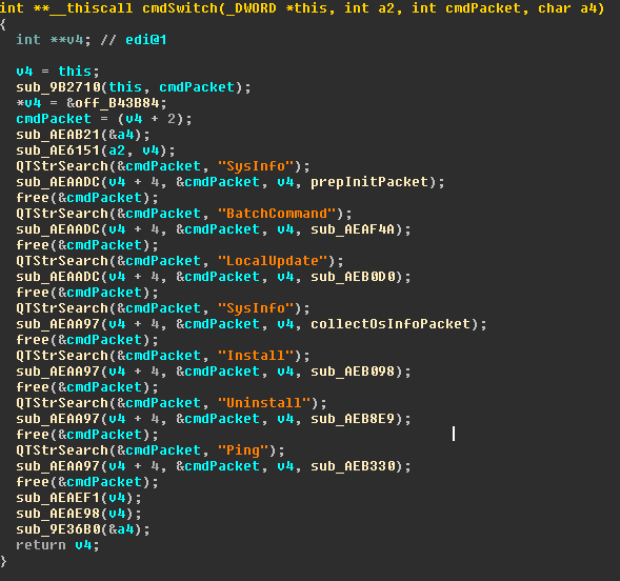

A diferencia de SambaCry, que se utilizaba principalmente para minar criptomonedas en los sistemas infectados, a pesar de haber sido diseñado como una puerta trasera, este malware tiene un gran número de módulos que le dotan de una gran funcionalidad, como:

- Posibilidad de actualizarse de forma remota.

- Ejecuta cualquier comando a través de batch.

- Se instala como un servicio para complicar aún más su detección y eliminación.

- Puede desinstalarse en cualquier momento.

- Recopila información del sistema, como marcas de tiempo, sistema operativo, host, periféricos conectados, memoria, etc.

Como hemos dicho, CowerSnail ha sido detectado en sistemas Windows, aunque al analizarlo se ha podido ver que utiliza Qt, por lo que es fácil que no muy tarde podamos verlo en otros sistemas como macOS y Linux.

Cómo protegernos de CowerSnail

Por el momento no hay mucha más información al respecto sobre este backdoor, ni técnica utilizada para infectar equipos ni qué más hacen los piratas informáticos con los sistemas infectados, aunque lo más seguro es que utilicen este backdoor para distribuir otros troyanos mucho más complejos y agresivos fácilmente.

Al no saber mucho más sobre este malware, los consejos de seguridad son los mismos de siempre, es decir, mantener nuestro sistema operativo y todas las aplicaciones actualizadassiempre a las versiones más recientes y tener mucho cuidado al navegar y, sobre todo, descargar archivos de Internet o del correo electrónico. Esto, junto a un antivirus actualizado nos ayudará a reducir al mínimo la probabilidad de infección.

Por último, también podemos bloquear en nuestro firewall el servidor de control (cl.ezreal.space:20480) de manera que, si este malware nos infecta, no pueda hacer nada al no poder establecer conexión con dicho servidor.

Fuente:https://www.softzone.es/2017/07/27/cowersnail-nuevo-backdoor-windows/

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad