En su más reciente alerta de seguridad, Siemens anunció el lanzamiento de parches para abordar múltiples vulnerabilidades críticas cuya explotación permitiría bloquear de forma remota algunos modelos de controladores lógicos programables (PLC).

La compañía corrigió un total de 27 vulnerabilidades, tres de las cuales podrían ser explotadas por actores de amenazas remotos no autenticados para el despliegue de ataques de denegación de servicio (DoS) contra algunos productos de la familia SIMATIC.

Las tres fallas más severas fueron identificadas como CVE-2021-37185, CVE-2021-37204 y CVE-2021-37205 y podrían ser explotadas mediante el envío de paquetes especialmente diseñados a través del puerto TCP 102 hacia el dispositivo afectado. El ataque exitoso forzaría la interrupción de los servicios, lo que solo podría ser corregido con el reinicio de los dispositivos PLC.

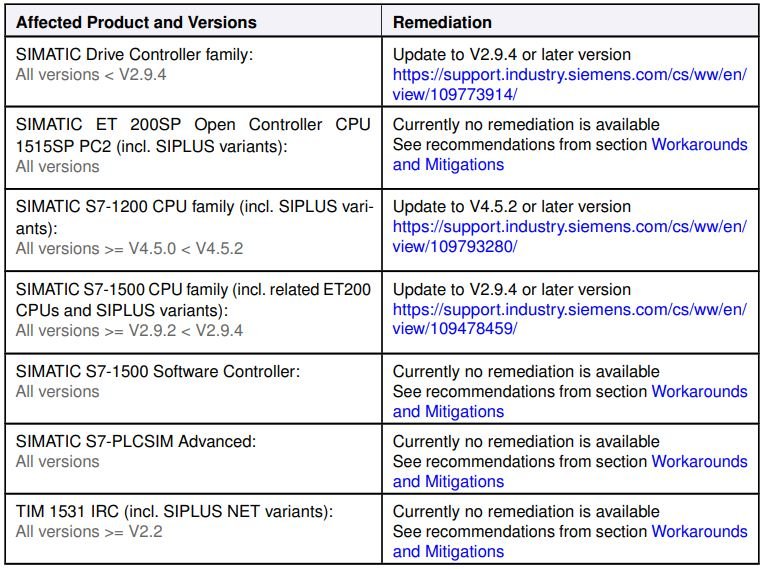

Siemens reporta que las fallas residen en los productos PLC SIMATIC S7-1200 y S7-1500, SIMATIC Drive Controller, ET 200SP Open Controller, S7-1500 Software Controller, SIMATIC S7-PLCSIM Advanced, el módulo de comunicación TIM 1531 IRC y en los productos SIPLUS extreme.

Gao Jian, investigador de seguridad que presentó el reporte a Siemens, menciona que estas son solo algunas de las ocho vulnerabilidades que ha informado recientemente a la compañía. Los problemas restantes siguen siendo investigados.

Jian explicó que las vulnerabilidades están relacionadas con la pila de protocolos de comunicación OMS+ utilizada por los productos de Siemens. Los productos PLC de Siemens se pueden proteger contra operaciones no autorizadas habilitando una opción de nivel de acceso y configurando una contraseña, aunque el ataque funciona incluso si están habilitadas estas protecciones.

Es por ello que las fallas pueden ser explotadas incluso con las mejores protecciones disponibles para los sistemas PLC: “Estas fallas pueden ser explotadas por hackers maliciosos con acceso al dispositivo objetivo en el puerto TCP 102. La explotación directamente desde Internet también puede ser posible si el PLC está expuesto en línea”, explica el investigador.

Un reporte completo está disponible en las plataformas oficiales de Siemens. Los administradores de implementaciones afectadas deben actualizar a la brevedad para prevenir el riesgo de explotación.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad