OpenSSL anunció el lanzamiento de una actualización para abordar una vulnerabilidad en la biblioteca cuya explotación conduciría a una función de bucle infinito y una eventual condición de denegación de servicio (DoS). Aunque los ataques DoS no sean la variante de hacking más peligrosa, pueden causar una interrupción comercial significativa, repercusiones financieras a largo plazo y una severa pérdida de la confianza de clientes y usuarios.

En el caso de un software como OpenSSL, la biblioteca de comunicación segura omnipresente utilizada por muchas grandes plataformas en línea. Según especialistas en ciberseguridad, cualquier vulnerabilidad que afecte a la biblioteca puede impactar significativamente a una gran cantidad de usuarios.

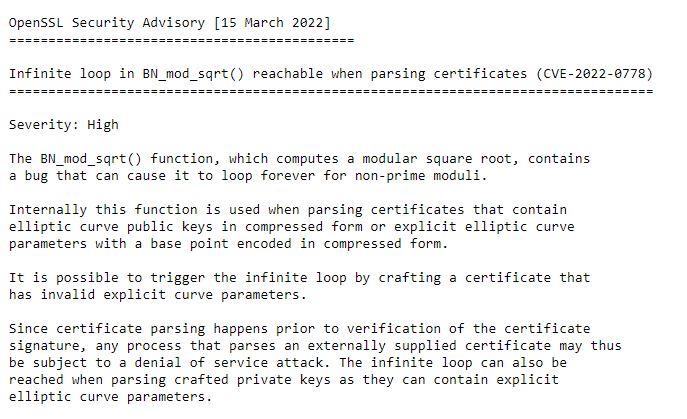

El problema de OpenSLL existe debido a un error en la función BN_mod_sqrt(), que si se entrega un certificado creado con fines maliciosos para analizar, llevará al bucle infinito. El certificado debe contener claves públicas de curva elíptica en forma comprimida o parámetros de curva elíptica con un punto base codificada en forma comprimida para desencadenar el error. OpenSSL señala que el bucle infinito también se puede alcanzar al analizar claves privadas diseñadas, ya que pueden contener parámetros de curva elíptica explícitos.

La falla reside en múltiples implementaciones, incluyendo:

- Clientes TLS que consumen certificados de servidor

- Servidores TLS que consumen certificados de cliente

- Proveedores de hosting que toman certificados o claves privadas de los clientes

- Autoridades de certificación que analizan las solicitudes de certificación de los suscriptores

Identificada como CVE-2022-0778, la vulnerabilidad reside en todas las versiones de OpenSSL entre 1.0.2 y 1.0.2zc, entre 1.1.1 y 1.1.1n y entre 3.0 y 3.0.1. La vulnerabilidad fue reportada por el investigador de Google Tavis Ormandy, quien presentó sus hallazgos a OpenSSL el pasado 24 de febrero.

Las versiones corregidas son 1.1.1n y 3.0.2, mientras que solo a los usuarios de versiones Premium 1.0.2 se les ofrecerá una solución hasta 1.0.2zd. Debido a que la versión 1.0.2 no analiza la clave pública durante el análisis del certificado, el ciclo infinito es un poco más complicado de activar que las otras versiones, aunque el ataque aún es posible. Hasta el momento no se han detectado intentos de explotación exitosa relacionados con este reporte.

Para conocer más sobre riesgos de seguridad informática, malware, vulnerabilidades y tecnologías de la información, no dude en ingresar al sitio web del Instituto Internacional de Seguridad Cibernética (IICS).

Trabajando como arquitecto de soluciones de ciberseguridad, Alisa se enfoca en la protección de datos y la seguridad de datos empresariales. Antes de unirse a nosotros, ocupó varios puestos de investigador de ciberseguridad dentro de una variedad de empresas de seguridad cibernética. También tiene experiencia en diferentes industrias como finanzas, salud médica y reconocimiento facial.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad