Recientemente se descubrió una vulnerabilidad en la popular utilidad sudo de Linux que podría resultar en que la variable que almacena el comando se libere más de una vez. Esto se conoce como una vulnerabilidad de doble libertad y podría provocar un bloqueo del sistema o incluso ser explotado por un atacante para obtener acceso no autorizado.

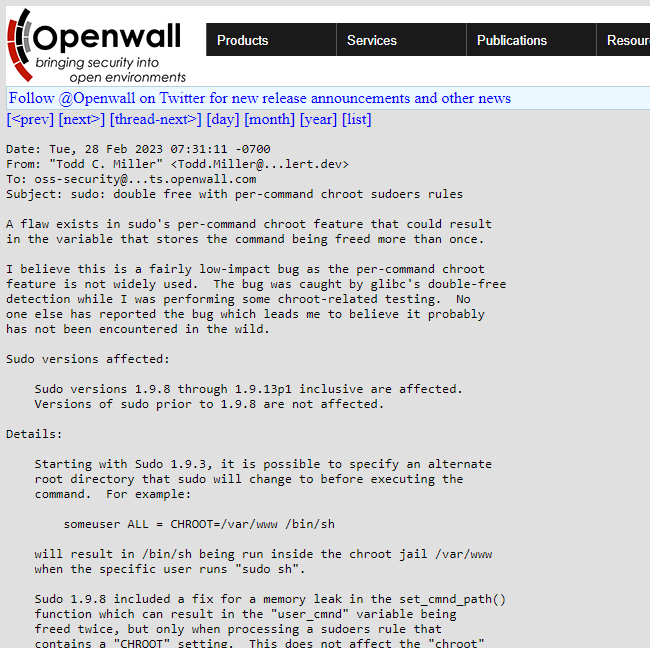

Rastreada como CVE-2023-27320 la vulnerabilidad existe en la función chroot por comando de Sudo, que permite a los usuarios especificar un directorio raíz alternativo al que cambiará Sudo antes de ejecutar el comando. La vulnerabilidad fue detectado por la detección doble libre de glibc mientras realizaba algunas pruebas relacionadas con chroot. Nadie más ha informado sobre la vulnerabilidad lo que lleva a los investigadores a creer que no se ha encontrado en la naturaleza.

Las versiones de Sudo 1.9.8 a 1.9.13p1 están afectadas por esta vulnerabilidad. Sin embargo, las versiones de sudo anteriores a la 1.9.8 no se ven afectadas. Sudo 1.9.8 incluyó una solución para una fuga de memoria en la función set_cmnd_path(), que puede resultar en que la variable “user_cmnd” se libere dos veces, pero solo cuando se procesa una regla de sudoers que contiene una configuración “CHROOT”. Esto no afecta la configuración predeterminada de “chroot”. Solo una configuración de “CHROOT” por regla activará la vulnerabilidad.

El impacto de la vulnerabilidad CVE-2023-27320 es relativamente bajo, ya que la función chroot por comando no se usa mucho. La vulnerabilidad solo puede ser activado por un usuario al que se le hayan otorgado privilegios de sudo utilizando una regla de sudoers que contiene una configuración de “CHROOT”, y la regla debe coincidir con el host actual.

La vulnerabilidad solo puede ser activado por un usuario al que se le hayan otorgado privilegios de sudo utilizando una regla de sudoers que contiene una

configuración de “CHROOT” y la regla debe coincidir con el host actual. Si ningún usuario tiene reglas de sudoers que contengan “CHROOT”, no hay impacto. Esta característica no se usa comúnmente”, escribió el investigador.

Por lo tanto, la solución consiste en eliminar cualquier regla del archivo sudoers que contenga una configuración “CHROOT” si se usa una versión afectada de sudo.

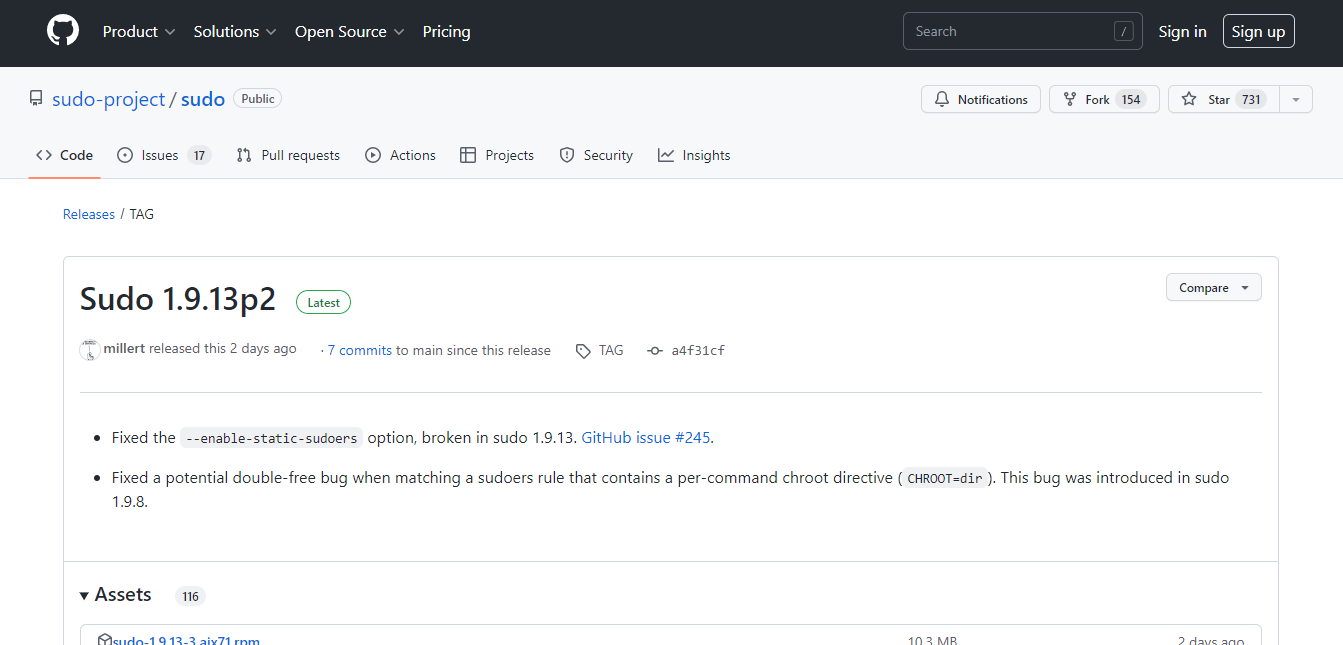

La vulnerabilidad se ha corregido en sudo 1.9.13p2, y se anima a los usuarios a actualizar a esta versión lo antes posible. Siempre es esencial mantener su software actualizado, especialmente cuando se han descubierto y abordado vulnerabilidades de seguridad. Actualizar a la última versión de sudo asegurará que su sistema esté protegido contra esta vulnerabilidad y otras vulnerabilidades de seguridad conocidos.

Es especialista en ciberseguridad con más de 16 años de experiencia en seguridad de la información. Conoce muy bien la inteligencia de amenazas, la gestión de riesgos, la evaluación de vulnerabilidades y las pruebas de penetración, el análisis forense cibernético y la tecnología de seguridad en la nube (AWS, Azure, Google Cloud). Ocupó varios puestos de investigador de ciberseguridad en diferentes empresas. Tiene experiencia en diferentes industrias como finanzas, atención médica, marketing, gobierno, finanzas turísticas, aerolíneas, telecomunicaciones y biometría.