Se sabe que esta vulnerabilidad que se ha identificado que afecta la autenticación ksmbd NTLMv2 en el kernel de Linux, hace que el sistema operativo de las computadoras basadas en Linux se bloquee rápidamente. Namjae Jeon es el desarrollador de KSMBD, que es un servidor CIFS/SMB3 en el kernel de código abierto diseñado para el kernel de Linux. Es una implementación del protocolo SMB/CIFS en el espacio del kernel que permite compartir servicios y archivos IPC a través de una red.

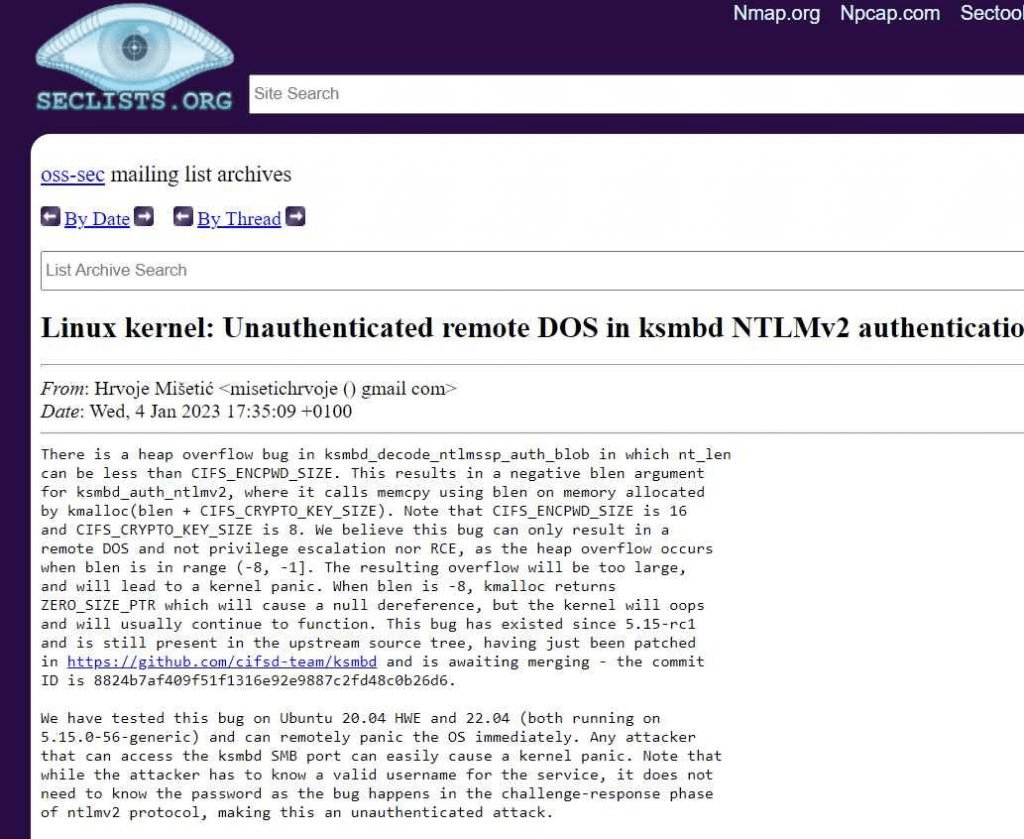

Para aprovechar la vulnerabilidad deberá transmitir paquetes corruptos al servidor computadora personal, tableta o teléfono inteligente al que se dirige. El ataque provoca lo que se conoce como “una vulnerabilidad de desbordamiento de memoria en ksmbd decodentlmssp auth blob”, que establece que nt len puede ser menor que CIFS ENCPWD SIZE en algunas circunstancias. Debido a esto, el parámetro blen que se envía a ksmbd authntlmv2, que ejecuta memcpy usando blen en la memoria asignada por kmalloc(blen + CIFS CRYPTO KEY SIZE), ahora es negativo. Es importante tener en cuenta que el valor CIFS ENCPWD SIZE es 16 y el valor CIFS CRYPTO KEY SIZE es 8. Dado que el desbordamiento del montón ocurre cuando blen está en el rango [-8, -1], creemos que lo único posible El resultado de esta vulnerabilidad es una denegación de servicio remota y no una escalada de privilegios o una ejecución remota de código.

La vulnerabilidad se debe a la forma en que el kernel de Linux maneja la autenticación NTLMv2 en las versiones 5.15-rc1 y posteriores. Los desarrolladores del kernel de Linux no han puesto a disposición una solución.

Un investigador de seguridad encontró esta vulnerabilidad lo que indica que el kernel de Linux es susceptible a una vulnerabilidad potencialmente crítica. Esta vulnerabilidad puede ser utilizada por un atacante no autenticado que opere desde una ubicación remota para realizar ataques de denegación de servicio (DoS).

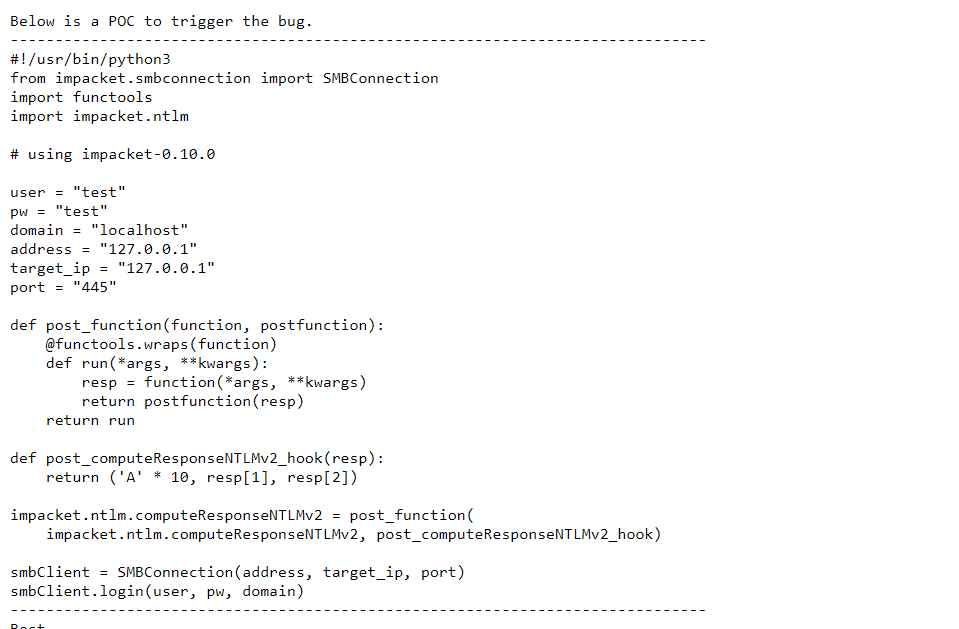

El hecho de que actualmente se pueda acceder en línea al código de prueba de concepto eleva la amenaza inmediata para los propietarios de dispositivos a un nivel un poco más alto. Se recomienda encarecidamente a los usuarios que actualicen sus servidores Linux lo antes posible e instalen parches para otras distribuciones tan pronto como estén disponibles.

Entusiasta de la seguridad cibernética. Especialista en seguridad de la información, actualmente trabajando como especialista en infraestructura de riesgos e investigador.

Experiencia en procesos de riesgo y control, soporte de auditoría de seguridad, diseño y soporte de COB (continuidad del negocio), gestión de grupos de trabajo y estándares de seguridad de la información.

Envía tips de noticias a info@noticiasseguridad.com o www.instagram.com/iicsorg/.

También puedes encontrarnos en Telegram www.t.me/noticiasciberseguridad